N

http://exploit-db.com/exploits/40138

http://exploit-db.com/exploits/40064

http://exploit-db.com/exploits/40091

Например, правило для первого эксплойта:

alert any any > $our_network 69 (content:"somepart of exploit"; msg:"bad_packet"; sid:100000; rev:1)

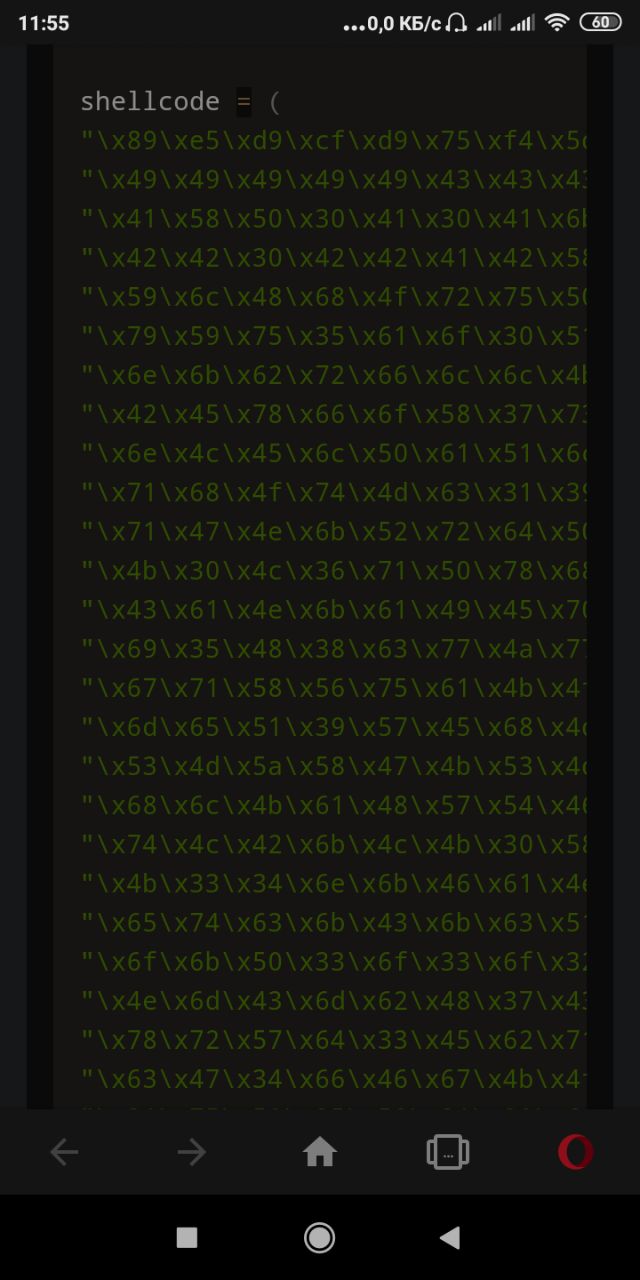

В описании на сайте в шеллкоде указано непонятно что (последовательность команд для павершелла?) Как это перевести в шестнадцетиричную систему для указания в контенте в алерт правиле?