AS

Size: a a a

2018 December 28

мне кстати и не очень традиция пихать моделей на стенды

SB

sexism everywhere

AS

сексизм должен быть приватным)

AS

ну я не шизок фемено-фаг...

AS

но есть моменты где можно быть более ровным...

AS

но главное без перегибов как в США и еу

JG

Кто в Сбере работал - тот в цирке больше не смеётся.

А

вместо пвна сидишь на людей смотришь, чему тут радоваться

ED

Отчет с ZeroNights 2018. Как проходила топовая конференция по инфобезопасности (с отзывами сообществ) #zn2018 #отчет

С Наступающим Новым Годом Всех! =)

https://xakep.ru/2018/12/28/zn2018-results/

С Наступающим Новым Годом Всех! =)

https://xakep.ru/2018/12/28/zn2018-results/

еще раз пожалел, что не попал ( Спасибо за обзор!

АН

Уважаемые, у кого-нибудь был опыт поднятия spiderfoot под macos?

S

2018 December 29

A

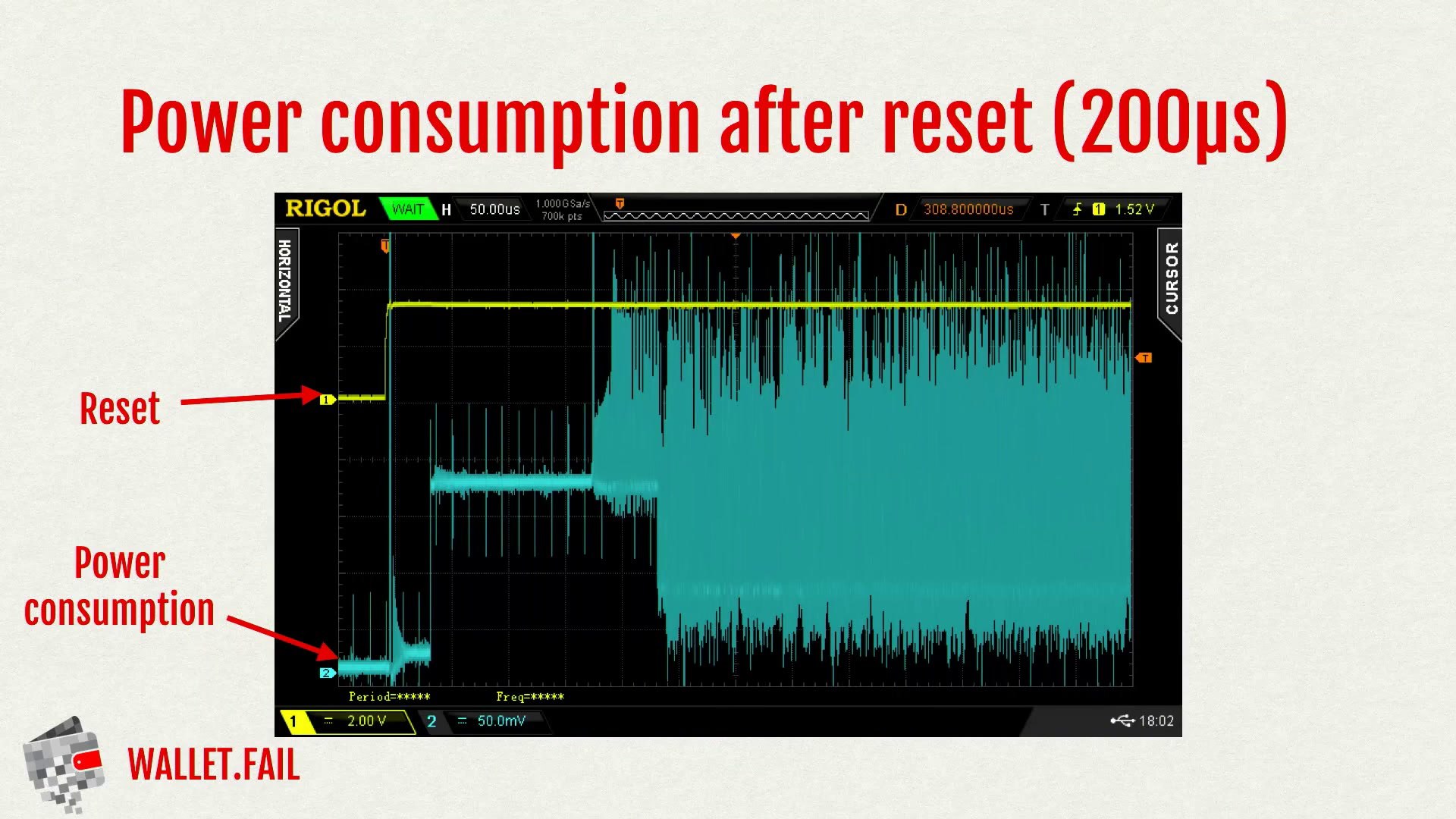

Один из лучших докладов этого года на 35С3 это «wallet.fail:

Hacking the most popular cryptocurrency hardware wallets»😱. Исследователи продемонстрировали, как маркетинг и хайп позволяет известным производителям аппаратных криптокашельков экономить на безопасности и допускать эпичные ошибки, которые ставят под угрозу их пользователей. Спойлер, проект Trezor вызвал наибольшую симпатию у авторов доклада 👻 https://media.ccc.de/v/35c3-9563-wallet_fail

Hacking the most popular cryptocurrency hardware wallets»😱. Исследователи продемонстрировали, как маркетинг и хайп позволяет известным производителям аппаратных криптокашельков экономить на безопасности и допускать эпичные ошибки, которые ставят под угрозу их пользователей. Спойлер, проект Trezor вызвал наибольшую симпатию у авторов доклада 👻 https://media.ccc.de/v/35c3-9563-wallet_fail

A

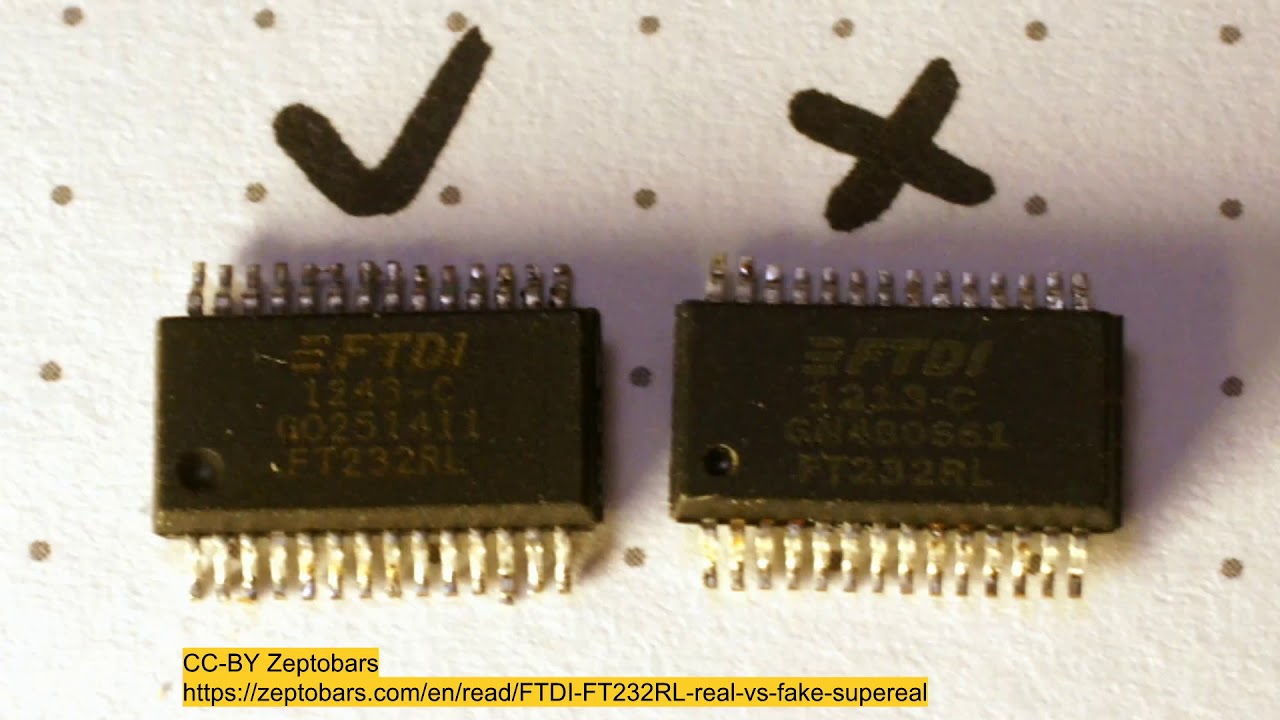

Ещё один из докладов с конференции 35С3 на которой стоит обратить внимание это «Modchips of the State”. Собственно в этом докладе расказывается в деталях об экспериментах автора с атакой (классическая man in the middle) на SPI флэш чип посредством простейшего резистора (interposer) и насколько это действительно реально, то что преподнес Bloomberg, в случае с имплантами на материнских платах Supermicro. Очень поучительный доклад о возможных сценариях установки хардварных бэкдоров , а главное автор подкрепляет все фактами из собственных практических экспериментов и без каких-либо спекуляций https://youtu.be/C7H3V7tkxeA

2018 December 30

JG

Ещё один из докладов с конференции 35С3 на которой стоит обратить внимание это «Modchips of the State”. Собственно в этом докладе расказывается в деталях об экспериментах автора с атакой (классическая man in the middle) на SPI флэш чип посредством простейшего резистора (interposer) и насколько это действительно реально, то что преподнес Bloomberg, в случае с имплантами на материнских платах Supermicro. Очень поучительный доклад о возможных сценариях установки хардварных бэкдоров , а главное автор подкрепляет все фактами из собственных практических экспериментов и без каких-либо спекуляций https://youtu.be/C7H3V7tkxeA

Trammel Hudson хорош, разбирается глубоко

A

Ещё один из докладов с конференции 35С3 на которой стоит обратить внимание это «Modchips of the State”. Собственно в этом докладе расказывается в деталях об экспериментах автора с атакой (классическая man in the middle) на SPI флэш чип посредством простейшего резистора (interposer) и насколько это действительно реально, то что преподнес Bloomberg, в случае с имплантами на материнских платах Supermicro. Очень поучительный доклад о возможных сценариях установки хардварных бэкдоров , а главное автор подкрепляет все фактами из собственных практических экспериментов и без каких-либо спекуляций https://youtu.be/C7H3V7tkxeA

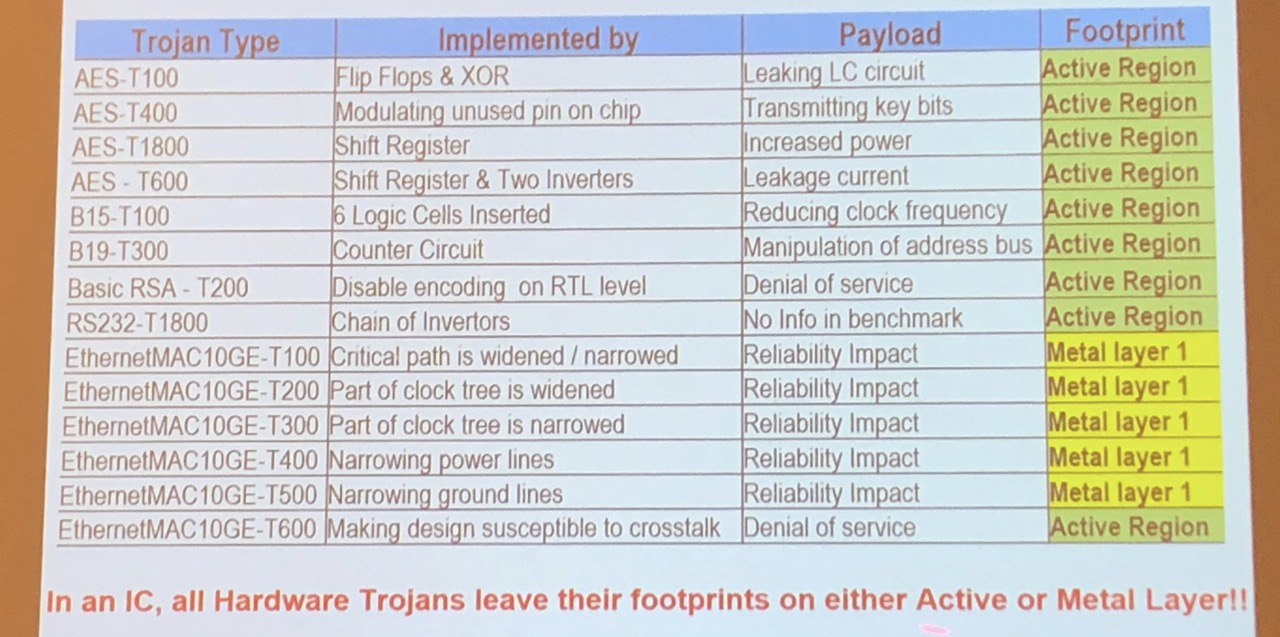

Спасибо, интересный обзор, доклад … Оу, все дороги ведут в микроэлектронику ? То, о чем я говорил, лет так 10 назад ? Только в данном докладе рассматриваются паразитические компоненты, а не обфусцированные изменения топологии в самой интегральной схеме ... Анекдот.

Процедуры Supermicro, как верификация Gerber файлов, контроль SMT сборки и контроль входящих компонентов, которыми они пытаются оправдываться, еще один анекдот. "Highly unlikely" бл.... Помню лет 12 назад, я бегал корпусировал всякую "хрень"" в похожие корпуса или просто полировал и ремаркировал ... а в 14 слоев PCB можно такого насовать ... и все тест пойнты будут ОК.

Предлагаемое Трамелем решение open-source and no secrets ... также несет множество опасностей для защищенных систем ... Только закрытое вертикальное производство способно породить высоко защищенную систему. И не надо раздавать всем в подряд, даташиты, возможности дебажить что то и инструменты разработки ... половина найденных уязвимостей в последнее время основана на утечках или слишком больших возможностях предоставленных пользователю, зачастую тщательно задокументированных. Я всегда тщательно сжигал порты всех не нужных интерфейсов, затирал маркировки сверху и с обратной стороны интегральной схемы, т.к. по Atmel например составил таблицу соотвествия второй строки с обратной стороны и номера компонента. А сверху всегда хорошо покрыть реагирующими компонентами, фотосенсор на RAM, вот и мини HSM.

Вообще интересно наблюдать как постепенно хакинг комюнити переходит в микроэлектронику )) но для этого есть более профессиональные мероприятия, пусть занимаются своим делом лучше. Это отдельный очень большой мир со своими правилами.

Процедуры Supermicro, как верификация Gerber файлов, контроль SMT сборки и контроль входящих компонентов, которыми они пытаются оправдываться, еще один анекдот. "Highly unlikely" бл.... Помню лет 12 назад, я бегал корпусировал всякую "хрень"" в похожие корпуса или просто полировал и ремаркировал ... а в 14 слоев PCB можно такого насовать ... и все тест пойнты будут ОК.

Предлагаемое Трамелем решение open-source and no secrets ... также несет множество опасностей для защищенных систем ... Только закрытое вертикальное производство способно породить высоко защищенную систему. И не надо раздавать всем в подряд, даташиты, возможности дебажить что то и инструменты разработки ... половина найденных уязвимостей в последнее время основана на утечках или слишком больших возможностях предоставленных пользователю, зачастую тщательно задокументированных. Я всегда тщательно сжигал порты всех не нужных интерфейсов, затирал маркировки сверху и с обратной стороны интегральной схемы, т.к. по Atmel например составил таблицу соотвествия второй строки с обратной стороны и номера компонента. А сверху всегда хорошо покрыть реагирующими компонентами, фотосенсор на RAM, вот и мини HSM.

Вообще интересно наблюдать как постепенно хакинг комюнити переходит в микроэлектронику )) но для этого есть более профессиональные мероприятия, пусть занимаются своим делом лучше. Это отдельный очень большой мир со своими правилами.

A

вот они трояны будушего )

JG

Спасибо, интересный обзор, доклад … Оу, все дороги ведут в микроэлектронику ? То, о чем я говорил, лет так 10 назад ? Только в данном докладе рассматриваются паразитические компоненты, а не обфусцированные изменения топологии в самой интегральной схеме ... Анекдот.

Процедуры Supermicro, как верификация Gerber файлов, контроль SMT сборки и контроль входящих компонентов, которыми они пытаются оправдываться, еще один анекдот. "Highly unlikely" бл.... Помню лет 12 назад, я бегал корпусировал всякую "хрень"" в похожие корпуса или просто полировал и ремаркировал ... а в 14 слоев PCB можно такого насовать ... и все тест пойнты будут ОК.

Предлагаемое Трамелем решение open-source and no secrets ... также несет множество опасностей для защищенных систем ... Только закрытое вертикальное производство способно породить высоко защищенную систему. И не надо раздавать всем в подряд, даташиты, возможности дебажить что то и инструменты разработки ... половина найденных уязвимостей в последнее время основана на утечках или слишком больших возможностях предоставленных пользователю, зачастую тщательно задокументированных. Я всегда тщательно сжигал порты всех не нужных интерфейсов, затирал маркировки сверху и с обратной стороны интегральной схемы, т.к. по Atmel например составил таблицу соотвествия второй строки с обратной стороны и номера компонента. А сверху всегда хорошо покрыть реагирующими компонентами, фотосенсор на RAM, вот и мини HSM.

Вообще интересно наблюдать как постепенно хакинг комюнити переходит в микроэлектронику )) но для этого есть более профессиональные мероприятия, пусть занимаются своим делом лучше. Это отдельный очень большой мир со своими правилами.

Процедуры Supermicro, как верификация Gerber файлов, контроль SMT сборки и контроль входящих компонентов, которыми они пытаются оправдываться, еще один анекдот. "Highly unlikely" бл.... Помню лет 12 назад, я бегал корпусировал всякую "хрень"" в похожие корпуса или просто полировал и ремаркировал ... а в 14 слоев PCB можно такого насовать ... и все тест пойнты будут ОК.

Предлагаемое Трамелем решение open-source and no secrets ... также несет множество опасностей для защищенных систем ... Только закрытое вертикальное производство способно породить высоко защищенную систему. И не надо раздавать всем в подряд, даташиты, возможности дебажить что то и инструменты разработки ... половина найденных уязвимостей в последнее время основана на утечках или слишком больших возможностях предоставленных пользователю, зачастую тщательно задокументированных. Я всегда тщательно сжигал порты всех не нужных интерфейсов, затирал маркировки сверху и с обратной стороны интегральной схемы, т.к. по Atmel например составил таблицу соотвествия второй строки с обратной стороны и номера компонента. А сверху всегда хорошо покрыть реагирующими компонентами, фотосенсор на RAM, вот и мини HSM.

Вообще интересно наблюдать как постепенно хакинг комюнити переходит в микроэлектронику )) но для этого есть более профессиональные мероприятия, пусть занимаются своим делом лучше. Это отдельный очень большой мир со своими правилами.

Никакая обфускация не остановит мотивированного реверс-инженера.

JG

Сколько раз это уже проходили.

A

Никакая обфускация не остановит мотивированного реверс-инженера.

реверсь миллиарды транзисторов … главное что попытки автоматизаций как то не очень у всех до сих пор … тем более когда все уходит ниже 10 нм …