R

Size: a a a

2019 April 20

CI

Хз, он везде позиционируется именно как анонимный. Да и в принципе очень удобный в эксплуатации

Анонимный не кошелёк, а DASH технология. Если он позволяет генерировать новый адрес каждый раз, и включает перемешивание монет автоматически. Это означает лишь что вы не контролируете процессы в нем, но это не делает его более анонимным чем DashCore

CI

Прошивка на етапе производства продажи

Давайте рассмотрим живой пример реализованный мной дистанционного управления сервера. Есть RaspberryPi 3B+, который смотрит в мир и к которому через GPIO подключен RaspberryPi Zero, который в свою очередь выполняет роль закрытого от внешнего мира сервера выполняющего функцию архивирования. Я сидя на диване подключаюсь к Pi3, и инициализирую команду добавления записи в архив. Он ее преобразовывает в последовательность импульсов которые передаются по GPIO на Pi0, где анализируются и в случае одного лишнего байта или несоответствия формата или контрольной суммы сообщения, оно игнорируется. Вопрос, как взломать подобную систему? Если физический канал коммуникации один, он не типичный и фильтруется. Единственное что можно сделать, это взломать Pi3 и добавлять записи, а вот удалить или отредактировать их нельзя, так как этого функционала нет в Pi0, и что бы не было отправлено на его вход, оно либо будет проигнорировано, либо добавленно. Теперь представьте, что на пути этого канала связи Pi3 и Pi0 стоит физическая кнопка с экраном, показывающая что за входящая команда и для её пропуска нужен физический контакт.

Жду самый фантастический теоретический сценарий взлома такой системы

Жду самый фантастический теоретический сценарий взлома такой системы

R

Подавляющее большинство не сможет сделать так как вы 99 процентов из за отсутсвия знаний 0.9 процента из за лени.😊 Скомпрометированной пршивкой и не надо управлять вы же не будете контролировать весь исходчщий трафик. Подобную схему можно применить и для машины с кошельком core. Где приимущества платиш деньги за то чтобы включить в и так сложную систему безопасности еще один елемент с риском взлома.

CI

Подавляющее большинство не сможет сделать так как вы 99 процентов из за отсутсвия знаний 0.9 процента из за лени.😊 Скомпрометированной пршивкой и не надо управлять вы же не будете контролировать весь исходчщий трафик. Подобную схему можно применить и для машины с кошельком core. Где приимущества платиш деньги за то чтобы включить в и так сложную систему безопасности еще один елемент с риском взлома.

Про прошивку и контроль трафика не до конца понял. Вы про то что на безопасном устройстве будет дыра, которая отключит систему фильтрации если на вход системы подать определённую последовательность данных? А дальше через нефильтрующий канал получить доступ и сделать то что хочется. Если да. То это разве что специально заложенный в железо троян, который не активизируется при тестировании и нацеленный на определённый фильтр так как в передаче участвуют определённые выходы и тайминги. И это больше похоже на глобальный заговор чем на дыру

R

Поэтому я и использую RaspberryPi, так как производители не знали для чего он будет использоваться, и уж точно не знали как будет работать мой фильтр. А в крипте доверяю лишь стальной пластине с seed)

Но ваша система контроля канала связи подходит и для core так зачем платить больше

ZD

Давайте рассмотрим живой пример реализованный мной дистанционного управления сервера. Есть RaspberryPi 3B+, который смотрит в мир и к которому через GPIO подключен RaspberryPi Zero, который в свою очередь выполняет роль закрытого от внешнего мира сервера выполняющего функцию архивирования. Я сидя на диване подключаюсь к Pi3, и инициализирую команду добавления записи в архив. Он ее преобразовывает в последовательность импульсов которые передаются по GPIO на Pi0, где анализируются и в случае одного лишнего байта или несоответствия формата или контрольной суммы сообщения, оно игнорируется. Вопрос, как взломать подобную систему? Если физический канал коммуникации один, он не типичный и фильтруется. Единственное что можно сделать, это взломать Pi3 и добавлять записи, а вот удалить или отредактировать их нельзя, так как этого функционала нет в Pi0, и что бы не было отправлено на его вход, оно либо будет проигнорировано, либо добавленно. Теперь представьте, что на пути этого канала связи Pi3 и Pi0 стоит физическая кнопка с экраном, показывающая что за входящая команда и для её пропуска нужен физический контакт.

Жду самый фантастический теоретический сценарий взлома такой системы

Жду самый фантастический теоретический сценарий взлома такой системы

Я не разбираюсь в софте, но никогда не забуду андроид которым я пользовался лет 10 -12 назад , я стал замечать что что то не так , по работе софта , думал глюки , вирус ..... паранойя !! И в принципе можно человека с ума свести если он не знает что такое ящик пандоры ‘ где в аккумулятор была вшита флеха , любой антивирус обходит а питание есть ( раньше аккумулятор вынимался из Телефонов )

CI

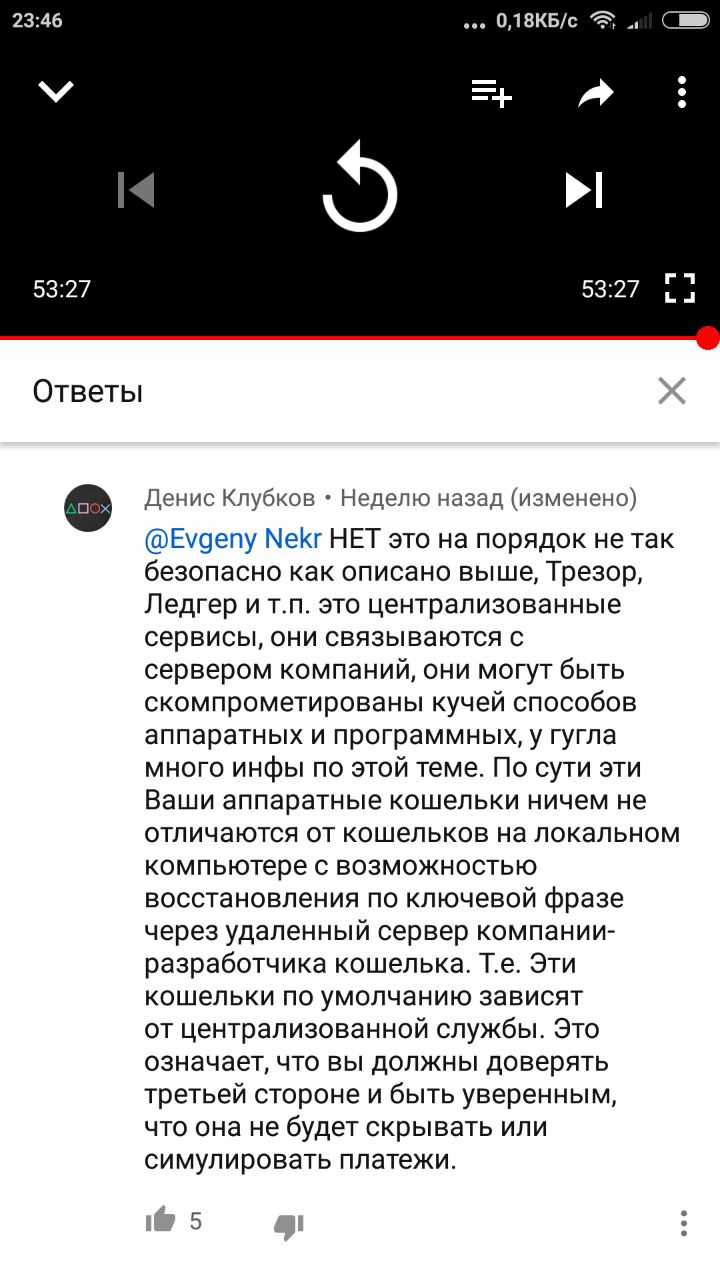

Это один знающий человек ответил на вопрос по надёжности аппаратных кошельков

Тут про то что транзакции приходят из внешнего источника, и кошель не может их проверить сам, так как у него нет всего блокчейна. Но ключи хранятся на кошельке и не должны передаваться никуда. Рассматривайте хардкошель как печать. Но вам всегда могут подсунуть неверный договор, а проверить его это ваша задача, а не печати, ведь она просто инструмент

CI

Zima Dash

Я не разбираюсь в софте, но никогда не забуду андроид которым я пользовался лет 10 -12 назад , я стал замечать что что то не так , по работе софта , думал глюки , вирус ..... паранойя !! И в принципе можно человека с ума свести если он не знает что такое ящик пандоры ‘ где в аккумулятор была вшита флеха , любой антивирус обходит а питание есть ( раньше аккумулятор вынимался из Телефонов )

Подобное возможно если телефон определит аккумулятор как флешку и будет работать с ним как флешкой. Поэтому я не доверяю универсальным протоколам, вроде Ethernet, BlueTooth, USB, WiFi, и прочим нацеленным на совместимость. Только низкоуровневый нестандартный доступ) Вот помяните мои слова когда Ledger хакнут через BlueTooth)