ДЮ

# Протокол может быть UDP или TCP, я выбрал 1-й вариант.

proto tcp

# Если вы выберите протокол TCP, здесь должно быть устройство tap. Однако, это вариант я не проверял, поэтому ищите информацию отдельно. FIXME

dev tun

# Указываем где искать ключи

ca /etc/openvpn/keys/ca.crt

cert /etc/openvpn/keys/server.crt

key /etc/openvpn/keys/server.key # This file should be kept secret

dh /etc/openvpn/keys/dh2048.pem

# Для 12.04 dh1024.pem

# Задаем IP и маску виртуальной сети. Произвольно, но если не уверены лучше делайте как показано здесь

server 10.8.0.0 255.255.255.0

# Указыем, где хранятся файлы с настройками IP-адресов клиентов (создадим ниже)

client-config-dir ccd

# Запоминать динамически выданные адреса для VPN-клиентов и при последующих подключениях назначать те же значения.

ifconfig-pool-persist ipp.txt

# Указываем сети, в которые нужно идти через туннель (сеть-клиента).

route 192.168.0.0 255.255.255.0

# Включаем TLS

tls-server

tls-auth /etc/openvpn/keys/ta.key 0

tls-timeout 120

auth SHA1

cipher AES-256-CBC

# Если нужно, чтобы клиенты видели друг друга раскомментируйте

;client-to-client

keepalive 10 120

# Сжатие трафика

comp-lzo

# Максимум клиентов

max-clients 10

user nobody

group nogroup

# Не перечитывать ключи, не закрывать и переоткрывать TUN\TAP устройство, после получения SIGUSR1 или ping-restart

persist-key

persist-tun

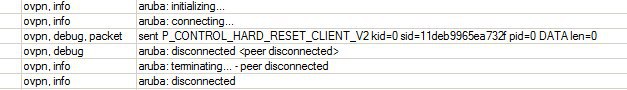

status openvpn-status.log

log /var/log/openvpn.log

# Детальность логирования

verb 3

# Защита от повторов (максимум 20 одинаковых сообщений подряд)

mute 20

# Файл отозванных сертификатов. Разремить, когда такие сертификаты появятся.

;crl-verify /etc/openvpn/crl.pem