BY

Size: a a a

2020 June 11

работать с вланами можно как угодно, в этом и прелесть микротика и его проклятие. Так как в некоторых случаях можно получить миссконфиг или отключить hw-offload - обрабатывая трафик процессором.

Понятно. Просто думал, есть какой-то более предпочтительный или более правильный способ. Но на не очень большом трафике я думаю разница у меня будет непринципиальна. Спасибо.

RP

а кто-нить в курсе за форвардинг gre + conn state на ros новее 6.44.5? имеется правило на форвард с constate=invalid > drop. гре не ходит

Транзитом через MT не проходит GRE при наличие на forward invalid->drop?

N

Понятно. Просто думал, есть какой-то более предпочтительный или более правильный способ. Но на не очень большом трафике я думаю разница у меня будет непринципиальна. Спасибо.

более предпочтительно пользоваться hw-offload - вобщем, следите за нагрузкой на процессор.

BY

более предпочтительно пользоваться hw-offload - вобщем, следите за нагрузкой на процессор.

Спасибо. Почитаю, как его настроить.

k

Транзитом через MT не проходит GRE при наличие на forward invalid->drop?

ага

BY

более предпочтительно пользоваться hw-offload - вобщем, следите за нагрузкой на процессор.

Сейчас она не превышает 15%, но я работаю на опережение, оптимизируя сеть.

RP

ага

Интересно, сейчас соберу стенд

N

Сейчас она не превышает 15%, но я работаю на опережение, оптимизируя сеть.

на том же 326 - очень слабый процессор, зато есть хороший свитч-чип который поддерживает bridge filtering. Т.е. достаточно, добавить все порты в один бридж, расписать на бридже tagged порты, на access портах прописать нужный pvid и включить bridge vlan filtering и все.

k

Интересно, сейчас соберу стенд

возможно, гре как-то неправильно обрабатывается контраком, оно же, по идее, не должно в контрак попадать и данное правило вообще его не должно касаться.

RP

возможно, гре как-то неправильно обрабатывается контраком, оно же, по идее, не должно в контрак попадать и данное правило вообще его не должно касаться.

Несмотря на то, что GRE является stateless протоколом, тем не менее для него в Linux connection tracking отслеживается состояние.

BY

на том же 326 - очень слабый процессор, зато есть хороший свитч-чип который поддерживает bridge filtering. Т.е. достаточно, добавить все порты в один бридж, расписать на бридже tagged порты, на access портах прописать нужный pvid и включить bridge vlan filtering и все.

Спасибо! На 326 так сделаю, а на роутерах наверное оставлю несколько bridge или на switch перенесу

N

Спасибо! На 326 так сделаю, а на роутерах наверное оставлю несколько bridge или на switch перенесу

на 4011 тот же принцип как на 326

k

Несмотря на то, что GRE является stateless протоколом, тем не менее для него в Linux connection tracking отслеживается состояние.

тогда, видимо, оно отслеживается не так, как в более ранних версиях. т.е. почему-то не отслеживается и поэтому такие соединения улетают в инвалидные. поможет ли правило перед дропом на весь протокол гре с action>notrack...

RP

тогда, видимо, оно отслеживается не так, как в более ранних версиях. т.е. почему-то не отслеживается и поэтому такие соединения улетают в инвалидные. поможет ли правило перед дропом на весь протокол гре с action>notrack...

Я настраиваю уже стенд, сейчас настрою и попробуем сделать debug

BY

на 4011 тот же принцип как на 326

Понял)

N

Понял)

BY

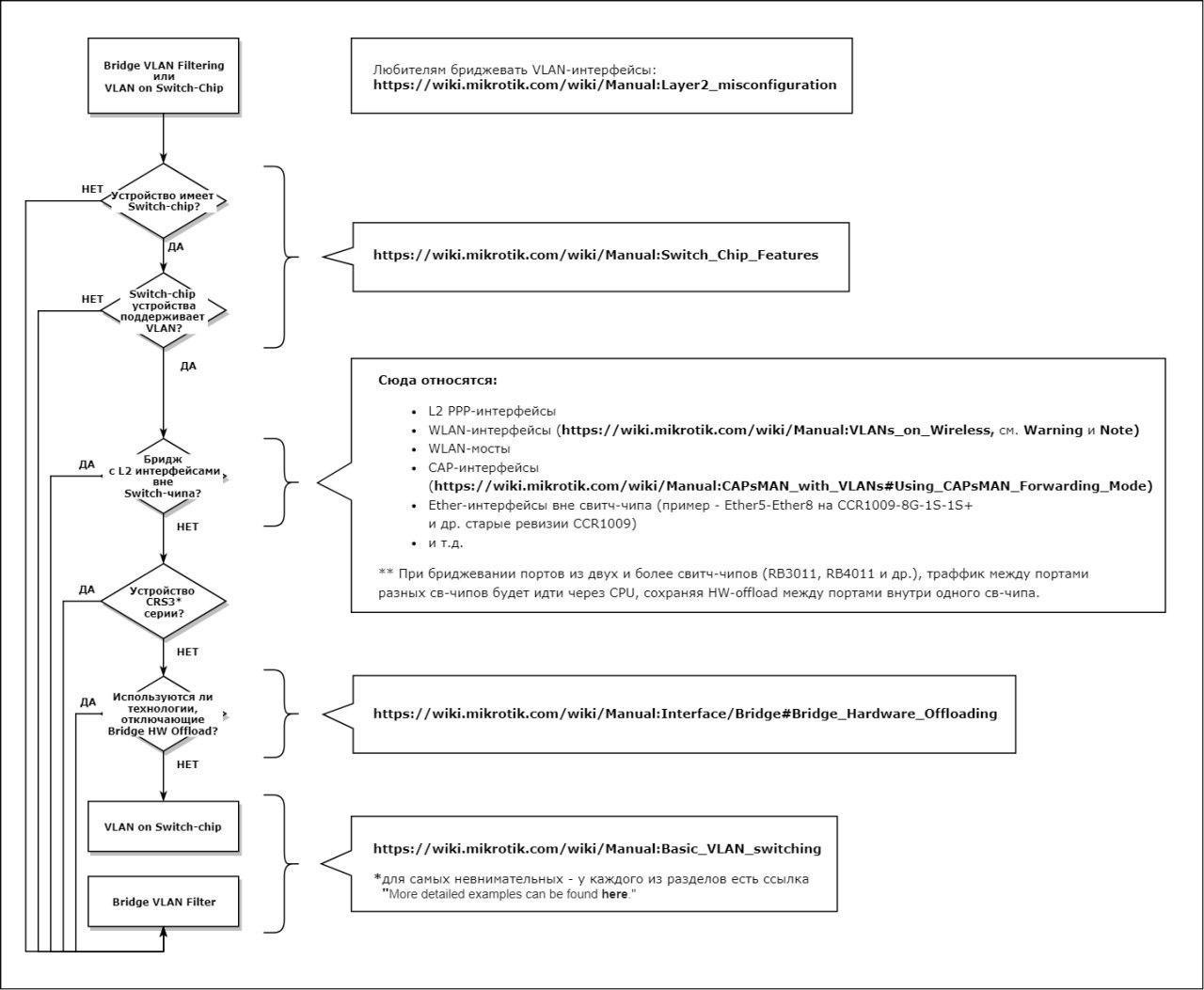

Большое спасибо за такую табличку! Теперь понятно

N

Большое спасибо за такую табличку! Теперь понятно

да, надо было сразу ее выложить. )) Большое спасибо это тому - кто ее сделал ))

RP

@kex666

[admin@MikroTik] /ip firewall filter> print detail

Flags: X - disabled, I - invalid, D - dynamic

0 D ;;; special dummy rule to show fasttrack counters

chain=forward action=passthrough

1 chain=forward action=fasttrack-connection connection-state=established,related

2 chain=forward action=accept connection-state=established,related,untracked

3 chain=forward action=drop connection-state=invalid

[admin@MikroTik] /ip firewall connection> print detail where protocol=gre

Flags: E - expected, S - seen-reply, A - assured, C - confirmed, D - dying, F - fasttrack, s - srcnat, d - dstnat

0 SAC F protocol=gre src-address=10.0.0.6 dst-address=10.0.0.2 reply-src-address=10.0.0.2 reply-dst-address=10.0.0.6 gre-key=0 timeout=2m orig-packets=5 orig-bytes=620 orig-fasttrack-packets=0 orig-fasttrack-bytes=0 repl-packets=5 repl-bytes=620 repl-fasttrack-packets=0 repl-fasttrack-bytes=0 orig-rate=0bps repl-rate=0bps

Router#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override

Gateway of last resort is 10.0.0.5 to network 0.0.0.0

S* 0.0.0.0/0 [1/0] via 10.0.0.5

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.0.0.4/30 is directly connected, Ethernet0/0

L 10.0.0.6/32 is directly connected, Ethernet0/0

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, Tunnel0

L 192.168.1.2/32 is directly connected, Tunnel0

Router#ping 192.168.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 2/3/7 ms

[admin@MikroTik] /ip firewall filter> print detail

Flags: X - disabled, I - invalid, D - dynamic

0 D ;;; special dummy rule to show fasttrack counters

chain=forward action=passthrough

1 chain=forward action=fasttrack-connection connection-state=established,related

2 chain=forward action=accept connection-state=established,related,untracked

3 chain=forward action=drop connection-state=invalid

[admin@MikroTik] /ip firewall connection> print detail where protocol=gre

Flags: E - expected, S - seen-reply, A - assured, C - confirmed, D - dying, F - fasttrack, s - srcnat, d - dstnat

0 SAC F protocol=gre src-address=10.0.0.6 dst-address=10.0.0.2 reply-src-address=10.0.0.2 reply-dst-address=10.0.0.6 gre-key=0 timeout=2m orig-packets=5 orig-bytes=620 orig-fasttrack-packets=0 orig-fasttrack-bytes=0 repl-packets=5 repl-bytes=620 repl-fasttrack-packets=0 repl-fasttrack-bytes=0 orig-rate=0bps repl-rate=0bps

Router#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override

Gateway of last resort is 10.0.0.5 to network 0.0.0.0

S* 0.0.0.0/0 [1/0] via 10.0.0.5

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.0.0.4/30 is directly connected, Ethernet0/0

L 10.0.0.6/32 is directly connected, Ethernet0/0

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, Tunnel0

L 192.168.1.2/32 is directly connected, Tunnel0

Router#ping 192.168.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 2/3/7 ms

RP

@kex666

[admin@MikroTik] /system package> print

Flags: X - disabled

# NAME VERSION SCHEDULED

0 dude 6.45.3

1 routeros-x86 6.45.3

2 system 6.45.3

3 X ipv6 6.45.3

4 ups 6.45.3

5 wireless 6.45.3

6 hotspot 6.45.3

7 mpls 6.45.3

8 routing 6.45.3

9 ppp 6.45.3

10 dhcp 6.45.3

11 security 6.45.3

12 advanced-tools 6.45.3

[admin@MikroTik] /system package> print

Flags: X - disabled

# NAME VERSION SCHEDULED

0 dude 6.45.3

1 routeros-x86 6.45.3

2 system 6.45.3

3 X ipv6 6.45.3

4 ups 6.45.3

5 wireless 6.45.3

6 hotspot 6.45.3

7 mpls 6.45.3

8 routing 6.45.3

9 ppp 6.45.3

10 dhcp 6.45.3

11 security 6.45.3

12 advanced-tools 6.45.3