AI

Size: a a a

2020 January 07

Помимо базы есть много другого. Мне-то, в общем, не сложно на языке оригинала..

AS

Ну и разумная паранойя подсказывает что останавливаться только на техниках митре не стоит. Туда попадет явно не все что митре знает. Но то что там есть иметь ввиду нужно, и дополнять это другими источниками

SP

Ну и разумная паранойя подсказывает что останавливаться только на техниках митре не стоит. Туда попадет явно не все что митре знает. Но то что там есть иметь ввиду нужно, и дополнять это другими источниками

выглядит бедновато матрица

SP

или она добавкой к основной матрице идет?

2020 January 08

MD

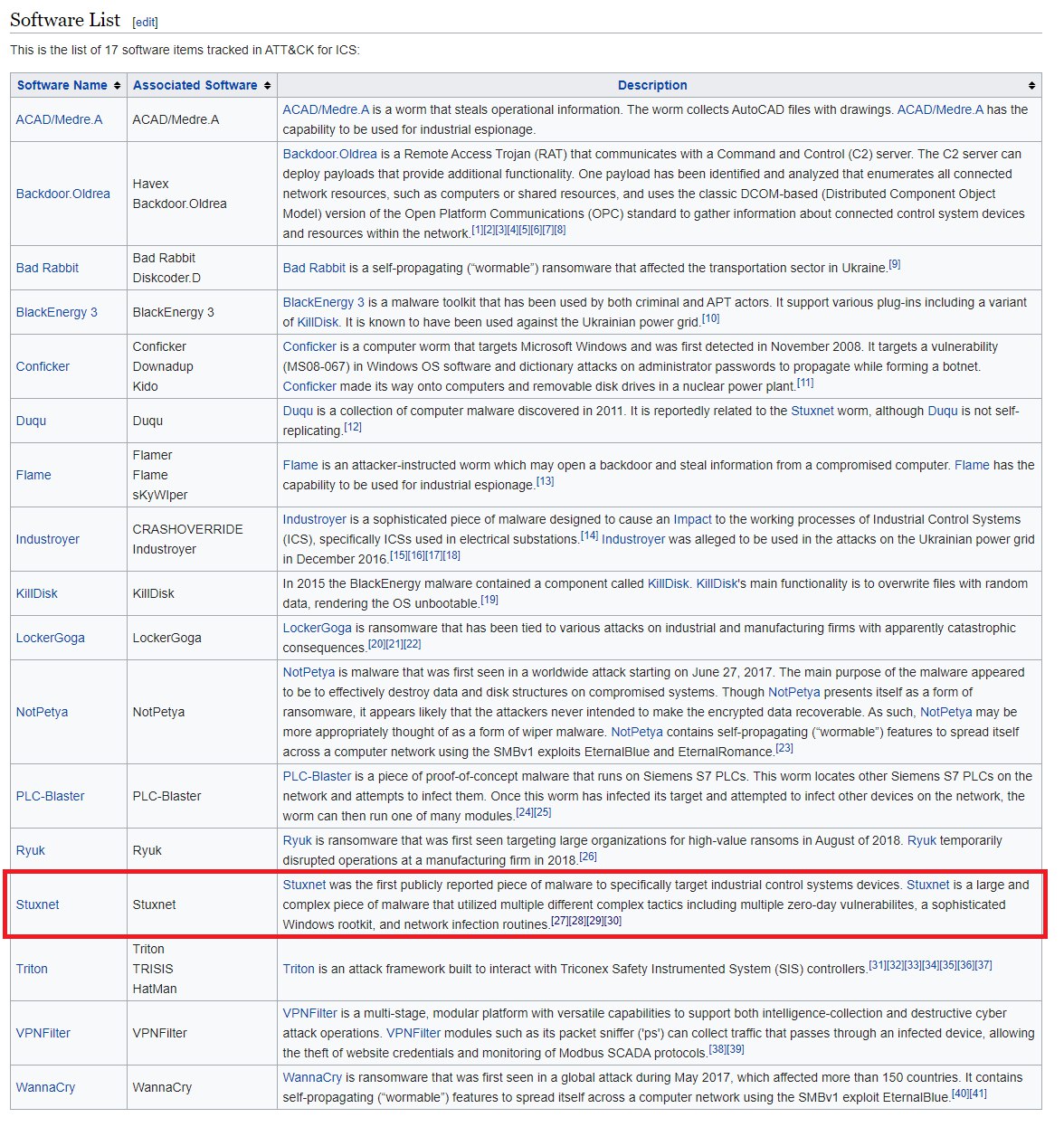

учитывая, что ей только 1 день, достаточно много в ней учтено, матрица, как я понимаю, независимая от основной, ну еще пока конечно только 81 технику завезли и лист с ВПО не шибко большой, но это же только исток для последующих обновлений

MD

Но описание ВПО очень скудное, даже без ссылок на анализ самих семплов от каких либо вендоров

AS

учитывая, что ей только 1 день, достаточно много в ней учтено, матрица, как я понимаю, независимая от основной, ну еще пока конечно только 81 технику завезли и лист с ВПО не шибко большой, но это же только исток для последующих обновлений

Ну ей не один день, ее делали пару лет.

AS

Sergey Pariev

или она добавкой к основной матрице идет?

Ну да, они так и пишут в блоге

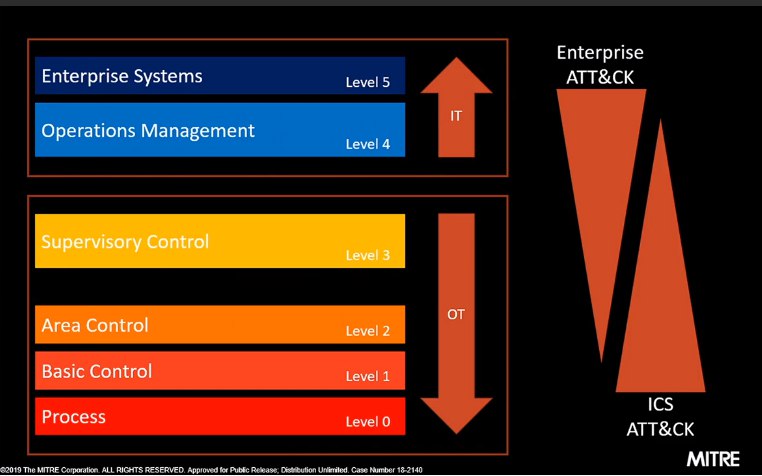

However, IT platforms form a significant foundation for ICS so we can’t completely ignore them. ATT&CK for ICS attempts to only include ATT&CK for Enterprise techniques used against systems that are leveraged in the final stages leading up to an adversary induced impact, targeted or un-targeted, against an industrial process. For instance, the Enterprise technique Hooking (T1179) has been leveraged to modify DLLs associated with engineering applications used to interface directly with PLCs. The use of this technique in the ICS domain brings about new considerations and unique concerns due to unique ICS-specific functions engineering applications enable. Therefore, Hooking (T874) was also added to the ICS knowledge base to help highlight the use of this technique in a different context.

It’s very clear that there’s a fair bit of overlap between the Enterprise and ICS technology domains. Nonetheless, ATT&CK for ICS has a primary focus on the actions that adversaries take against the non-IT based systems and functions of ICS. It seeks to capture and define distinctions in ICS environments, from tactics and techniques to domain specific assets and technology. It is this focus that defines ATT&CK for ICS as a unique and vital knowledge base in the ATT&CK ecosystem.

However, IT platforms form a significant foundation for ICS so we can’t completely ignore them. ATT&CK for ICS attempts to only include ATT&CK for Enterprise techniques used against systems that are leveraged in the final stages leading up to an adversary induced impact, targeted or un-targeted, against an industrial process. For instance, the Enterprise technique Hooking (T1179) has been leveraged to modify DLLs associated with engineering applications used to interface directly with PLCs. The use of this technique in the ICS domain brings about new considerations and unique concerns due to unique ICS-specific functions engineering applications enable. Therefore, Hooking (T874) was also added to the ICS knowledge base to help highlight the use of this technique in a different context.

It’s very clear that there’s a fair bit of overlap between the Enterprise and ICS technology domains. Nonetheless, ATT&CK for ICS has a primary focus on the actions that adversaries take against the non-IT based systems and functions of ICS. It seeks to capture and define distinctions in ICS environments, from tactics and techniques to domain specific assets and technology. It is this focus that defines ATT&CK for ICS as a unique and vital knowledge base in the ATT&CK ecosystem.

MD

Ну ей не один день, ее делали пару лет.

Ну я образно про день, но вот если пару лет, то да, скудновато

AS

Ну я образно про день, но вот если пару лет, то да, скудновато

Как я написал выше. Уверен, что в публичную версию попадет явно не все что митре знает, по причинам осторожности

MD

Как я написал выше. Уверен, что в публичную версию попадет явно не все что митре знает, по причинам осторожности

А непубличная версия матрицы доступна только вендорам и исследовательским группам при вендорах?

AS

А непубличная версия матрицы доступна только вендорам и исследовательским группам при вендорах?

Не знаю о существовании такой версии, но у них очевидно данных больше чем опубликовано. Опять же исходя из разумной паранойи доступ к ним будет у тех кому доверяет МИТРЕ

AS

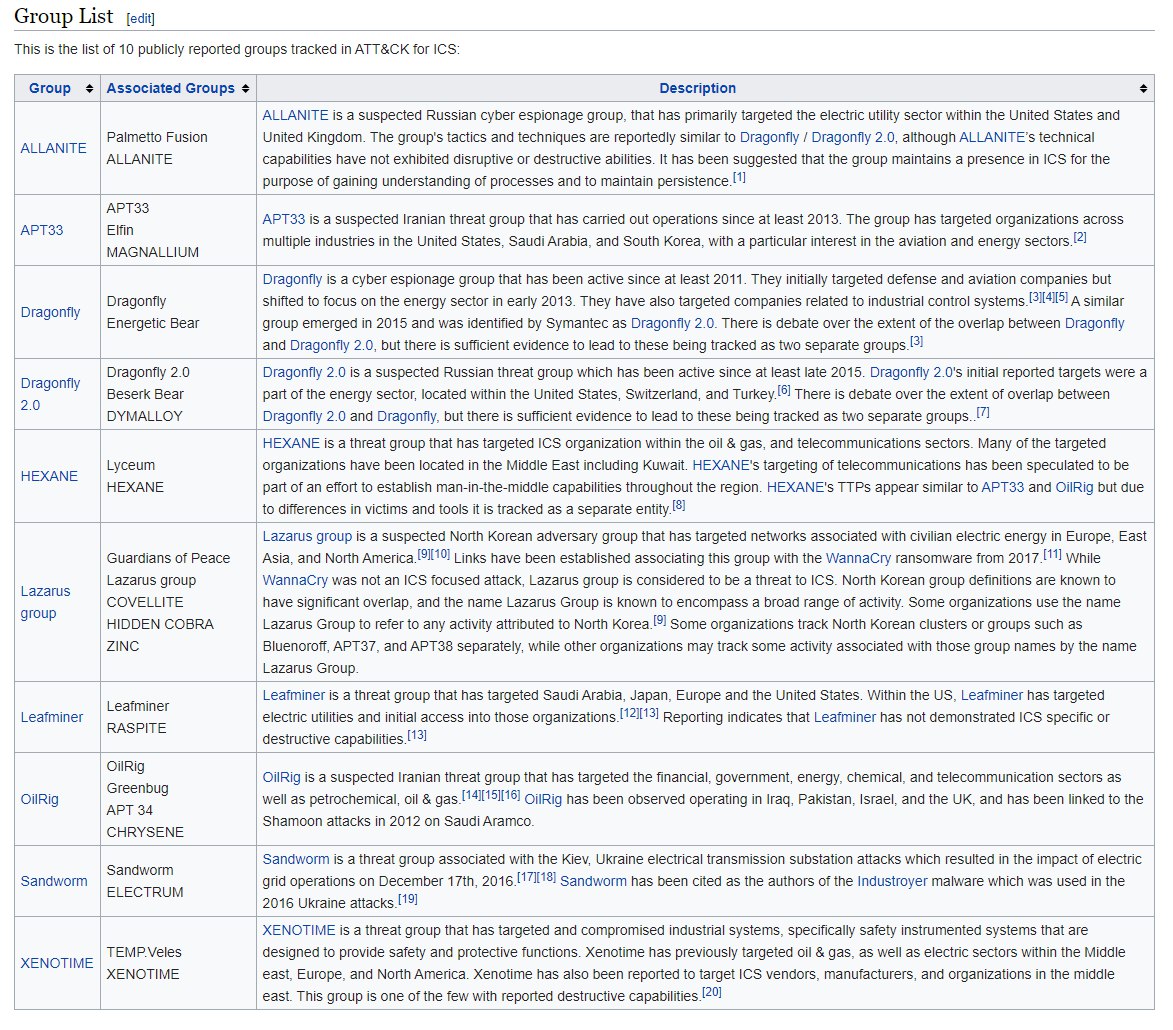

Не могу найти в списке название группы которая использовала Stuxnet :)

MD

Я там ничего про эксплуатацию уязвимостей на PLC не нашёл

MD

Считаю, что засунуть анализ от исследовательских групп этих образцов ВПО было бы правильным решением, если они так скудно описывают его

AS

Я там ничего про эксплуатацию уязвимостей на PLC не нашёл

Это тактика Initial Access

AS

Например Internet Accessible Device (T883) и/или Exploit Public-Facing Application (T819)