RK

Size: a a a

2020 January 14

я б так не сказал. нужно бумагу и/или прецедент

VP

Ещё вопрос, что эффективнее

AS

MK

Ну это не пиар, а анти-пиар 😀

«Все PR, кроме некролога» (с)🙂

RK

ну то есть ниша свободна

M

«Все PR, кроме некролога» (с)🙂

😀😀😀👍👍👍

M

ну то есть ниша свободна

Какая ниша?

RK

MK

Какая ниша?

там где не ловят Stuxnet/Crashoverride/Trisis 😁

AL

«Все PR, кроме некролога» (с)🙂

Это, кстати, не так

AK

Alexey Lukatsky

Это, кстати, не так

Некролог тоже PR

AS

Alexey Lukatsky

Это, кстати, не так

Это переделанный Марк Твен

AS

NK

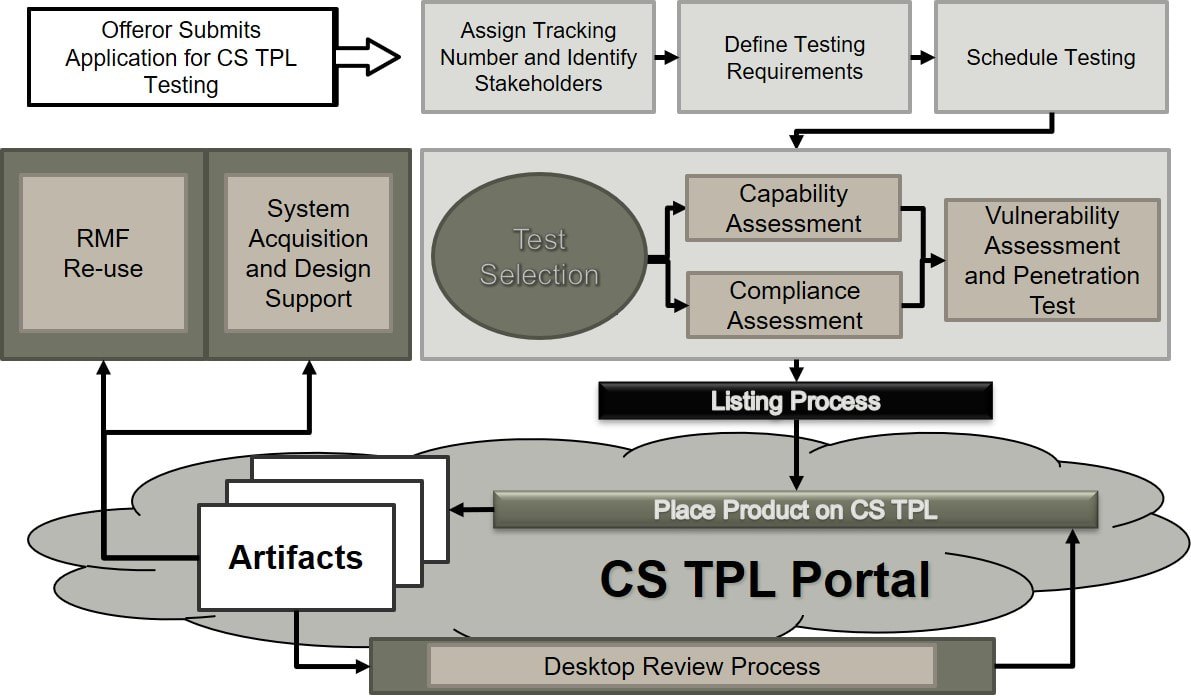

Министерство обороны США запустило Control Systems Tested Products List (CS TPL) в который будут включать протестированные на кибербезопасность системы управления и их компоненты

https://www.cs-tpl.com/cs-tpl.html

https://www.cs-tpl.com/cs-tpl.html

2020 January 15

NK

Новые уязвимости в Windows Remote Desktop Protocol (RDP). Microsoft выпустила обновления

https://www.us-cert.gov/ncas/alerts/aa20-014a

https://www.us-cert.gov/ncas/alerts/aa20-014a

AI

«Все PR, кроме некролога» (с)🙂

А как же "слухи о моей смерти прошу считать слегка преувеличенными"? Тоже пиар.

NK

Applying a Stuxnet Type Attack to a Schneider Modicon M340 PLC

In summary:

- how we can backdoor PLC using a "stuxnet-like" attack based on DLL-Reflective.

- a deep dive from Grafcet/Ladder processing to asm assembly

- injection of C payload into PLC to perform funny things like TCP port scanner, modification of legitimate automation program ...

https://airbus-cyber-security.com/applying-a-stuxnet-type-attack-to-a-schneider-modicon-plc-airbus-cybersecurity/

In summary:

- how we can backdoor PLC using a "stuxnet-like" attack based on DLL-Reflective.

- a deep dive from Grafcet/Ladder processing to asm assembly

- injection of C payload into PLC to perform funny things like TCP port scanner, modification of legitimate automation program ...

https://airbus-cyber-security.com/applying-a-stuxnet-type-attack-to-a-schneider-modicon-plc-airbus-cybersecurity/

NK

IMPROPER ACCESS CONTROL CWE-284

The affected product is vulnerable to an improper access control, which may return unauthorized tag data when viewing analysis data reference attributes.

CROSS-SITE REQUEST FORGERY (CSRF) CWE-352

The affected product is vulnerable to a cross-site request forgery that may be introduced on the PI Vision administration site.

IMPROPER NEUTRALIZATION OF INPUT DURING WEB PAGE GENERATION ('CROSS-SITE SCRIPTING') CWE-79

The affected product is vulnerable to cross-site scripting, which may allow invalid input to be introduced.

INCLUSION OF SENSITIVE INFORMATION IN LOG FILES CWE-532

The affected product records the service account password in the installation log files when a non-default service account and password are specified during installation or upgrade.

https://www.us-cert.gov/ics/advisories/icsa-20-014-06

The affected product is vulnerable to an improper access control, which may return unauthorized tag data when viewing analysis data reference attributes.

CROSS-SITE REQUEST FORGERY (CSRF) CWE-352

The affected product is vulnerable to a cross-site request forgery that may be introduced on the PI Vision administration site.

IMPROPER NEUTRALIZATION OF INPUT DURING WEB PAGE GENERATION ('CROSS-SITE SCRIPTING') CWE-79

The affected product is vulnerable to cross-site scripting, which may allow invalid input to be introduced.

INCLUSION OF SENSITIVE INFORMATION IN LOG FILES CWE-532

The affected product records the service account password in the installation log files when a non-default service account and password are specified during installation or upgrade.

https://www.us-cert.gov/ics/advisories/icsa-20-014-06

NK

IMPROPER LIMITATION OF A PATHNAME TO A RESTRICTED DIRECTORY ('PATH TRAVERSAL') CWE-22

Changing the contents of a configuration file could allow an attacker to execute arbitrary code with SYSTEM privileges. This vulnerability could be exploited by an attacker with a valid account and limited access rights on the system. No user interaction is required.

https://www.us-cert.gov/ics/advisories/icsa-20-014-05

Changing the contents of a configuration file could allow an attacker to execute arbitrary code with SYSTEM privileges. This vulnerability could be exploited by an attacker with a valid account and limited access rights on the system. No user interaction is required.

https://www.us-cert.gov/ics/advisories/icsa-20-014-05

NK

MISSING AUTHENTICATION FOR CRITICAL FUNCTION CWE-306

This vulnerability could be exploited by an attacker with network access to the affected systems. An attacker could obtain sensitive information or change the device configuration.

https://www.us-cert.gov/ics/advisories/icsa-20-014-03

This vulnerability could be exploited by an attacker with network access to the affected systems. An attacker could obtain sensitive information or change the device configuration.

https://www.us-cert.gov/ics/advisories/icsa-20-014-03

PO

Последние рекомендации Агентства по кибербезопасности и безопасности инфраструктуры (CISA) при министерстве внутренней безопасности (DHS) США

ICSA-20-014-02 НЕПРАВИЛЬНОЕ ПРИСВОЕНИЕ ПРИВИЛЕГИЙ CWE-266 Некорректное подтверждение коммуникационной сессии в Siemens SINEMA Server может позволить злоумышленнику с корректной сессией и низкими привилегиями выполнять обновления прошивки и другие административные операции на подключенных устройствах. Подробности и меры по смягчению последствий https://www.us-cert.gov/ics/advisories/icsa-20-014-02

ICSA-20-014-03 ОТСУТСТВИЕ АУТЕНТИФИКАЦИИ КРИТИЧЕСКОЙ ФУНКЦИИ CWE-306 Эта уязвимость может быть использована злоумышленником с сетевым доступом к уязвимым системам на SCALANCE X-200RNA, SCALANCE X-300 (включая SIPLUS NET), SCALANCE X-408. Злоумышленник может получить конфиденциальную информацию или изменить конфигурацию устройства. Подробности и меры по смягчению последствий https://www.us-cert.gov/ics/advisories/icsa-20-014-03

ICSA-20-014-04 ОТКАЗ МЕХАНИЗМА ЗАЩИТЫ CWE-693 Компания Siemens уведомила об уязвимости ряда моделей SINAMICS PERFECT HARMONY GH180. Использование этой уязвимости может позволить неавторизованному злоумышленнику с физическим доступом к уязвимому устройству перезапустить HMI с отключенными элементами управления безопасностью, восстановить ПЧ до точки, где механизмы защиты приложений и операционной системы отсутствуют, и, которые, можно использовать для запуска дальнейших атак на уязвимое устройство. Подробности и меры по смягчению последствий https://www.us-cert.gov/ics/advisories/icsa-20-014-04

ICSA-20-014-05 НЕПРАВИЛЬНОЕ ОГРАНИЧЕНИЕ ПУТЕВОГО ИМЕНИ К ПАПКЕ С ОГРАНИЧЕННЫМ ДОСТУПОМ ('path TRAVERSAL') CWE-22 Изменение содержимого файла конфигурации может позволить злоумышленнику выполнить произвольный код в Siemens TIA Portal с привилегиями SYSTEM. Эта уязвимость может быть использована злоумышленником с действующей учетной записью но ограниченными правами доступа в системе. Подробности и меры по смягчению последствий https://www.us-cert.gov/ics/advisories/icsa-20-014-05

ICSA-20-014-06 РЯД УЯЗВИМОСТЕЙ В OSISoft PI Vision.

НЕПРАВИЛЬНЫЙ КОНТРОЛЬ ДОСТУПА CWE-284 Продукт уязвим для неправильного контроля доступа, который может возвращать несанкционированные данные тега при просмотре данных анализа справочных атрибутов.

ПОДДЕЛКА МЕЖСАЙТОВЫХ ЗАПРОСОВ (CSRF) CWE-352 Продукт уязвим для подделки межсайтовых запросов, которая может быть представлена на сайте администрирования PI Vision.

НЕПРАВИЛЬНАЯ НЕЙТРАЛИЗАЦИЯ ВХОДА ВО ВРЕМЯ ГЕНЕРАЦИИ ВЕБ-СТРАНИЦЫ («МЕЖСАЙТОВЫЙ СКРИПТИНГ») CWE-79 Продукт уязвим для межсайтовых сценариев, что может привести к неправильному вводу данных.

ВКЛЮЧЕНИЕ ЧУВСТВИТЕЛЬНОЙ ИНФОРМАЦИИ В ЖУРНАЛЫ CWE Продукт записывает пароль учетной записи службы в файлах журнала установки, если во время установки или обновления указываются учетная запись и пароль не по умолчанию.

Подробности и меры по смягчению последствий https://www.us-cert.gov/ics/advisories/icsa-20-014-06

ICSA-20-014-01 НЕПРАВИЛЬНАЯ ПРОВЕРКА ВВОДА CWE-20 PAC контроллеры GE/Emerson серий CPE100, CPE115, CPE302, CPE305, CPE310, CRU320, CPE330, CPE400, CPL410

Отправка измененных пакетов может привести к тому, что модуль уйдёт в режим остановки, что приведёт к отказу в обслуживании. Оператор должен перезагрузить модуль ЦП после извлечения аккумулятора или блока питания, чтобы выйти из режима остановки. Подробности и меры по смягчению последствий https://www.us-cert.gov/ics/advisories/icsa-20-014-01

ICSA-20-014-02 НЕПРАВИЛЬНОЕ ПРИСВОЕНИЕ ПРИВИЛЕГИЙ CWE-266 Некорректное подтверждение коммуникационной сессии в Siemens SINEMA Server может позволить злоумышленнику с корректной сессией и низкими привилегиями выполнять обновления прошивки и другие административные операции на подключенных устройствах. Подробности и меры по смягчению последствий https://www.us-cert.gov/ics/advisories/icsa-20-014-02

ICSA-20-014-03 ОТСУТСТВИЕ АУТЕНТИФИКАЦИИ КРИТИЧЕСКОЙ ФУНКЦИИ CWE-306 Эта уязвимость может быть использована злоумышленником с сетевым доступом к уязвимым системам на SCALANCE X-200RNA, SCALANCE X-300 (включая SIPLUS NET), SCALANCE X-408. Злоумышленник может получить конфиденциальную информацию или изменить конфигурацию устройства. Подробности и меры по смягчению последствий https://www.us-cert.gov/ics/advisories/icsa-20-014-03

ICSA-20-014-04 ОТКАЗ МЕХАНИЗМА ЗАЩИТЫ CWE-693 Компания Siemens уведомила об уязвимости ряда моделей SINAMICS PERFECT HARMONY GH180. Использование этой уязвимости может позволить неавторизованному злоумышленнику с физическим доступом к уязвимому устройству перезапустить HMI с отключенными элементами управления безопасностью, восстановить ПЧ до точки, где механизмы защиты приложений и операционной системы отсутствуют, и, которые, можно использовать для запуска дальнейших атак на уязвимое устройство. Подробности и меры по смягчению последствий https://www.us-cert.gov/ics/advisories/icsa-20-014-04

ICSA-20-014-05 НЕПРАВИЛЬНОЕ ОГРАНИЧЕНИЕ ПУТЕВОГО ИМЕНИ К ПАПКЕ С ОГРАНИЧЕННЫМ ДОСТУПОМ ('path TRAVERSAL') CWE-22 Изменение содержимого файла конфигурации может позволить злоумышленнику выполнить произвольный код в Siemens TIA Portal с привилегиями SYSTEM. Эта уязвимость может быть использована злоумышленником с действующей учетной записью но ограниченными правами доступа в системе. Подробности и меры по смягчению последствий https://www.us-cert.gov/ics/advisories/icsa-20-014-05

ICSA-20-014-06 РЯД УЯЗВИМОСТЕЙ В OSISoft PI Vision.

НЕПРАВИЛЬНЫЙ КОНТРОЛЬ ДОСТУПА CWE-284 Продукт уязвим для неправильного контроля доступа, который может возвращать несанкционированные данные тега при просмотре данных анализа справочных атрибутов.

ПОДДЕЛКА МЕЖСАЙТОВЫХ ЗАПРОСОВ (CSRF) CWE-352 Продукт уязвим для подделки межсайтовых запросов, которая может быть представлена на сайте администрирования PI Vision.

НЕПРАВИЛЬНАЯ НЕЙТРАЛИЗАЦИЯ ВХОДА ВО ВРЕМЯ ГЕНЕРАЦИИ ВЕБ-СТРАНИЦЫ («МЕЖСАЙТОВЫЙ СКРИПТИНГ») CWE-79 Продукт уязвим для межсайтовых сценариев, что может привести к неправильному вводу данных.

ВКЛЮЧЕНИЕ ЧУВСТВИТЕЛЬНОЙ ИНФОРМАЦИИ В ЖУРНАЛЫ CWE Продукт записывает пароль учетной записи службы в файлах журнала установки, если во время установки или обновления указываются учетная запись и пароль не по умолчанию.

Подробности и меры по смягчению последствий https://www.us-cert.gov/ics/advisories/icsa-20-014-06

ICSA-20-014-01 НЕПРАВИЛЬНАЯ ПРОВЕРКА ВВОДА CWE-20 PAC контроллеры GE/Emerson серий CPE100, CPE115, CPE302, CPE305, CPE310, CRU320, CPE330, CPE400, CPL410

Отправка измененных пакетов может привести к тому, что модуль уйдёт в режим остановки, что приведёт к отказу в обслуживании. Оператор должен перезагрузить модуль ЦП после извлечения аккумулятора или блока питания, чтобы выйти из режима остановки. Подробности и меры по смягчению последствий https://www.us-cert.gov/ics/advisories/icsa-20-014-01