AC

Size: a a a

2020 March 06

ИБ АСУ ТП КВО-2020 Ответы на вопросы Торбенко Елена Борисовна, заместитель начальника Управления, ФСТЭК России – Реализация законодательства в области обеспечения безопасности КИИ применительно к АСУ ТП КВО https://www.youtube.com/watch?v=1IorQkoe1Tc&feature=youtu.be

22

22

Уже второй раз )))

IM

2 2

А зачем это в АСУ ТП? Ryuk что контроллеры зашифровал?

AS

А зачем это в АСУ ТП? Ryuk что контроллеры зашифровал?

...кибератака остановила производство на большинстве заводов...

AS

Можно остановить технологические процессы и без шифрования контроллеров

22

об этом то и речь все тренды и логи по работе системы хранятся в основном в БД и они таки в основном на винде

22

но самое интересное что компания уже второй раз подвергается такому вектору атаки, сначала не петя положил в РФ много филиалов у них а теперь тот же вектор и за границей

IM

Можно остановить технологические процессы и без шифрования контроллеров

Антон, это понятно. Но атак с рюком проходят сотни (если не тысячи) ежедневно. В данном случае нет доказательств, что остановка тех.процессов была целью атакующих. Т.е., остановка тех процессов - это случайное печальное последствие которое вовсе не преследовали атакующие (пока не доказано иное). И вы это прекрасно понимаете.

AS

Антон, это понятно. Но атак с рюком проходят сотни (если не тысячи) ежедневно. В данном случае нет доказательств, что остановка тех.процессов была целью атакующих. Т.е., остановка тех процессов - это случайное печальное последствие которое вовсе не преследовали атакующие (пока не доказано иное). И вы это прекрасно понимаете.

А разве нужно выявлять и защищаться только от рисков целенаправленных инцидентов? Или вы к чему это?

O

2 2

но самое интересное что компания уже второй раз подвергается такому вектору атаки, сначала не петя положил в РФ много филиалов у них а теперь тот же вектор и за границей

Нууууу, я бы не сказал, что это такой же вектор

O

А разве нужно выявлять и защищаться только от рисков целенаправленных инцидентов? Или вы к чему это?

Атака Ruyk очень даже целенаправленный инцидент)

AS

Антон, это понятно. Но атак с рюком проходят сотни (если не тысячи) ежедневно. В данном случае нет доказательств, что остановка тех.процессов была целью атакующих. Т.е., остановка тех процессов - это случайное печальное последствие которое вовсе не преследовали атакующие (пока не доказано иное). И вы это прекрасно понимаете.

"Чтобы стать жертвой необязательно быть целью" (с)

AS

ID:0

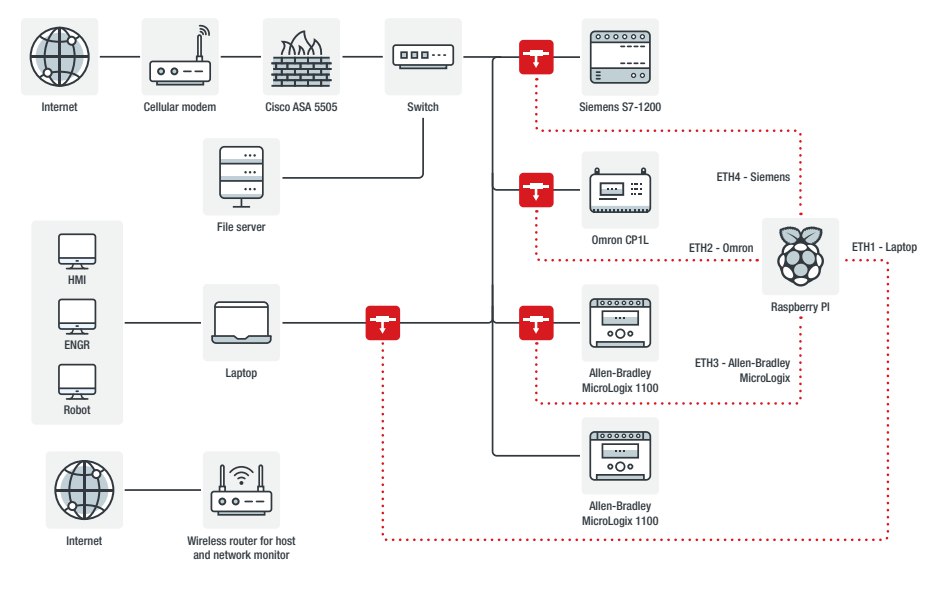

Отчет о результатах создания и наблюдения за реалистичным промышленным хоейпотом: Caught in the Act: Running a Realistic Factory Honeypot to Capture Real Threats

https://documents.trendmicro.com/assets/white_papers/wp-caught-in-the-act-running-a-realistic-factory-honeypot-to-capture-real-threats.pdf

https://documents.trendmicro.com/assets/white_papers/wp-caught-in-the-act-running-a-realistic-factory-honeypot-to-capture-real-threats.pdf

Кто внимательно читал этот отчет про HoneyPot?

AS

Почти за год ни один атакующуй не проявил интереса к управлению технологическими процессами. Использовали только ресурсы в своих целях, майнили, шифровали и просили выкуп. Понимать этот результат можно по разному

IM

Кто внимательно читал этот отчет про HoneyPot?

Этот прекрасный отчет есть на русском же https://habr.com/ru/company/trendmicro/blog/490406/

AC

Почти за год ни один атакующуй не проявил интереса к управлению технологическими процессами. Использовали только ресурсы в своих целях, майнили, шифровали и просили выкуп. Понимать этот результат можно по разному

Управление ТП - это интерес спецслужб, его почти нельзя монетизировать, но он сразу обнаруживает атаку и увеличивает сроки.

O

Почти за год ни один атакующуй не проявил интереса к управлению технологическими процессами. Использовали только ресурсы в своих целях, майнили, шифровали и просили выкуп. Понимать этот результат можно по разному

Конечно с misconfigured сервисами там задеплоят майнеры и Crysis. Технологические процессы могут быть интересны разве что state-sponsored ребятам, а их ханипотом едва ли приманишь

AS

Управление ТП - это интерес спецслужб, его почти нельзя монетизировать, но он сразу обнаруживает атаку и увеличивает сроки.

Ага, и где были спецслужбы?

AC

Ага, и где были спецслужбы?

Видимо, спецслужбы знают кого атаковать?