AC

Size: a a a

2020 March 30

Доброго времени суток! Какие есть реально работающие и простые способы взлома wifi ?

Паяльник, утюг

AP

Доброго времени суток! Какие есть реально работающие и простые способы взлома wifi ?

Добрый вечер! Например, перебор всех возможных паролей вручную. 100% надёжно и очень просто - не требует никаких навыков.

MD

Паяльник, утюг

Селёдка и молоко

PD

Доброго времени суток! Какие есть реально работающие и простые способы взлома wifi ?

вы ошиблись чатом

~

Andrei Potseluev

Добрый вечер! Например, перебор всех возможных паролей вручную. 100% надёжно и очень просто - не требует никаких навыков.

Ну это понятно

AP

Селёдка и молоко

Не вариант. Допрашиваемый улетит на собственной тяге и взломать не выйдет. 😊

MD

Andrei Potseluev

Не вариант. Допрашиваемый улетит на собственной тяге и взломать не выйдет. 😊

Веревка + опциональная пробка?)

AP

Ну это понятно

Какой вопрос, такой и ответ. Вы рассчитывали на что-то типа "10 советов для начинающего хакера"? Не выйдет.

AI

Andrei Potseluev

Добрый вечер! Например, перебор всех возможных паролей вручную. 100% надёжно и очень просто - не требует никаких навыков.

Про не требует навыков спорно

2020 March 31

AC

Не смог удержаться:

PD

когда это командировка стала считаться удалёнкой? )

A🍊

Согласно ТК РФ, после 90 дней, если не ошибаюсь)

VK

The ISA Global Cybersecurity Alliance (ISAGCA) опубликовал отличный гайд, посвященный серии стандартов IEC 62443:https://gca.isa.org/blog/download-the-new-guide-to-the-isa/iec-62443-cybersecurity-standards

VK

Вебинар, посвященный этому документу: https://gca.isa.org/blog/understanding-automation-cybersecurity-standards-webinar-recording

MR

AS

Вернули статью после удаления

https://airbus-cyber-security.com/applying-a-stuxnet-type-attack-to-a-modicon-plc/amp/

https://airbus-cyber-security.com/applying-a-stuxnet-type-attack-to-a-modicon-plc/amp/

AL

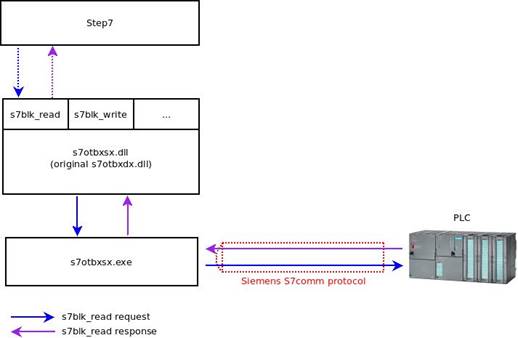

Исследователи из Airbus CyberSecurity проанализировали защищенность программируемых логических контроллеров (PLC) Modneon M340 производства компании Schneider Electric и нашли уязвимость, позволяющую провести на них атаку типа Stuxnet.

PLC используют в различных производствах для автоматизации технологического процесса. В 2010 году США и Израиль в ходе атаки Stuxnet использовали уязвимость в PLC SIMATIC S7 производства компании Siemens для атаки на иранские центрифуги для обогащения урана.

Исследователи из Airbus обнаружили уязвимость CVE-2020-7475, которая позволяет загрузить на устройство под видом одной из служебных библиотек вредоносный код и, впоследствии, взять PLC под контроль. После этого можно как управлять работой самого PLC, так и использовать его в качестве промежуточной точки для доступа во внутреннюю технологическую сеть.

Сам процесс взлома, по словам экспертов, весьма трудоемок и может быть выявлен на одном из его этапов, но, тем не менее, вполне реализуем.

Schneider Electric оперативно выпустили апдейт, но сообщили, что подобные уязвимости имеют и решения от других поставщиков. Каких конкретно - французы не назвали. Опять же не до конца ясно, насколько своевременно проводятся апдейты PLC, которые находятся под нагрузкой в технологической процессе.

А между тем, Schneider Electric - это один из ведущих мировых производителей оборудования для автоматизации с годовым оборотом в несколько десятков миллиардов долларов.

С чего вдруг инфосек Airbus озаботился подобными изысканиями мы не знаем. Возможно, они явились реакцией на некий инцидент безопасности.

А возможно, промышленный гигант пытается превентивно защитить свои производственные мощности от попыток реализации нового Stuxnet со стороны своих заокеанских "братьев". Ведь после выхода из коронавирусного кризиса рынка авиаперевозок хватит не только лишь всем.

https://www.securityweek.com/industrial-controllers-still-vulnerable-stuxnet-style-attacks

PLC используют в различных производствах для автоматизации технологического процесса. В 2010 году США и Израиль в ходе атаки Stuxnet использовали уязвимость в PLC SIMATIC S7 производства компании Siemens для атаки на иранские центрифуги для обогащения урана.

Исследователи из Airbus обнаружили уязвимость CVE-2020-7475, которая позволяет загрузить на устройство под видом одной из служебных библиотек вредоносный код и, впоследствии, взять PLC под контроль. После этого можно как управлять работой самого PLC, так и использовать его в качестве промежуточной точки для доступа во внутреннюю технологическую сеть.

Сам процесс взлома, по словам экспертов, весьма трудоемок и может быть выявлен на одном из его этапов, но, тем не менее, вполне реализуем.

Schneider Electric оперативно выпустили апдейт, но сообщили, что подобные уязвимости имеют и решения от других поставщиков. Каких конкретно - французы не назвали. Опять же не до конца ясно, насколько своевременно проводятся апдейты PLC, которые находятся под нагрузкой в технологической процессе.

А между тем, Schneider Electric - это один из ведущих мировых производителей оборудования для автоматизации с годовым оборотом в несколько десятков миллиардов долларов.

С чего вдруг инфосек Airbus озаботился подобными изысканиями мы не знаем. Возможно, они явились реакцией на некий инцидент безопасности.

А возможно, промышленный гигант пытается превентивно защитить свои производственные мощности от попыток реализации нового Stuxnet со стороны своих заокеанских "братьев". Ведь после выхода из коронавирусного кризиса рынка авиаперевозок хватит не только лишь всем.

https://www.securityweek.com/industrial-controllers-still-vulnerable-stuxnet-style-attacks

AS

Alexey Lukatsky

Исследователи из Airbus CyberSecurity проанализировали защищенность программируемых логических контроллеров (PLC) Modneon M340 производства компании Schneider Electric и нашли уязвимость, позволяющую провести на них атаку типа Stuxnet.

PLC используют в различных производствах для автоматизации технологического процесса. В 2010 году США и Израиль в ходе атаки Stuxnet использовали уязвимость в PLC SIMATIC S7 производства компании Siemens для атаки на иранские центрифуги для обогащения урана.

Исследователи из Airbus обнаружили уязвимость CVE-2020-7475, которая позволяет загрузить на устройство под видом одной из служебных библиотек вредоносный код и, впоследствии, взять PLC под контроль. После этого можно как управлять работой самого PLC, так и использовать его в качестве промежуточной точки для доступа во внутреннюю технологическую сеть.

Сам процесс взлома, по словам экспертов, весьма трудоемок и может быть выявлен на одном из его этапов, но, тем не менее, вполне реализуем.

Schneider Electric оперативно выпустили апдейт, но сообщили, что подобные уязвимости имеют и решения от других поставщиков. Каких конкретно - французы не назвали. Опять же не до конца ясно, насколько своевременно проводятся апдейты PLC, которые находятся под нагрузкой в технологической процессе.

А между тем, Schneider Electric - это один из ведущих мировых производителей оборудования для автоматизации с годовым оборотом в несколько десятков миллиардов долларов.

С чего вдруг инфосек Airbus озаботился подобными изысканиями мы не знаем. Возможно, они явились реакцией на некий инцидент безопасности.

А возможно, промышленный гигант пытается превентивно защитить свои производственные мощности от попыток реализации нового Stuxnet со стороны своих заокеанских "братьев". Ведь после выхода из коронавирусного кризиса рынка авиаперевозок хватит не только лишь всем.

https://www.securityweek.com/industrial-controllers-still-vulnerable-stuxnet-style-attacks

PLC используют в различных производствах для автоматизации технологического процесса. В 2010 году США и Израиль в ходе атаки Stuxnet использовали уязвимость в PLC SIMATIC S7 производства компании Siemens для атаки на иранские центрифуги для обогащения урана.

Исследователи из Airbus обнаружили уязвимость CVE-2020-7475, которая позволяет загрузить на устройство под видом одной из служебных библиотек вредоносный код и, впоследствии, взять PLC под контроль. После этого можно как управлять работой самого PLC, так и использовать его в качестве промежуточной точки для доступа во внутреннюю технологическую сеть.

Сам процесс взлома, по словам экспертов, весьма трудоемок и может быть выявлен на одном из его этапов, но, тем не менее, вполне реализуем.

Schneider Electric оперативно выпустили апдейт, но сообщили, что подобные уязвимости имеют и решения от других поставщиков. Каких конкретно - французы не назвали. Опять же не до конца ясно, насколько своевременно проводятся апдейты PLC, которые находятся под нагрузкой в технологической процессе.

А между тем, Schneider Electric - это один из ведущих мировых производителей оборудования для автоматизации с годовым оборотом в несколько десятков миллиардов долларов.

С чего вдруг инфосек Airbus озаботился подобными изысканиями мы не знаем. Возможно, они явились реакцией на некий инцидент безопасности.

А возможно, промышленный гигант пытается превентивно защитить свои производственные мощности от попыток реализации нового Stuxnet со стороны своих заокеанских "братьев". Ведь после выхода из коронавирусного кризиса рынка авиаперевозок хватит не только лишь всем.

https://www.securityweek.com/industrial-controllers-still-vulnerable-stuxnet-style-attacks

Выводы конечно, скандалы, интриги, расследования

AS

Airbus CyberSecurity is a European specialist in cyber security. Our mission is to protect governments, military, organisations and critical national infrastructure from cyber threats.

https://airbus-cyber-security.com/about/

https://airbus-cyber-security.com/about/

AL

Ну этот канал достаточно специфически подает информацию