DK

Size: a a a

2020 April 10

Методика предполагает, что при моделировании угроз одному объекту киллчейн должен строиться с учётом всей инфраструктуры и смежных систем. Мы показывали на апробации, как в нескольких реальных случаях переход из офисной сети в якобы изолированную сеть SCADA делался через уязвимые веб-интерфейсы инженерных систем.

DK

Тимур

Коллеги подскажите, какое агенство (США) выпустило "прородителя" данной методики ФСТЭК.

Никакое. А вот БДУ планируется переделать в аналог CAPEC

SP

Скорее в CAPEC+MITRE ATTACK+NVD )

JD

Sergey Pariev

Скорее в CAPEC+MITRE ATTACK+NVD )

и это круто

SP

несомненно

AI

А ещё лучше интерактивное что-то, чтобы некст некст и вот тебе этапы и угрозы по ним и сразу мапить на меры.

AS

А ещё лучше интерактивное что-то, чтобы некст некст и вот тебе этапы и угрозы по ним и сразу мапить на меры.

Напиши предложение на почту, не стесняйся

AI

Да ну, кто я такой, чтобы им писать ))

AS

Да ну, кто я такой, чтобы им писать ))

В этом твоя проблема. Твои ограничения у тебя в голове :) Есть идея/предложение - напиши, отправить табличку на почту можно бесплатно, без геристрации и СМС. У меня это заняло 15 минут

K

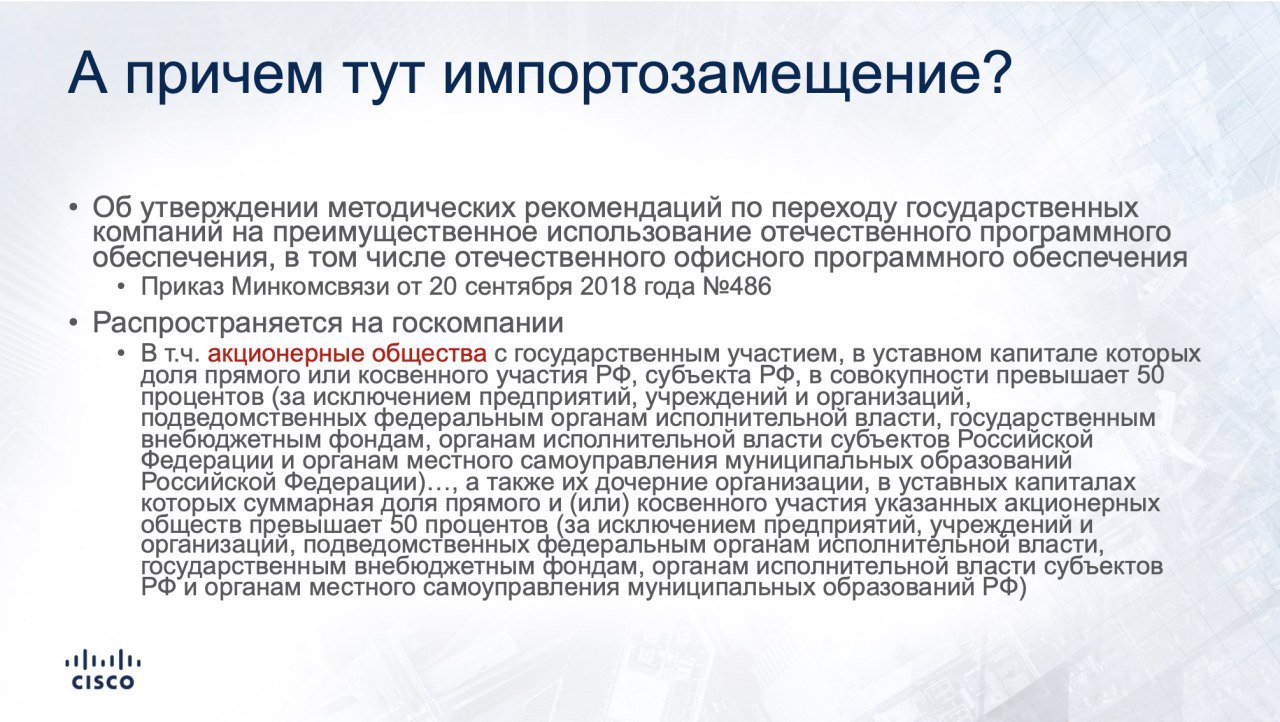

Коллеги, приветствую! К кому нибудь уже обращались подведомственные органы с запросом предоставления информации по наличию отечественного программного обеспечения? В соответствии с Нац. программой. Подскажите насколько это легитимно и есть ли основания для отказа предоставления такой информации?

AL

А ещё лучше интерактивное что-то, чтобы некст некст и вот тебе этапы и угрозы по ним и сразу мапить на меры.

Есть у них такая идея :-)

AL

Да ну, кто я такой, чтобы им писать ))

Антону направь - он перешлет :-)

AL

Konstantin

Коллеги, приветствую! К кому нибудь уже обращались подведомственные органы с запросом предоставления информации по наличию отечественного программного обеспечения? В соответствии с Нац. программой. Подскажите насколько это легитимно и есть ли основания для отказа предоставления такой информации?

К компаниям с госучастием - имеют право

K

Alexey Lukatsky

К компаниям с госучастием - имеют право

Оснований для отказа я так понимаю нет? А как узнать принимаем ли мы госучастие?

AL

PX

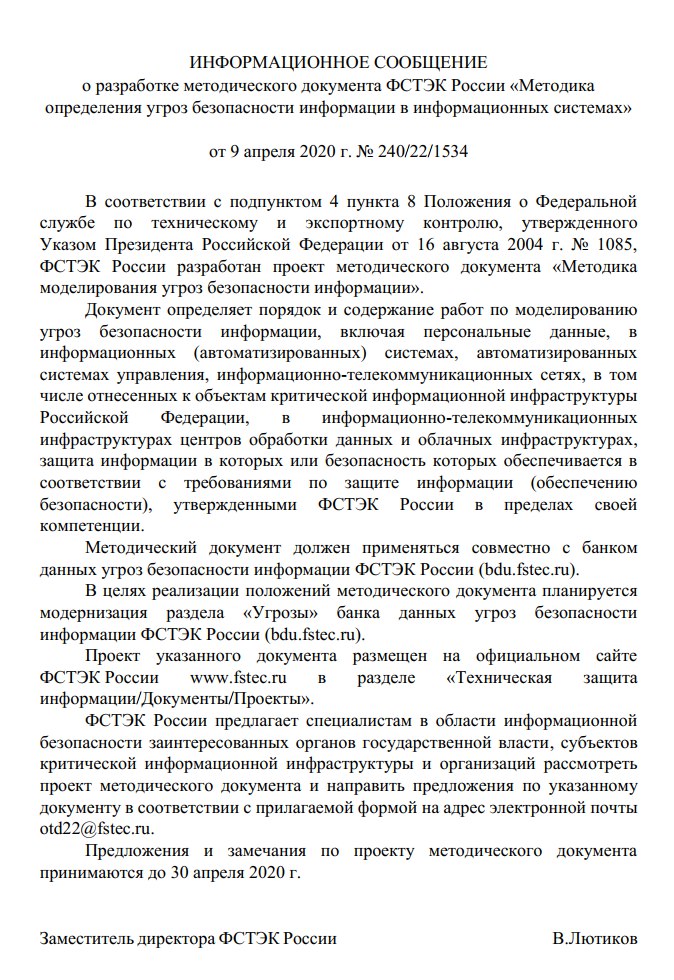

Короче, я призываю не просто обсудить в группе и забить, а тем кому не все равно, бросить письмо с текстом во ФСТЭК, с любыми предложениями

а ФСТЭК эти предложения вообще ждёт? в новости по методике нет ни слова про обратный адрес для предложений

AL

Konstantin

Оснований для отказа я так понимаю нет? А как узнать принимаем ли мы госучастие?

Отказать врядли можете. Вопрос в другом - я так и не понял, какое наказание есть за несоблюдение этих мер по импортозамещению

AL

а ФСТЭК эти предложения вообще ждёт? в новости по методике нет ни слова про обратный адрес для предложений

Ждет

AS

а ФСТЭК эти предложения вообще ждёт? в новости по методике нет ни слова про обратный адрес для предложений

Может так будет заметнее