AC

Size: a a a

2021 October 12

Коллеге другое нужно (в идеале)

Ts

Это сканер.

AS

Сканеры коллеге не подходят

Ts

Ну судя по описанию подходят, но гугл всё таки лучше с таким справляется

AC

я в астрале сейчас, вот и пишу не по-русски :)

Ts

AC

ему готовая БД нужна, чтобы проверить оффлайн, без пентеста

AS

Продолжу рекламировать Vulners, написано Google for hackers. @artemokk попробуйте. Расскажите поможет или нет

Ts

Пожалуй, для конкретного ПО всё таки гугл лучше

22

а можете объяснить цель, зачем без сканера, делать такие поиски. Допустим у вас есть cve но она не попадет под ваши условия эксплуатации, и что вам делать? Будете жить с cve и знать что ее эксплуатация не возможна так как закрыто мерами, или обновляться зная что проект может пойти по п... в результате обновления?

кстати еще можно посмотреть сканер который в трафике смотрит пакеты и версионность и выносит вердикт )

кстати еще можно посмотреть сканер который в трафике смотрит пакеты и версионность и выносит вердикт )

А

Спасибо за информацию, обязательно поизучаю данный ресурс

А

Такая задача поставлена, так как не позволительно использовать активные средства анализа на устаревших работающих системах.

MR

^ +

-

Парсите CVE базу под необходимый продукт/условия, либо берите уже чужие, готовы базы. Дальше уже не так важно "чем", можно хоть к Nmap прикручивать.

-

Парсите CVE базу под необходимый продукт/условия, либо берите уже чужие, готовы базы. Дальше уже не так важно "чем", можно хоть к Nmap прикручивать.

W

Продукты типа Claroty CTD и Аrmis очень хорошо умеют это делать причём в пассивном режиме.

AS

Если активно нельзя, посмотрите еще в направление пассивного Vulnerability Inventory на базе анализа трафика. Есть наверно бесплатные альтернативы, есть коммерческие решения типа KICS for Networks. Если вам для промышленной сети надо

T

Если это сервер, например, поднять его клон в тестовой среде и там сканировать на уязвимости?

AS

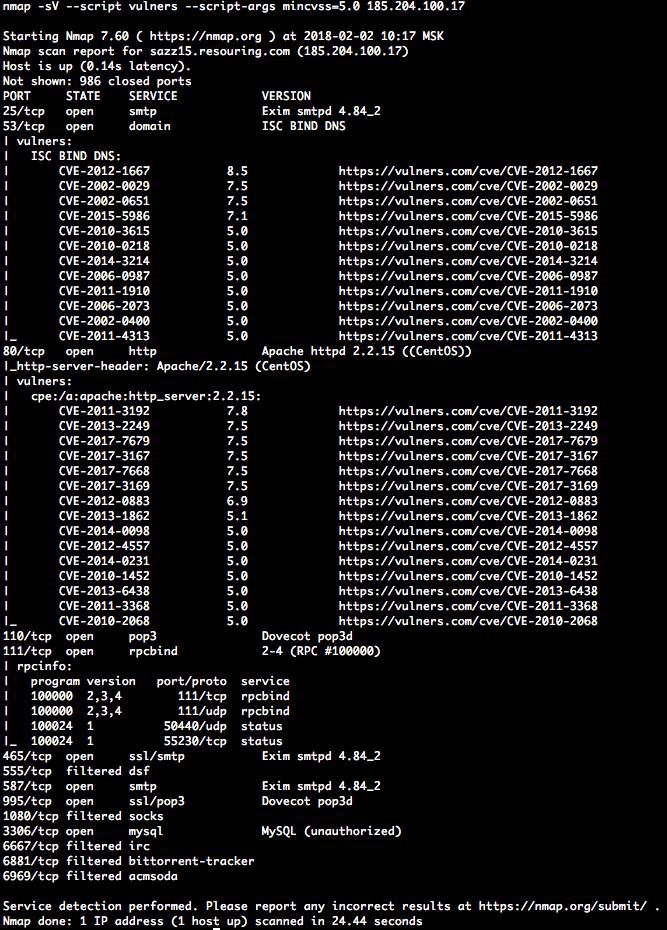

А я продолжу про Vulners 🙂. У них есть NSE скрипт для NMAP, который без агрессивного скана, ходит по API в Vulners и собирает там данные об уязвимостях для проверяемого устройства.

https://github.com/vulnersCom/nmap-vulners

https://github.com/vulnersCom/nmap-vulners

AC

Скорее это контроллеры или промышленные ПК

AS

Только у этого подхода есть недостаток по сравнению с пассивным анализом уязвимостей типа KICS for Networks. Это ручная разовая активность. Пассивный анализ это непрерывный мониторинг, который не должен пропустить новые найденные уязвимости.