Size: a a a

2018 January 01

В Новый год с новыми уязвимостями. Теперь - уязвимость в macOS, в подсистеме IOHIDFamily, позволяющая получить права на чтение и запись в ядре, отключить SIP любому пользователю https://siguza.github.io/IOHIDeous/

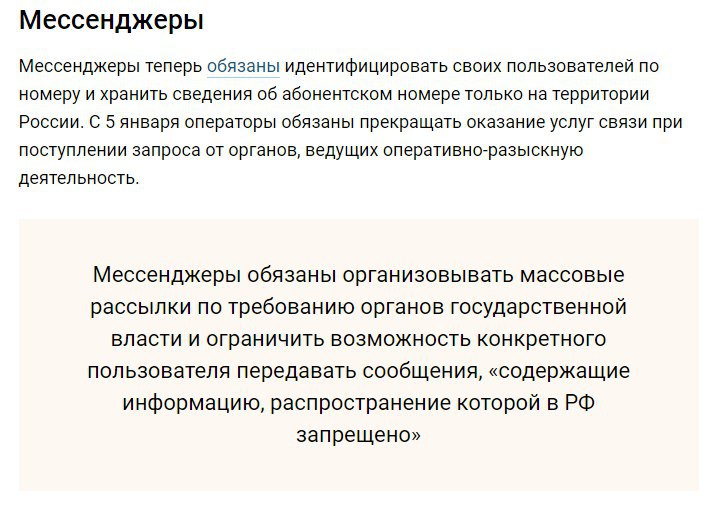

А теперь немного новостей из манямирка Роскомнадзора.

2018 January 02

2018 January 03

[Перевод] Уязвимость в ЦП Intel: затронуты Windows и Linux, закрытие уязвимости приведёт к падению производительности до 30%

https://goo.gl/zkRZKc

https://goo.gl/zkRZKc

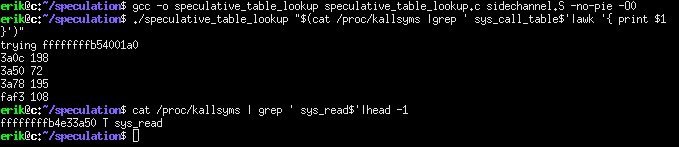

proof of concept дыры в процессорах Intel

2018 January 04

ExplodingCan

An implementation of ExplodingCan's exploit extracted from FuzzBunch, the "Metasploit" of the NSA. https://github.com/danigargu/explodingcan

An implementation of ExplodingCan's exploit extracted from FuzzBunch, the "Metasploit" of the NSA. https://github.com/danigargu/explodingcan

кстати, про дыру в Intel. Компания утверждает, что проблема не только в их процессорах:

"Recent reports that these exploits are caused by a "bug" or a "flaw" and are unique to Intel products are incorrect. Based on the analysis to date, many types of computing devices — with many different vendors' processors and operating systems — are susceptible to these exploits.

Intel is committed to product and customer security and is working closely with many other technology companies, including AMD, ARM Holdings and several operating system vendors, to develop an industry-wide approach to resolve this issue promptly and constructively. Intel has begun providing software and firmware updates to mitigate these exploits. Contrary to some reports, any performance impacts are workload-dependent, and, for the average computer user, should not be significant and will be mitigated over time."

"Recent reports that these exploits are caused by a "bug" or a "flaw" and are unique to Intel products are incorrect. Based on the analysis to date, many types of computing devices — with many different vendors' processors and operating systems — are susceptible to these exploits.

Intel is committed to product and customer security and is working closely with many other technology companies, including AMD, ARM Holdings and several operating system vendors, to develop an industry-wide approach to resolve this issue promptly and constructively. Intel has begun providing software and firmware updates to mitigate these exploits. Contrary to some reports, any performance impacts are workload-dependent, and, for the average computer user, should not be significant and will be mitigated over time."

Общие слайды Intel о проблеме в процессорах. Ключевой слайд — 4. Они признают, что метод позволяет получить доступ к защищенной памяти, не обладая соответствующими правами.

https://s21.q4cdn.com/600692695/files/doc_presentations/2018/Side-Channel-Analysis-Security.pdf

https://s21.q4cdn.com/600692695/files/doc_presentations/2018/Side-Channel-Analysis-Security.pdf

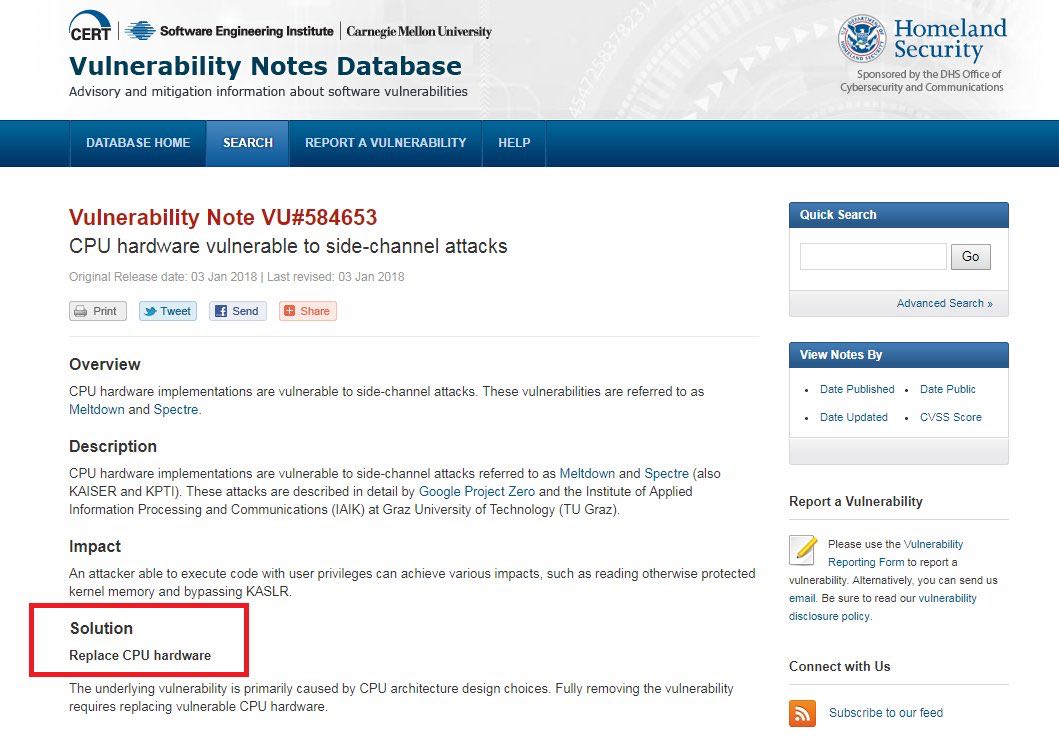

Короче, появилась официальная информация, и там все ОЧЕНЬ-ОЧЕНЬ плохо. Проблем 2. Первая называется Meltdown, и относится к процессорам Intel. Это как раз о том самом доступе к защищенной памяти. Очень легко эксплуатируется, так что на какое-то время будет проблемой, пока все не проапдейтятся. Лечится обновлением операционных систем.

https://meltdownattack.com/meltdown.pdf

Вторая называется Spectre, относится ко ВСЕМ процессорам, включая Intel, AMD, ARM. Используя спекулятивное (предположительное) исполнение какого-нибудь приложения (которое обычно бы так не исполнялось), уязвимость позволяет обеспечить утечку данных жертвы. Для нее патча вроде как пока что нет. Пишут, что эксплуатировать эту проблему сложнее.

https://spectreattack.com/spectre.pdf

https://meltdownattack.com

Тут полезная секция вопросов и ответов

https://meltdownattack.com/#faq

https://meltdownattack.com/meltdown.pdf

Вторая называется Spectre, относится ко ВСЕМ процессорам, включая Intel, AMD, ARM. Используя спекулятивное (предположительное) исполнение какого-нибудь приложения (которое обычно бы так не исполнялось), уязвимость позволяет обеспечить утечку данных жертвы. Для нее патча вроде как пока что нет. Пишут, что эксплуатировать эту проблему сложнее.

https://spectreattack.com/spectre.pdf

https://meltdownattack.com

Тут полезная секция вопросов и ответов

https://meltdownattack.com/#faq

Уявизмость, по сути, позволяет прочитать информацию из защищенного кэша памяти ядра, а там хранятся логины, пароли и кэш файлов жесткого диска.

Получить данные можно даже с помощью кода на JavaScript запущенного прямо в браузере, что крайне хуево. Ставьте обновление иначе пиздец.

Уязвимости подвержены все ОС.

Экстренные патчи для Windows 10 и Linux были выпущены несколько часов назад, а Apple частично пофиксила уязвимость еще 6 декабря.

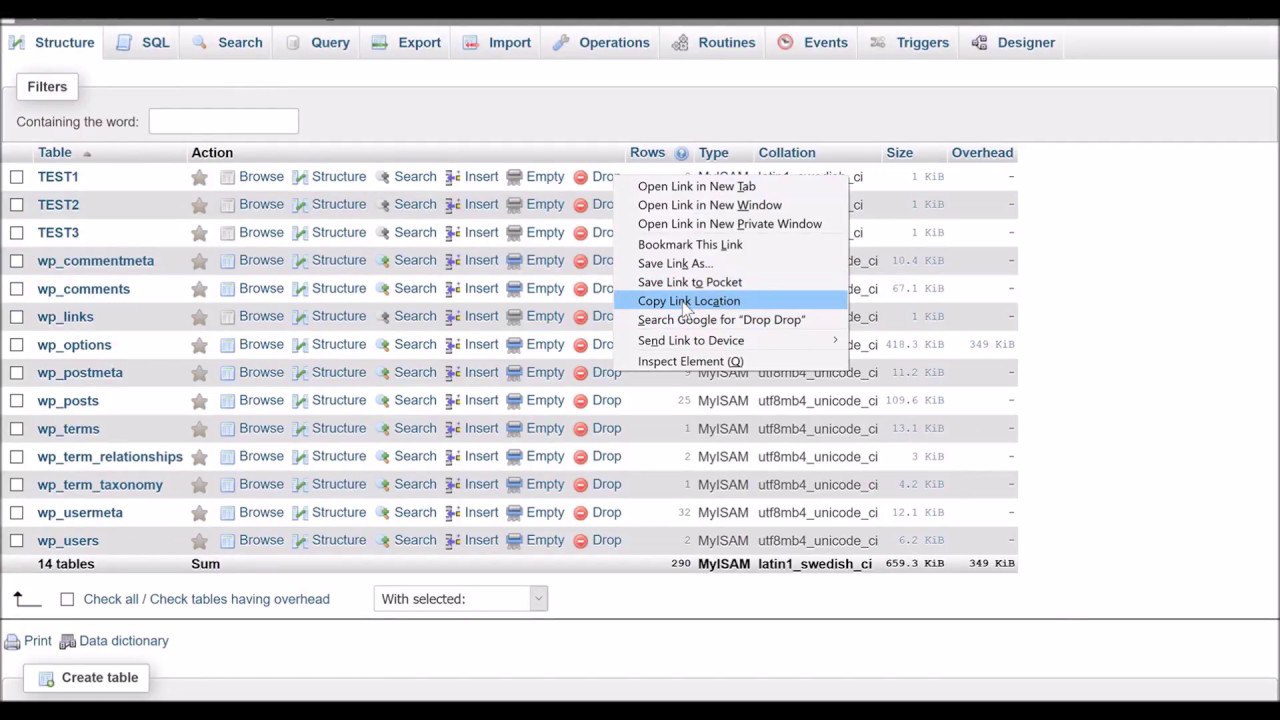

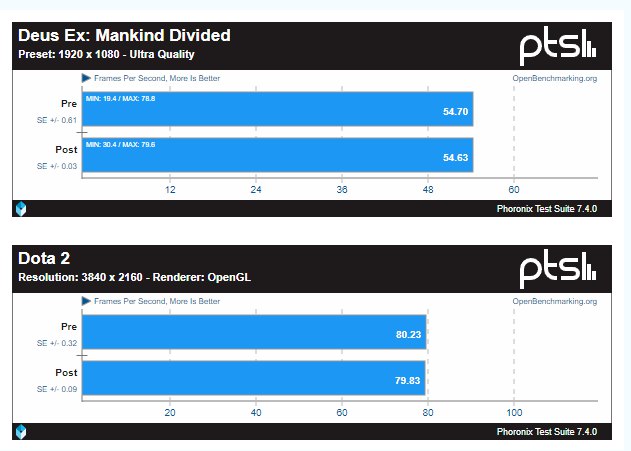

Основная проблема состоит в том, что после установки патча, исправляющего уязвимость - производительность процессора может упасть на 5-30%, в зависимости от приложения.

Первые тесты в некоторых играх показывают, что потери производительности минимальны, правда это примерно полторы игры, дальше будет больше информации.

Больше всего от этого пострадают серверы, ведь там основная нагрузка как раз лежит на процессоре.

Докучи, Intel заявляет, что уязвимости подвержены не только их процессоры, но и процессоры AMD и ARM.

Так и живем.

Получить данные можно даже с помощью кода на JavaScript запущенного прямо в браузере, что крайне хуево. Ставьте обновление иначе пиздец.

Уязвимости подвержены все ОС.

Экстренные патчи для Windows 10 и Linux были выпущены несколько часов назад, а Apple частично пофиксила уязвимость еще 6 декабря.

Основная проблема состоит в том, что после установки патча, исправляющего уязвимость - производительность процессора может упасть на 5-30%, в зависимости от приложения.

Первые тесты в некоторых играх показывают, что потери производительности минимальны, правда это примерно полторы игры, дальше будет больше информации.

Больше всего от этого пострадают серверы, ведь там основная нагрузка как раз лежит на процессоре.

Докучи, Intel заявляет, что уязвимости подвержены не только их процессоры, но и процессоры AMD и ARM.

Так и живем.

Любoпытный факт для владельцев яблoка: все пользователи Айфонов сами разрешают следить за ними.

#безопасность

Подробности.

#безопасность

Подробности.

Здравствуйте!

На серверах Вашей компании найдена уязвимость чтения произвольного участка памяти в обход имеющихся привилегий.

Злоумышленник может получить доступ к исходным кодам, паролям, данным пользователей, как следствие, скомпрометировать сервера компании не оставив при этом следов.

Для исправления уязвимости необходимо обновить все процессоры до модели, которые выпускаются начиная с 2018 года. Рекомендуем рассмотреть процессор «Эльбрус».

*trollface*

На серверах Вашей компании найдена уязвимость чтения произвольного участка памяти в обход имеющихся привилегий.

Злоумышленник может получить доступ к исходным кодам, паролям, данным пользователей, как следствие, скомпрометировать сервера компании не оставив при этом следов.

Для исправления уязвимости необходимо обновить все процессоры до модели, которые выпускаются начиная с 2018 года. Рекомендуем рассмотреть процессор «Эльбрус».

*trollface*

Хороший FAQ на русском про Meltdown/Spectre https://tjournal.ru/64579-faq-po-chipokalipsisu-chto-izvestno-o-masshtabnoy-uyazvimosti-processorov

Глушилка дронов