KT

Size: a a a

2020 October 07

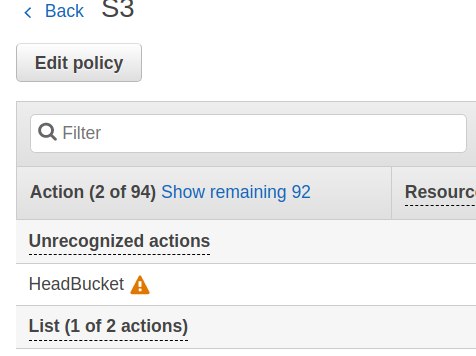

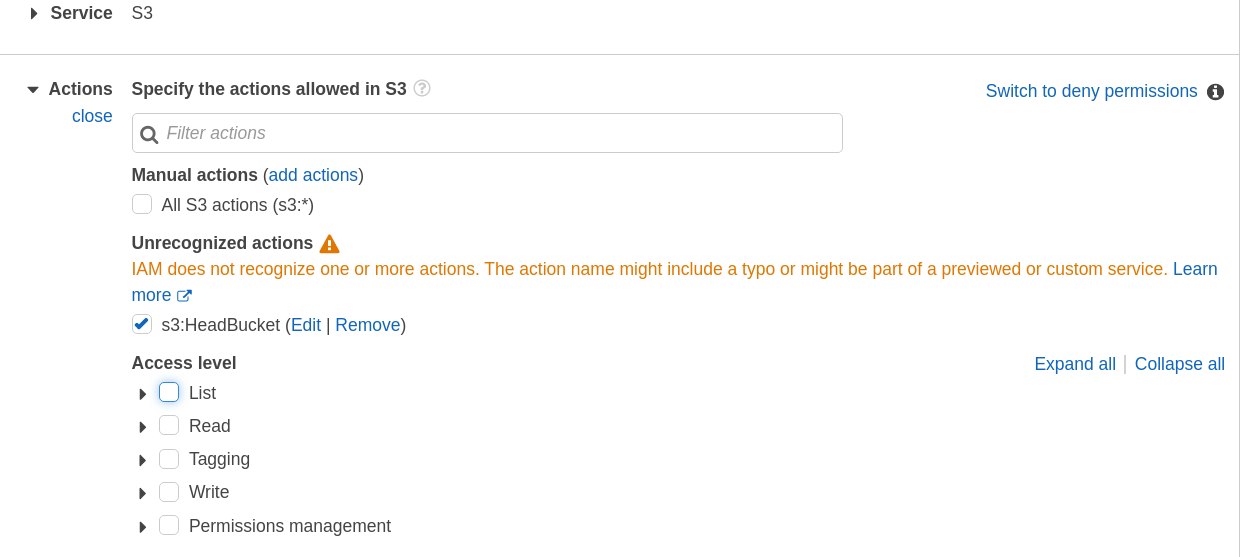

Я не вижу там сообщения

KT

Я вижу там значок

KT

Существует согласно доке апи

KT

Покажите политику в жсоне

JM

Покажите политику в жсоне

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": "s3:PutObject",

"Resource": "arn:aws:s3:::backups/*"

},

{

"Sid": "VisualEditor1",

"Effect": "Allow",

"Action": "s3:ListBucket",

"Resource": "arn:aws:s3:::backups"

},

{

"Sid": "VisualEditor2",

"Effect": "Allow",

"Action": "s3:HeadBucket",

"Resource": "*"

}

]

}

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": "s3:PutObject",

"Resource": "arn:aws:s3:::backups/*"

},

{

"Sid": "VisualEditor1",

"Effect": "Allow",

"Action": "s3:ListBucket",

"Resource": "arn:aws:s3:::backups"

},

{

"Sid": "VisualEditor2",

"Effect": "Allow",

"Action": "s3:HeadBucket",

"Resource": "*"

}

]

}

B

Покажите политику в жсоне

давайте на канале обойдемся без политики :)

n

подскажите по кластеру eks. создал через браузер кластер. получил креденшелы через

aws eks --region <region-code> update-kubeconfig --name <cluster_name>

выполняю команду:

kubectl get po получаю:

error: You must be logged in to the server (Unauthorized)

хотя aws configure прошел причем со всеми админскими правами.

пробовал делать так:

aws --region <region-code> eks update-kubeconfig --name <cluster_name> --role-arn arn:aws:iam::<aws_account_id>:role/<role_name>

ошибка уже такая:

An error occurred (AccessDenied) when calling the AssumeRole operation: User: arn:aws:iam::254426285413:user/user1 is not authorized to perform: sts:AssumeRole on resource: arn:aws:iam::254426285413:role/eksClusterRole0

aws eks --region <region-code> update-kubeconfig --name <cluster_name>

выполняю команду:

kubectl get po получаю:

error: You must be logged in to the server (Unauthorized)

хотя aws configure прошел причем со всеми админскими правами.

пробовал делать так:

aws --region <region-code> eks update-kubeconfig --name <cluster_name> --role-arn arn:aws:iam::<aws_account_id>:role/<role_name>

ошибка уже такая:

An error occurred (AccessDenied) when calling the AssumeRole operation: User: arn:aws:iam::254426285413:user/user1 is not authorized to perform: sts:AssumeRole on resource: arn:aws:iam::254426285413:role/eksClusterRole0

KT

давайте на канале обойдемся без политики :)

KT

Ощущение, будто он не может распарсить документ и видит s3: как часть Action'a

JM

Ощущение, будто он не может распарсить документ и видит s3: как часть Action'a

вот тут https://policysim.aws.amazon.com/ нет екшена хедбакет

AS

подскажите по кластеру eks. создал через браузер кластер. получил креденшелы через

aws eks --region <region-code> update-kubeconfig --name <cluster_name>

выполняю команду:

kubectl get po получаю:

error: You must be logged in to the server (Unauthorized)

хотя aws configure прошел причем со всеми админскими правами.

пробовал делать так:

aws --region <region-code> eks update-kubeconfig --name <cluster_name> --role-arn arn:aws:iam::<aws_account_id>:role/<role_name>

ошибка уже такая:

An error occurred (AccessDenied) when calling the AssumeRole operation: User: arn:aws:iam::254426285413:user/user1 is not authorized to perform: sts:AssumeRole on resource: arn:aws:iam::254426285413:role/eksClusterRole0

aws eks --region <region-code> update-kubeconfig --name <cluster_name>

выполняю команду:

kubectl get po получаю:

error: You must be logged in to the server (Unauthorized)

хотя aws configure прошел причем со всеми админскими правами.

пробовал делать так:

aws --region <region-code> eks update-kubeconfig --name <cluster_name> --role-arn arn:aws:iam::<aws_account_id>:role/<role_name>

ошибка уже такая:

An error occurred (AccessDenied) when calling the AssumeRole operation: User: arn:aws:iam::254426285413:user/user1 is not authorized to perform: sts:AssumeRole on resource: arn:aws:iam::254426285413:role/eksClusterRole0

у твоего пользователя есть подобная полиси?

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": "eks.amazonaws.com"

},

"Action": "sts:AssumeRole"

}

]

}

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": "eks.amazonaws.com"

},

"Action": "sts:AssumeRole"

}

]

}

AS

да, я это и имел в виду

n

да, я это и имел в виду

уточню, что делал кластер под основным юзером амазона. если делать то же самое под обычным юзером из раздела Users то все ок работает