Пару слов о конкурентах

Librem5 / GrapheneOS / aPhon(ха-ха) /может что-то еще было, напомните - дополню

Начнем с простого, aPhon - спасибо, поржал

GrapheneOS - поинтереснее, но не сильно, в основном названием - красивое, согласен

Никогда на нее особо не смотрел, т.к. изначально поддержка была только под Pixel, а анонимности от гугла ждать приходится примерно столько же, сколько от яблока, тем более когда он добрался до железок

Но по вашим просьбам разобрался малеху

Что это такое по факту?

"Hardened"

(что они имели ввиду, интересно? закаленный? усиленный?) AOSP, т.е. обычный аосп, не чищенный, т.е. гугл там присутствует в полном составе с командой поддержки "Усилен" он или "закален" (прости господи) путем надстройки каких-то псевдо-безопасных модулей, которые по факту привязываются к железу, и занимаются лишь физическим отслеживанием: не вторгся ли кто в наш аппарат

Как это поможет в отделении милиции, интересно?

Уведомит о том, что вторжение происходит?

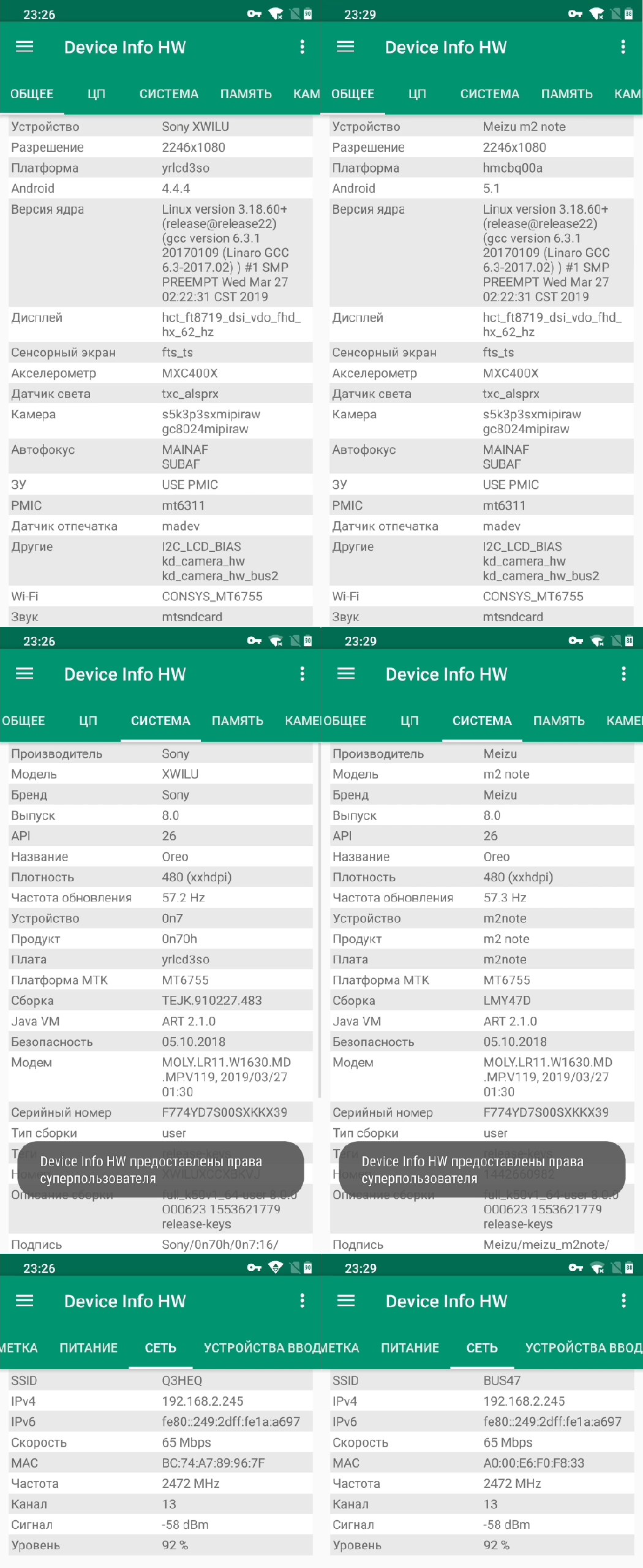

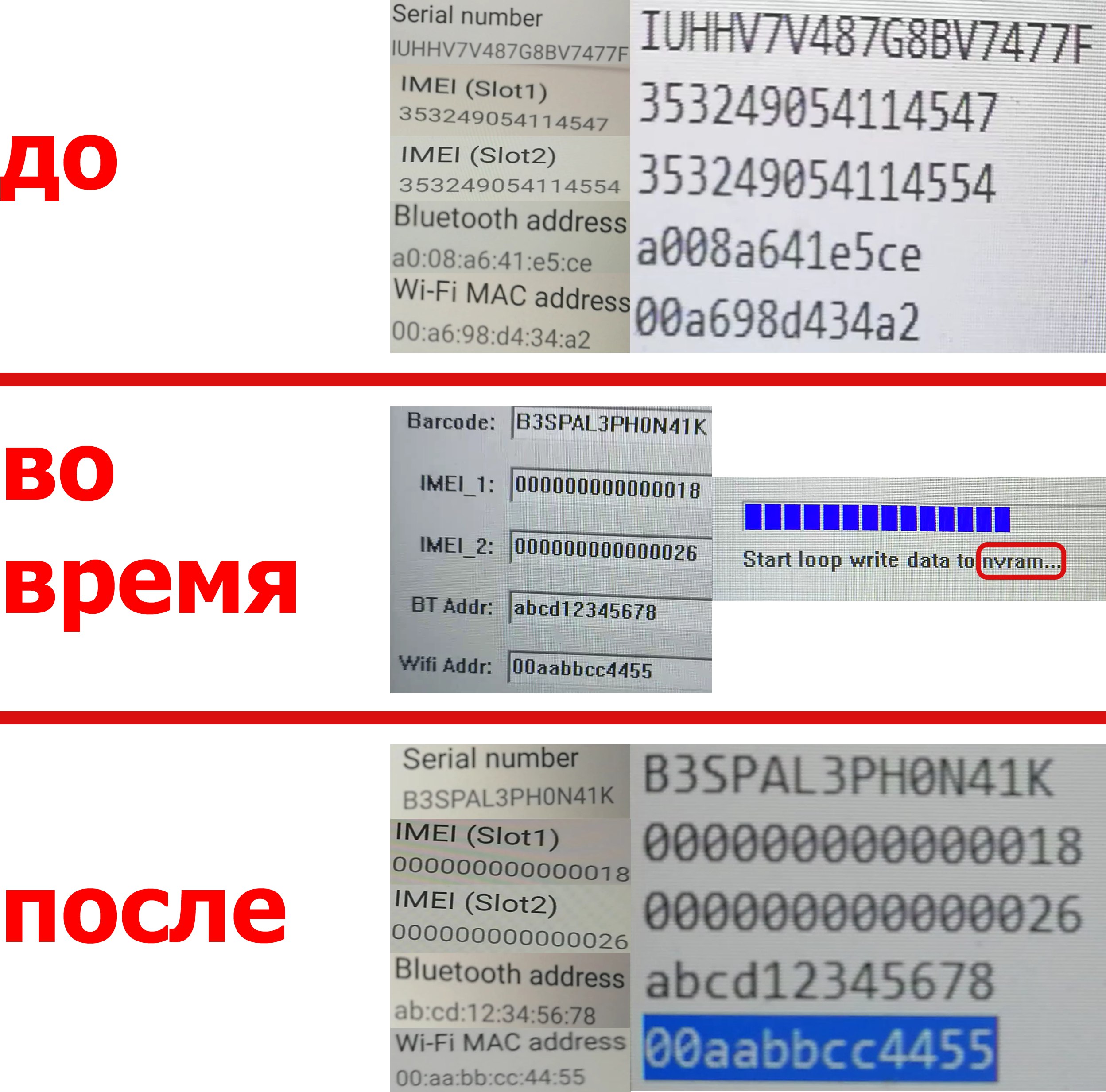

А как думаете, посредством чего эти псевдо-безопасные модули привязываются? Не посредством ли порядковых номеров (imei|mac|serial), случаем?

Стоит ли говорить, что в релизе нет ни слова о смене или хотя бы даже подмене imei, про mac/serial/model/manufacturer и прочее - соответственно

Все это, дабы "обеспечить анонимность", предлагается спрятать от недобросовестных 3rd-party apps

Ох, ну нихуя ж себе

А простите, от самих разрабов, гугла, а главное от оператора как предлагаете прятаться?

Детский сад какой-то, честное слово:

Сидишь себе такой весь анонимный, не палишься, пока 👮🏻♂️👮🏻♀️ опсосу/гуглу запрос не кинут

Есть там пару строк о возможности пробросить "весь" трафик через впн, полагаю некий фаервол

Можно ли им отрубить от сети ресурсы самого графена и гугла без рута - вопрос риторический😁

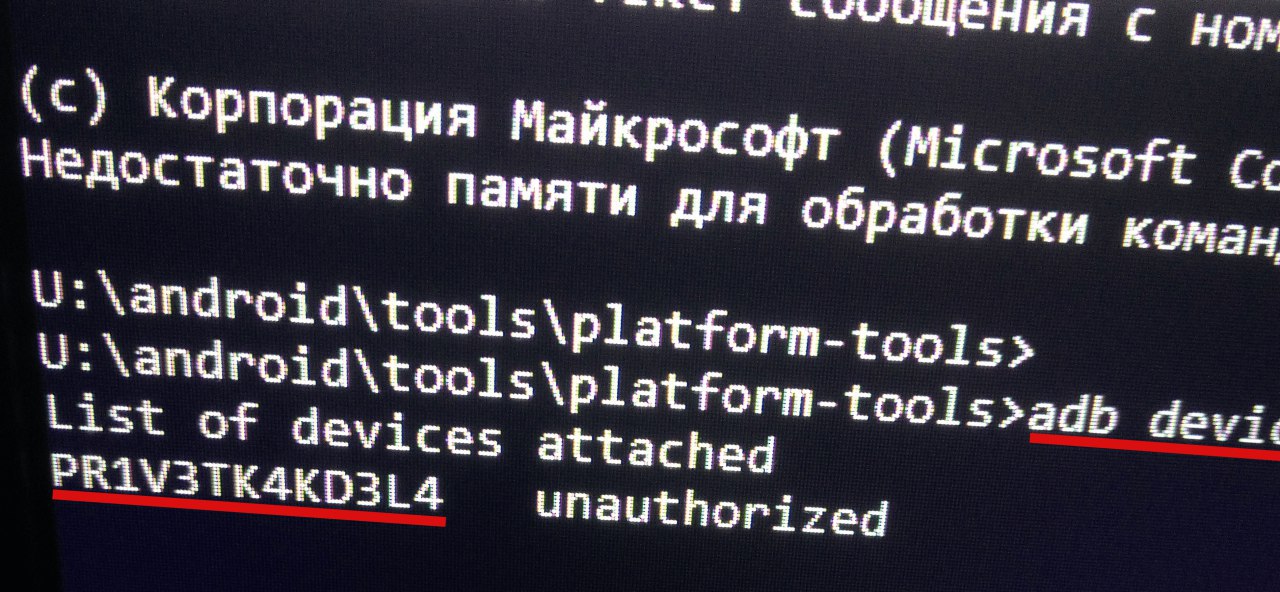

Ну и это только Google Pixel, предполагаю, что там будет оооочень сложно изменить imei, так чтобы оператор видел новый (и это придется делать самому, графен об этом не позаботился, скорее наоборот)

Ну в общем-то и все по графену

Едем дальше, там интереснее

Про Librem5 имею сказать немало теплых слов (кстати, узнал о нем от вас, мои дорогие, не останавливайтесь, пожалуйста, я очень ценю новые знания)

С удовольствием бы познакомился и даже породнился с разработчиками этого чуда (ну хоть там🍺/🥦 ) ,потому что они, в отличии от графенов/мрафенов и прочих яблок/андреев, философски правильно смотрят на безопасность

Мы в корне сходимся по очень многим позициям, хотя и обсудить нам все равно есть что (imei, например), уверен они восприимчивы к доводам разума, по крайнем мере, все об этом говорит на первый взгляд

Дальше, кому интересно, могут внимательно изучить картинку ниже (взял с сайта Librem5, после чего слегка дополнил)

Отмечу перед этим лишь пару моментов:

1. Раз там стоит голый линукс, без андроид-фреймворка, значит apk - ни одно приложение под андроид - туда не установить

Да, это безопасно, в определенном смысле и с определенными навыками, но боюсь, не для широких масс

2. Беспалик - почти тоже голый линь, но это все еще андроид (а значит можно ставить апк), сильно пораженный в правах, я бы сказал фатально, и уже ни разу ни гугл, и принадлежит, как и librem5 только и исключительно владельцу

3. Ну и да, мы все-таки его слегка бьем по цене $550 против $700 (а для us рынка у них вообще почему-то $2k, мы, кстати, не делаем разницы ни для какой страны), а наш донор его слегка бьет по характеристикам (камера/RAM/итд)

❗️Но и все же, Librem5 - достойнейший из соперников, конкурировать с ним - честь для меня

Это - лучшее, что пока видел у конкурентов, безапелляционно

Ниже сравните сами: