Size: a a a

2017 January 24

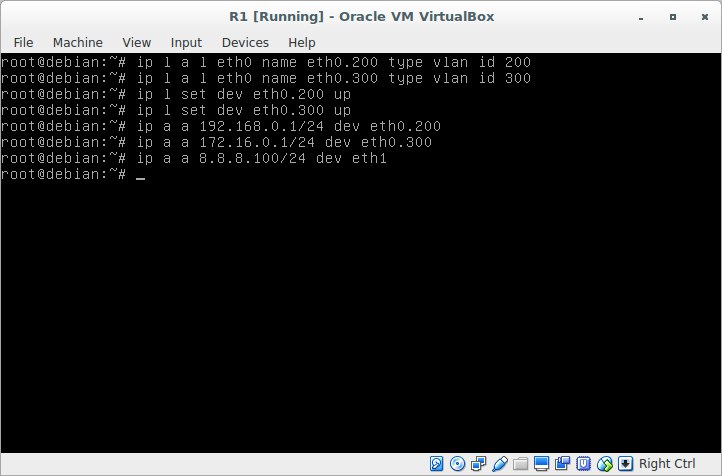

Важно помнить, что все команды, которые мы вводили в консоли работают только до перезагрузки. Когда я добавлял 2 интерфейс и выключил такчку, то после ребута получил ненастроенную машину и пришлось аж все 6 команд заново применить. Ну и заодно настроили eth1 (типа в интернет)

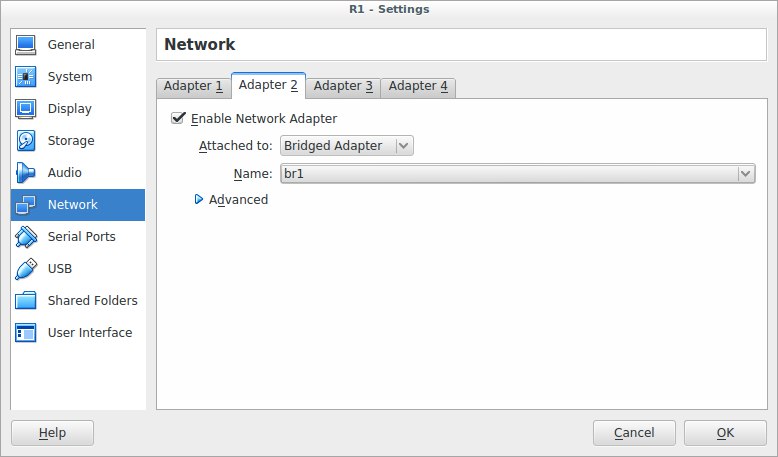

Если вы повторяете за мной в том числе и настройку VBOX, не забудьте добавить в br1 обе сетевые карты и на S1 и на R1

bridge интерфейс в системе можно создать командой

ip link add br1 type bridge

но вообще сделать всю лабу можно сделать и на одном любом интерфейсе ничего не создавая.

я акцентирую разделение для того чтобы имитировать bridge = как бы коммутатор

После настройки S1, R1 проверяем связность - выполним ping 8.8.8.8 - с R1 он должен работать.

При этом если мы будем пинговать с VM2, то пинга не будет. Почему?

Потому что S1 не знает о сети 172.16.0.0. добавим наш R1 как шлюз по умолчанию для S1:

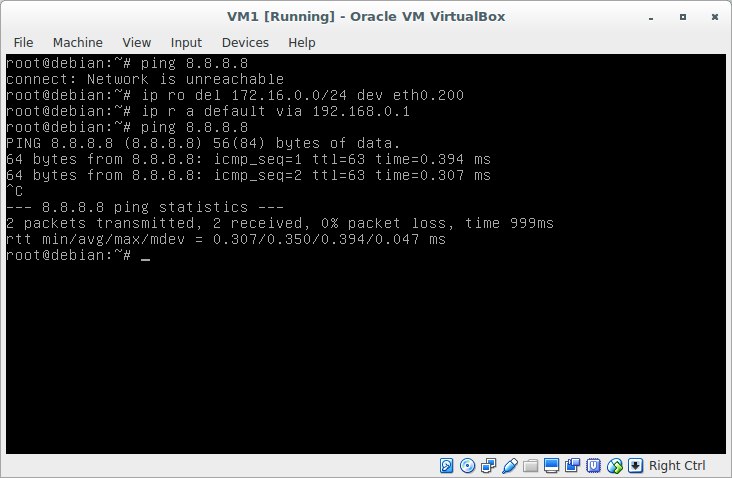

Кроме того, если мы будем пинговать сервак с VM1 то он вообще скажет что сеть недоступна. Почему?

Потому что мы вообще не прописывали default gw, а указали где находится сеть 172.16.0.0/24. Исправим это прописав gw:

При этом если мы будем пинговать с VM2, то пинга не будет. Почему?

Потому что S1 не знает о сети 172.16.0.0. добавим наш R1 как шлюз по умолчанию для S1:

ip ro add default via 8.8.8.100Кроме того, если мы будем пинговать сервак с VM1 то он вообще скажет что сеть недоступна. Почему?

Потому что мы вообще не прописывали default gw, а указали где находится сеть 172.16.0.0/24. Исправим это прописав gw:

теперь все 4 машинки прекрасно себя пингуют. Но так быть не должно. серые адреса не должны выходить в интернет! и та сеть, куда смотрит вторым интерфейсом R1 не должна знать где находятся адреса 172.16, 192.168

Удалим deafult gw с S1.

Настало время поговорить о NAT

NAT - способ подмены ip адресов. Мы рассмотрим так называемый маскарадинг. это SourceNAT && DestinationNAT.

Что нам от ната вообще нужно? А нужно нам, чтобы исходящий в сторону S1 пакет получал source ip - адрес маршрутизатора, а когда возвращался обратно - получал адресом назначения вновь адрес виртуалки

Что нам от ната вообще нужно? А нужно нам, чтобы исходящий в сторону S1 пакет получал source ip - адрес маршрутизатора, а когда возвращался обратно - получал адресом назначения вновь адрес виртуалки

Я тут немного подумал и понял что у большинства людей совершенно нет возможности задать вопрос. Флудильня для вопросов и фидбека: https://t.me/joinchat/AAAAAAl7BEan9ezsLb6SQg

настроим маскарад для подсети 17.16.0.0/24:

iptables -t nat -A POSTROUTING -p tcp -m tcp -s 172.16.0.0/24 ! -d 172.16.0.0/24 -j MASQUERADE

я не буду расписывать подробно как работают iptables, т.к. это много и много буков и этот чятик явно не для этого. Вот очень неплохая статья на изучение: https://www.opennet.ru/docs/RUS/iptables/

обращу только внимание на

! -d 172.16.0.0/24: зачем это нужно. Это нужно для того чтобы хосты из подсеит 172.16.0.0, которые потенциально могли бы находиться за маршрутизатором (например удаленные vpn клиенты) не попадали бы под действие этого правила

второя строка пока что закомментирована. мы ее добавим попозже

посмотреть полученный результат можно командой

iptables-save