Size: a a a

2016 December 06

Пользуетесь сервисами Яндекса для бизнеса? Этот пост для вас.

Только что в комметариях в фб у Тани Бибиковой (infotanka) произошло удивительное:

https://www.facebook.com/photo.php?fbid=10154281029159597&set=a.10151249640244597.475532.772799596&type=3

13 октября удалились все корпоративные ящики «Лаборатории данных» в Яндекс.Почте, без возможности восстановления, техподдержка отмораживается. В комментарии сразу же пришли друзья-яндексоиды, подключилось телефонное право.

6 декабря (!) Таня публикует описание, что случилось:

> Мы хотели дать админские права коллеге с адресом username@dl.ru, но оказалось, что Яндекс умеет только username@ya.ru делать админами. В итоге приглашение улетело левому чуваку, он пришёл и, не разобравшись, всё удалил.username@dl.ru, но оказалось, что Яндекс умеет только username@ya.ru делать админами. В итоге приглашение улетело левому чуваку, он пришёл и, не разобравшись, всё удалил.

Но самый огонь в том, что в комментариях нет никого из Яндекса, кто бы объяснил, что они сделали, чтобы такого не случилось в будущем. 🔥

Бесплатный сыр.

Только что в комметариях в фб у Тани Бибиковой (infotanka) произошло удивительное:

https://www.facebook.com/photo.php?fbid=10154281029159597&set=a.10151249640244597.475532.772799596&type=3

13 октября удалились все корпоративные ящики «Лаборатории данных» в Яндекс.Почте, без возможности восстановления, техподдержка отмораживается. В комментарии сразу же пришли друзья-яндексоиды, подключилось телефонное право.

6 декабря (!) Таня публикует описание, что случилось:

> Мы хотели дать админские права коллеге с адресом username@dl.ru, но оказалось, что Яндекс умеет только username@ya.ru делать админами. В итоге приглашение улетело левому чуваку, он пришёл и, не разобравшись, всё удалил.username@dl.ru, но оказалось, что Яндекс умеет только username@ya.ru делать админами. В итоге приглашение улетело левому чуваку, он пришёл и, не разобравшись, всё удалил.

Но самый огонь в том, что в комментариях нет никого из Яндекса, кто бы объяснил, что они сделали, чтобы такого не случилось в будущем. 🔥

Бесплатный сыр.

Сегодня день открытий.

Любое приложение, установленное на Android-телефон, может прочитать primary email-адрес, привязанный к этому устройству.

Privacy? Не, не слышали.

Ссылочка: http://stackoverflow.com/questions/2112965/how-to-get-the-android-devices-primary-e-mail-address

Любое приложение, установленное на Android-телефон, может прочитать primary email-адрес, привязанный к этому устройству.

Privacy? Не, не слышали.

Ссылочка: http://stackoverflow.com/questions/2112965/how-to-get-the-android-devices-primary-e-mail-address

2016 December 07

В рамках программы «вчерашние новости уже сегодня»:

Утилита для генерации программ на Java https://takipi.github.io/java-bullshifier/

Такая же для С https://embed.cs.utah.edu/csmith/

Большие случайные программы нужны для проверки компиляторов, линковщиков, анализаторов и прочих отладчиков кода. Много вызовов функций, вложенность во вложенности, сложные структуры данных — стресс-тест всей инфраструктуры обеспечен.

И во вторых — это просто красиво. Футурологи рассказывают нам о роботах, программирующих роботов — а оно уже давно в продакшене.

Утилита для генерации программ на Java https://takipi.github.io/java-bullshifier/

Такая же для С https://embed.cs.utah.edu/csmith/

Большие случайные программы нужны для проверки компиляторов, линковщиков, анализаторов и прочих отладчиков кода. Много вызовов функций, вложенность во вложенности, сложные структуры данных — стресс-тест всей инфраструктуры обеспечен.

И во вторых — это просто красиво. Футурологи рассказывают нам о роботах, программирующих роботов — а оно уже давно в продакшене.

Интересно, кто меня читает. Ответьте, пожалуйста, вы «компьютерщик» (IT-специалист, программист, ops etc.)?

2016 December 08

Написал краткий разбор, заводить ли свой VPN-сервер и инструкцию, как это проще всего сделать.

https://medium.com/@samat/%D1%81%D0%B2%D0%BE%D0%B9-vpn-%D1%81%D0%B5%D1%80%D0%B2%D0%B5%D1%80-%D0%BF%D0%BB%D1%8E%D1%81%D1%8B-%D0%BC%D0%B8%D0%BD%D1%83%D1%81%D1%8B-%D0%B8-%D0%B8%D0%BD%D1%81%D1%82%D1%80%D1%83%D0%BA%D1%86%D0%B8%D1%8F-3e0ec97c129e#.6ymspkr63

Неприятно, что поводом служит командировка в Москву, а не поездка в Иран, например.

https://medium.com/@samat/%D1%81%D0%B2%D0%BE%D0%B9-vpn-%D1%81%D0%B5%D1%80%D0%B2%D0%B5%D1%80-%D0%BF%D0%BB%D1%8E%D1%81%D1%8B-%D0%BC%D0%B8%D0%BD%D1%83%D1%81%D1%8B-%D0%B8-%D0%B8%D0%BD%D1%81%D1%82%D1%80%D1%83%D0%BA%D1%86%D0%B8%D1%8F-3e0ec97c129e#.6ymspkr63

Неприятно, что поводом служит командировка в Москву, а не поездка в Иран, например.

2016 December 11

Прекрасная статья про ньюансы Unicode https://eev.ee/blog/2015/09/12/dark-corners-of-unicode/

Есть целая категория компьютерных статей, при чтении которых, после каждого абзаца думаешь: "ну все, у всего должен быть предел"; а потом замечаешь, какой маленький в верхнем правом углу скроллбар. 👹

Весь текст целиком состоит из панчлайнов и интересных деталей вроде реализации эмоджи-флагов: это две пары символов, где первый символ в паре - специальная метка, а второй - буква из двубуквенного ISO-кода страны 🇷🇺

Есть целая категория компьютерных статей, при чтении которых, после каждого абзаца думаешь: "ну все, у всего должен быть предел"; а потом замечаешь, какой маленький в верхнем правом углу скроллбар. 👹

Весь текст целиком состоит из панчлайнов и интересных деталей вроде реализации эмоджи-флагов: это две пары символов, где первый символ в паре - специальная метка, а второй - буква из двубуквенного ISO-кода страны 🇷🇺

2016 December 12

Красивая подборка фракталов (математику можно промотать) http://sunandstuff.com/mandelbrot/about/

В корне этого сайта очень крутой скролл-проект про масштабы солнечной системы http://sunandstuff.com

В корне этого сайта очень крутой скролл-проект про масштабы солнечной системы http://sunandstuff.com

2016 December 15

Свежее обновление MacOS и Google Chrome перестали доверять сертификатам от WoSign и StartCom. Думаю, любой стартап в какой-то момент своей истории использовал бесплатные сертификаты от StartSSL, так что событие ого-го.

История не новая — у чуваков было очень много багов, позволявших обходить валидацию доменов целиком и выпускать сертификаты для совершенно левых доменов (как насчет левого сертификата для github.com?). Последней каплей стало то, что WoSign купил StartCom и никому об этом не сказал, а когда это всплыло — пытался скрыть. Решение гугла было объявлено 31 октября, решение Apple — 30 ноября и вот оно постепенно доезжает до конечных пользователей. Если ещё используете эти сертификаты где-либо — пришло время их менять прямо сейчас.

Хорошо, что теперь уже нормально работает Let's Encrypt. Для массового продакшена его использовать рано, но для side-проектов и временных доменов — идеальное решение.

Пишу, потому что сегодня сам обжегся — у некоторых редакторов отвалились сокеты во внутренней админке. Конечно, основной EV (extended validation) сертификат Медузы куплен у Comodo. Но сервер сокетов, для скорости, расположен на отдельном секретном домене, в обход основного CDN Медузы. Сертификат для этого домена мы, по привычке, выпустили у StartSSL, и вот результат.

История не новая — у чуваков было очень много багов, позволявших обходить валидацию доменов целиком и выпускать сертификаты для совершенно левых доменов (как насчет левого сертификата для github.com?). Последней каплей стало то, что WoSign купил StartCom и никому об этом не сказал, а когда это всплыло — пытался скрыть. Решение гугла было объявлено 31 октября, решение Apple — 30 ноября и вот оно постепенно доезжает до конечных пользователей. Если ещё используете эти сертификаты где-либо — пришло время их менять прямо сейчас.

Хорошо, что теперь уже нормально работает Let's Encrypt. Для массового продакшена его использовать рано, но для side-проектов и временных доменов — идеальное решение.

Пишу, потому что сегодня сам обжегся — у некоторых редакторов отвалились сокеты во внутренней админке. Конечно, основной EV (extended validation) сертификат Медузы куплен у Comodo. Но сервер сокетов, для скорости, расположен на отдельном секретном домене, в обход основного CDN Медузы. Сертификат для этого домена мы, по привычке, выпустили у StartSSL, и вот результат.

2016 December 16

У богов проблемы — слишком шикарно живут: офис за 35 миллионов долларов, современное искусство на стенах, частые перелеты, проживание в Ritz Carlton и слишком много программистов. Ну и компаниям продаются не достаточно хорошо.

Помню, как года 4 назад в Яндексе был github enterprise на 100 или 1000 аккаунтов и контролировалась их выдача очень строго — слишком дорого переходить на следующий tier.

Я в какой-то момент в Медузе офигел от скачка цены за Github при переходе с серебряного аккаунта на золотой и начал вести рекламные проекты (~100 новых реп каждый год) в bitbucket. Github уже сменил механику прайсинга, но я с тех пор знаю, что не гитхабом единым. А теперь новым модным становится Gitlab.

Интересно читать, как Blooomberg отчитывает Github за транжирство и указывает, что, мол, конкуренты не дремлют. Google Docs for programmers, объясняют они суть бизнеса для своей аудитории.

Помню, как года 4 назад в Яндексе был github enterprise на 100 или 1000 аккаунтов и контролировалась их выдача очень строго — слишком дорого переходить на следующий tier.

Я в какой-то момент в Медузе офигел от скачка цены за Github при переходе с серебряного аккаунта на золотой и начал вести рекламные проекты (~100 новых реп каждый год) в bitbucket. Github уже сменил механику прайсинга, но я с тех пор знаю, что не гитхабом единым. А теперь новым модным становится Gitlab.

Интересно читать, как Blooomberg отчитывает Github за транжирство и указывает, что, мол, конкуренты не дремлют. Google Docs for programmers, объясняют они суть бизнеса для своей аудитории.

2016 December 21

Просто прочитайте это письмо.

Пока читаете - не забывайте, что его написал основатель и, на тот момент, руководитель Microsoft; самый богатый человек планеты, Билл Гейтс.

Письмо Гейтса начинается на 3 странице, последовавшая следом переписка самых крупных боссов Майкрософта - выше. Письма были опубликованы в рамках того самого антимонопольного судебного дела против MS.

http://blog.seattlepi.com/microsoft/files/library/2003Jangatesmoviemaker.pdf

Конец - это когда ты перестаешься пользоваться своими собственными продуктами как обычный потребитель. У Билла с этим было все в порядке. А я, пожалуй, опять заставлю себя походить с двумя телефонами (андроид) и активно пользоваться приложениями Медузы.

Как всегда - у MS были все технические решения, но "дожать" полноценный продукт (нормальный стор с автоапдейтом) они не захотели или не смогли.

Как жалко, что нет оставшихся писем. Когда они ответили Биллу? Что ответили?

Пока читаете - не забывайте, что его написал основатель и, на тот момент, руководитель Microsoft; самый богатый человек планеты, Билл Гейтс.

Письмо Гейтса начинается на 3 странице, последовавшая следом переписка самых крупных боссов Майкрософта - выше. Письма были опубликованы в рамках того самого антимонопольного судебного дела против MS.

http://blog.seattlepi.com/microsoft/files/library/2003Jangatesmoviemaker.pdf

Конец - это когда ты перестаешься пользоваться своими собственными продуктами как обычный потребитель. У Билла с этим было все в порядке. А я, пожалуй, опять заставлю себя походить с двумя телефонами (андроид) и активно пользоваться приложениями Медузы.

Как всегда - у MS были все технические решения, но "дожать" полноценный продукт (нормальный стор с автоапдейтом) они не захотели или не смогли.

Как жалко, что нет оставшихся писем. Когда они ответили Биллу? Что ответили?

2016 December 22

Мне кажется очевидным, что криптографию нужно использовать готовую, но как мы видим на примере телеграма — с этим согласны не все 👀 https://eprint.iacr.org/2015/1177.pdf

Хорошая вводная статья о том, сколько всего нужно держать в голове при программировании криптографии http://loup-vaillant.fr/articles/rolling-your-own-crypto

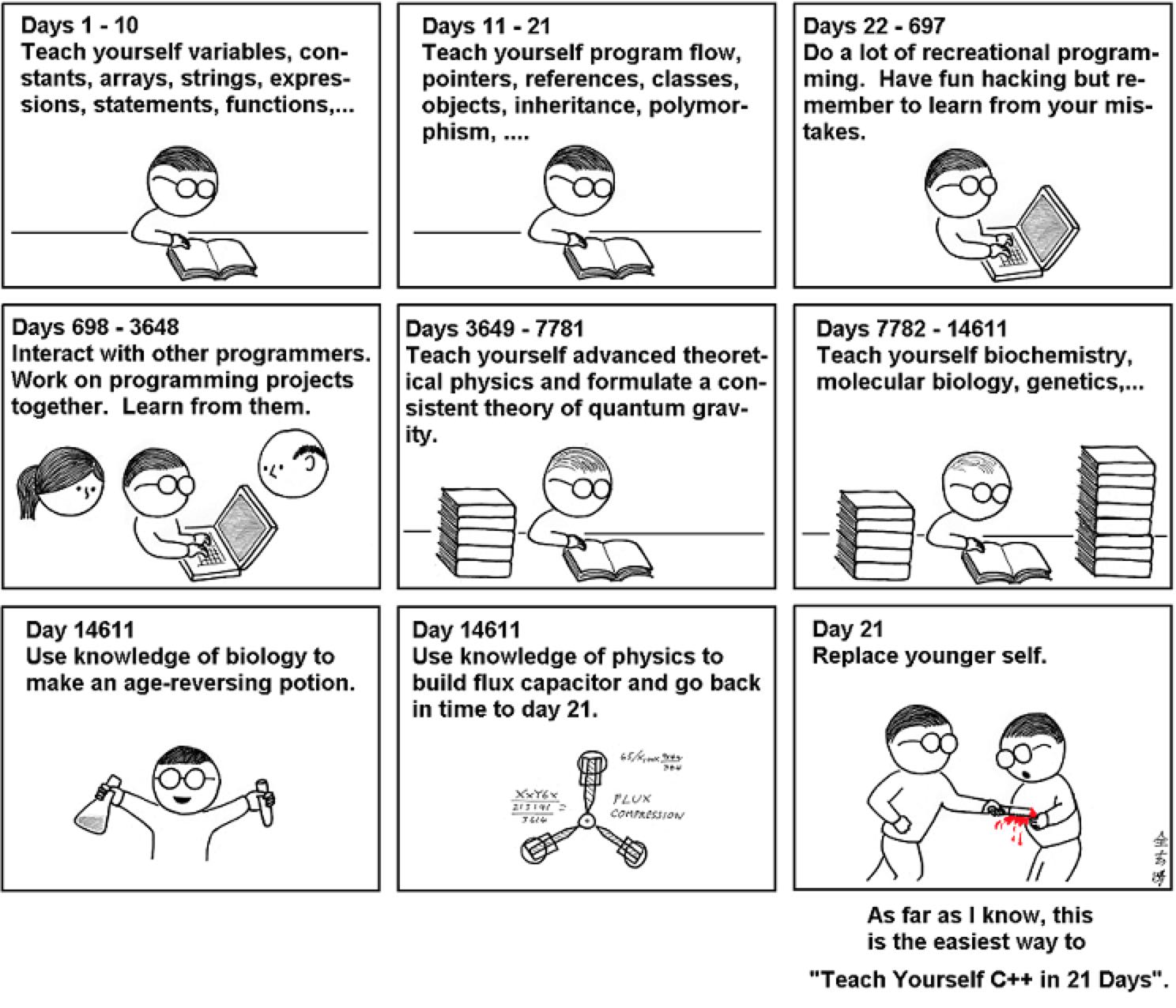

Кстати, приложенная классическая картинка отвечает на популярный вопрос «как разобраться в *** за 21 день»

Хорошая вводная статья о том, сколько всего нужно держать в голове при программировании криптографии http://loup-vaillant.fr/articles/rolling-your-own-crypto

Кстати, приложенная классическая картинка отвечает на популярный вопрос «как разобраться в *** за 21 день»

Это случилось: наша админка (монитор) очень сильно интегрирована со слеком и прямо сейчас у слека проблемы. Из-за этого проблемы у нашего монитора. Но это ещё не всё — проблемы ещё и у нашей системы сбора ошибок Bugsnag. Ой-вей, SaaS мир. Задача на следующий год — сделать прокси-сервис для всех внешних зависимостей.

2016 December 26

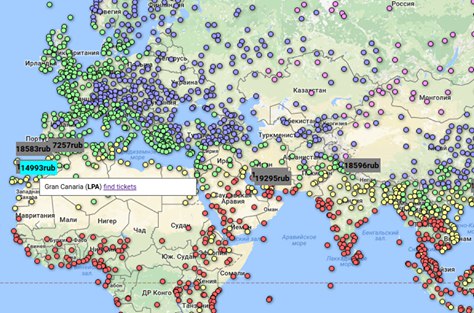

Зачем уметь программировать? Мне кажется, основная причина - иметь возможность сделать вот так: https://www.facebook.com/scythargon/posts/1230272307038271

Это ведь прекрасно, примерно как самому починить велосипед у бабушки в деревне и все лето кататься.

Конечно, для успешной работы программистом важны также настойчивость, способность корпеть над скучными штуками. Но этот экзерсис наполняет радостью мое израненное буквами в интернете сердце.

Это ведь прекрасно, примерно как самому починить велосипед у бабушки в деревне и все лето кататься.

Конечно, для успешной работы программистом важны также настойчивость, способность корпеть над скучными штуками. Но этот экзерсис наполняет радостью мое израненное буквами в интернете сердце.

Переустановил MacOS. Обнаружил, что можно не мучиться с ручной установкой Android Platform Tools (в который входит adb), а сделать

Век живи век учись.

Вообще, эта ситуация, когда компьютер начинает тормозить и помогает переустановка — очень напоминает мне моё детство c регулярной переустановкой Windows. Тут то же самое. Вот, например, wifi после просыпания, включался секунд 30; после переустановки — включается мгновенно. Проверил по бекапам — этот МакБук наливался ровно год назад. Back to the Future.

Если у вас тормозит Макбук — можете попробовать, возможно, что выкладывать много тысяч за новый совсем необязательно.

brew install android-platform-tools.Век живи век учись.

Вообще, эта ситуация, когда компьютер начинает тормозить и помогает переустановка — очень напоминает мне моё детство c регулярной переустановкой Windows. Тут то же самое. Вот, например, wifi после просыпания, включался секунд 30; после переустановки — включается мгновенно. Проверил по бекапам — этот МакБук наливался ровно год назад. Back to the Future.

Если у вас тормозит Макбук — можете попробовать, возможно, что выкладывать много тысяч за новый совсем необязательно.

2016 December 27

Доброе утро.

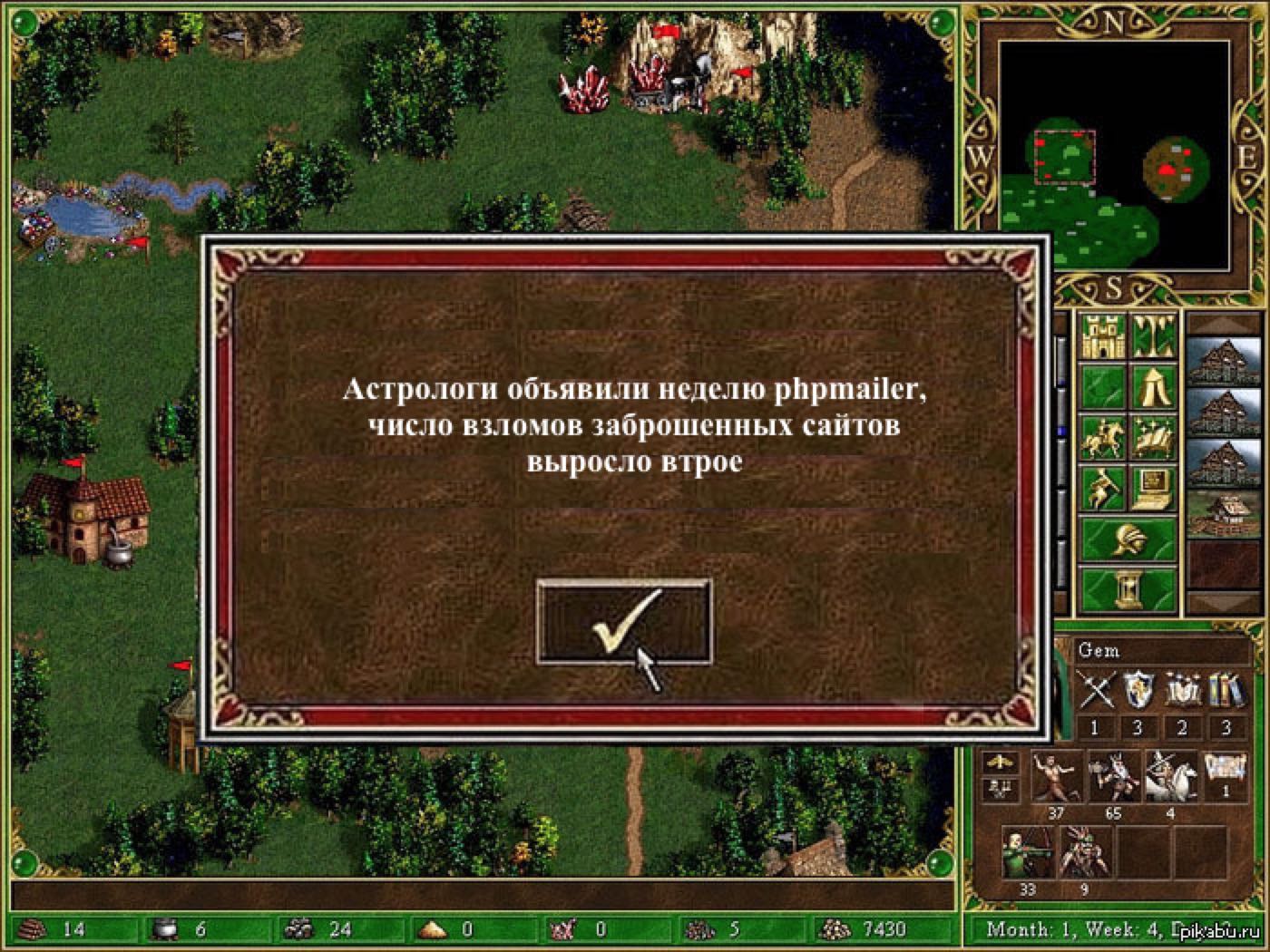

PHPMailer (этой библиотекой для отправки писем пользуются буквально миллионы сайтов) содержит критическую уязвимость Remote Code Execution из-за забытого эскейпинга поля from.

Вкратце: если сайт даёт вписать адрес отправителя письма и использует уязвимую библиотеку для их отправки — то атакующий сможет выполнить любую команду на сервере с правами сайта (например, удалить сайт или отправлять с него спам).

Мне особенно интересны 2 момента:

1. Dawid Golunski сообщил об ошибке публично 25.12.2016, но пока не пишет, в чем конкретно заключается уязвимость и не показывает PoC код [proof of concept, пример кода, эксплуатирующего уязвимость]. Это, очевидно, сделано для того, чтобы скрипткиддисы [малокомпетентные хакеры (kiddie — ребенок)] не использовали его пример как инструкцию к действию. При этом понять, в чем заключалась уязвимость, можно просто посмотрев на коммит, исправляющий эту ошибку.

2. Прикольно, как относятся к своим пользователям разные проекты. Drupal (популярная CMS, движок для сайта) не включает в себя PHPMailer напрямую. Тем не менее, они выпустил PSA (public security advisory, условно письмо

Очень классный комментарий одного эксперта — «обновите свой сайт сами, пока это не сделал за вас хакер». Обычно взломщики чинят уязвимости, через которые проникли в систему, чтобы последующие атакующие не мешали спокойно эксплуатировать жертву.

Как много хакнутых сайтов мы увидим в ближайшие месяцы?

PHPMailer (этой библиотекой для отправки писем пользуются буквально миллионы сайтов) содержит критическую уязвимость Remote Code Execution из-за забытого эскейпинга поля from.

Вкратце: если сайт даёт вписать адрес отправителя письма и использует уязвимую библиотеку для их отправки — то атакующий сможет выполнить любую команду на сервере с правами сайта (например, удалить сайт или отправлять с него спам).

Мне особенно интересны 2 момента:

1. Dawid Golunski сообщил об ошибке публично 25.12.2016, но пока не пишет, в чем конкретно заключается уязвимость и не показывает PoC код [proof of concept, пример кода, эксплуатирующего уязвимость]. Это, очевидно, сделано для того, чтобы скрипткиддисы [малокомпетентные хакеры (kiddie — ребенок)] не использовали его пример как инструкцию к действию. При этом понять, в чем заключалась уязвимость, можно просто посмотрев на коммит, исправляющий эту ошибку.

2. Прикольно, как относятся к своим пользователям разные проекты. Drupal (популярная CMS, движок для сайта) не включает в себя PHPMailer напрямую. Тем не менее, они выпустил PSA (public security advisory, условно письмо

АААА всем обновляться срочно) через 12 часов после публичного описания ошибки, Joomla сделала это через сутки, а Wordpress не написал ничего до сих пор. Я попытался найти публичный security advisory list для Wordpress и угадайте что? Очень классный комментарий одного эксперта — «обновите свой сайт сами, пока это не сделал за вас хакер». Обычно взломщики чинят уязвимости, через которые проникли в систему, чтобы последующие атакующие не мешали спокойно эксплуатировать жертву.

Как много хакнутых сайтов мы увидим в ближайшие месяцы?

2017 January 01

Доброе утро и с Новым годом!

Помните про leap second? https://telegram.me/ctodaily/43

У инженеров Cloudflare была вот такая встреча Нового года https://www.cloudflarestatus.com/incidents/1fczgjmknplp

🌲✨🌞

Помните про leap second? https://telegram.me/ctodaily/43

У инженеров Cloudflare была вот такая встреча Нового года https://www.cloudflarestatus.com/incidents/1fczgjmknplp

🌲✨🌞

2017 January 02

Чтобы не начинать год только с плохого: вот музей атомных часов Hewlett-Packard. Наверное, все программисты знают о знаменитых научных калькуляторах HP (вот их музей). Для меня было открытием, что HP является ещё и крупнейшим коммерческим производителем атомных часов.

Точное измерение времени — одно из важных достижений человечества.

На основе атомных часов работают системы геопозиционирования (GPS). Интересно, что предыдущее технологическое поколение часов было создано именно для навигации: более-менее точные портативные часы были придуманы в 1761 году для измерения долготы кораблей в море.

Почитайте эту главу Википедии про Джона Гаррисона. Это просто приключенческий роман, включающий конкурс на много миллионов фунтов, попытки правительства зажать приз и даже личное вмешательство английского монарха.

На фото сверху: H4 - первые в мире точные механические часы, не боящиеся качки; снизу: HP 5071A - самые распространённые атомные часы.

Точное измерение времени — одно из важных достижений человечества.

На основе атомных часов работают системы геопозиционирования (GPS). Интересно, что предыдущее технологическое поколение часов было создано именно для навигации: более-менее точные портативные часы были придуманы в 1761 году для измерения долготы кораблей в море.

Почитайте эту главу Википедии про Джона Гаррисона. Это просто приключенческий роман, включающий конкурс на много миллионов фунтов, попытки правительства зажать приз и даже личное вмешательство английского монарха.

На фото сверху: H4 - первые в мире точные механические часы, не боящиеся качки; снизу: HP 5071A - самые распространённые атомные часы.