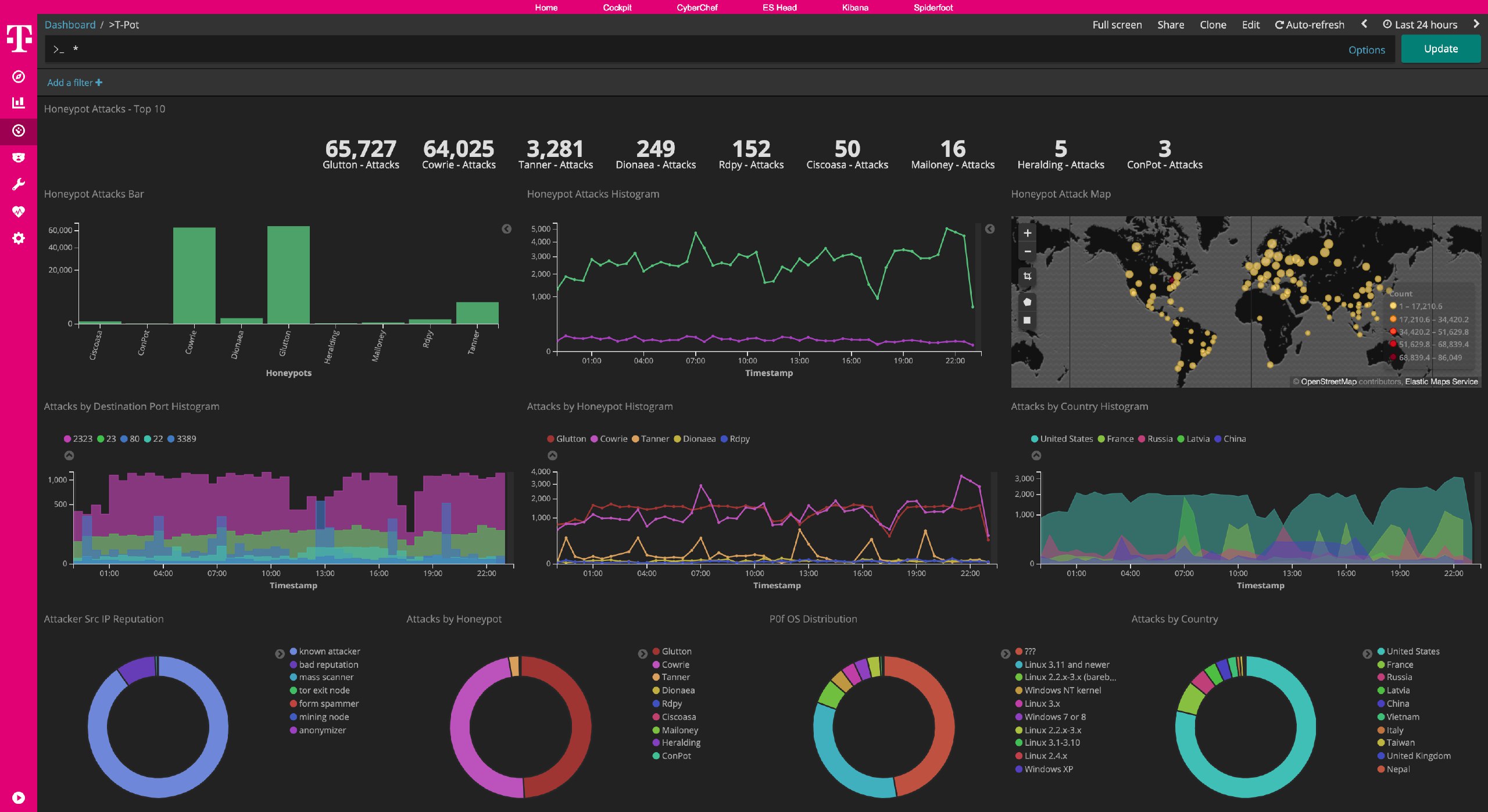

Нормально они там вопросы решают в этом своем CloudFlare. Короче, теперь они используют его для сканирования внутреннего периметра на соответствие стандартам и вам рекомендуют.

Из фич — легкий деплой в Docker или Kubernetes, автоматическая выгрузка результатов сканирования в ваше облако (пока поддерживаются только AWS и Google Cloud) и возможность генерить читаемые отчеты.

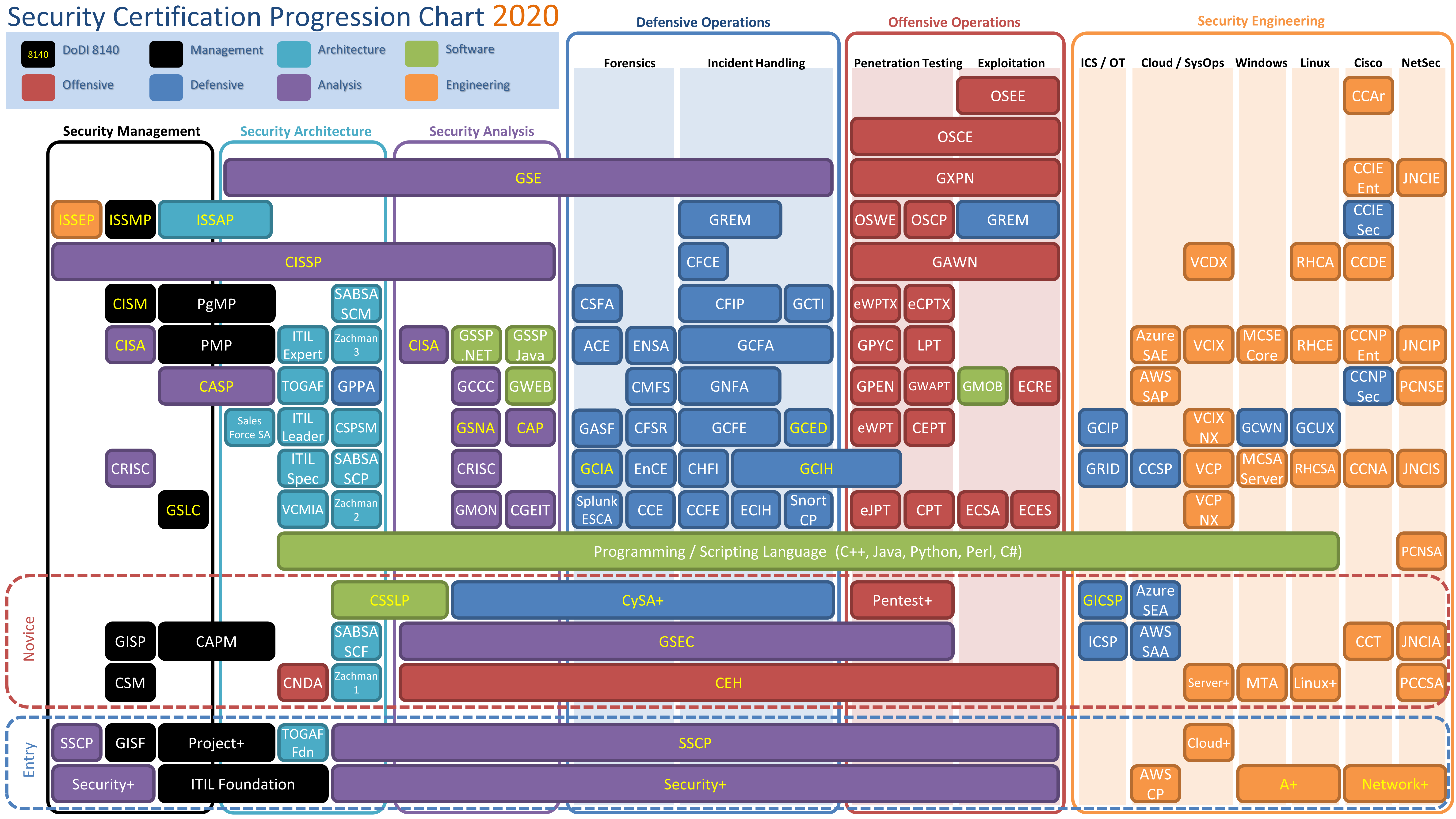

Промышленные сканеры безопасности — все? :)

🥊 — OpenSource наше все

👔 — Enterprise решения one love

https://blog.cloudflare.com/introducing-flan-scan/

https://github.com/cloudflare/flan