Помните материал про

Гитхабификацию ИБ, где автор рассказывал об унификации процесса обмена и реагирования на угрозы ИБ, с привязкой к MITRE ATT&CK? Сегодня я хочу вам рассказать об одном проекте под названием Atomic Threat Coverage.

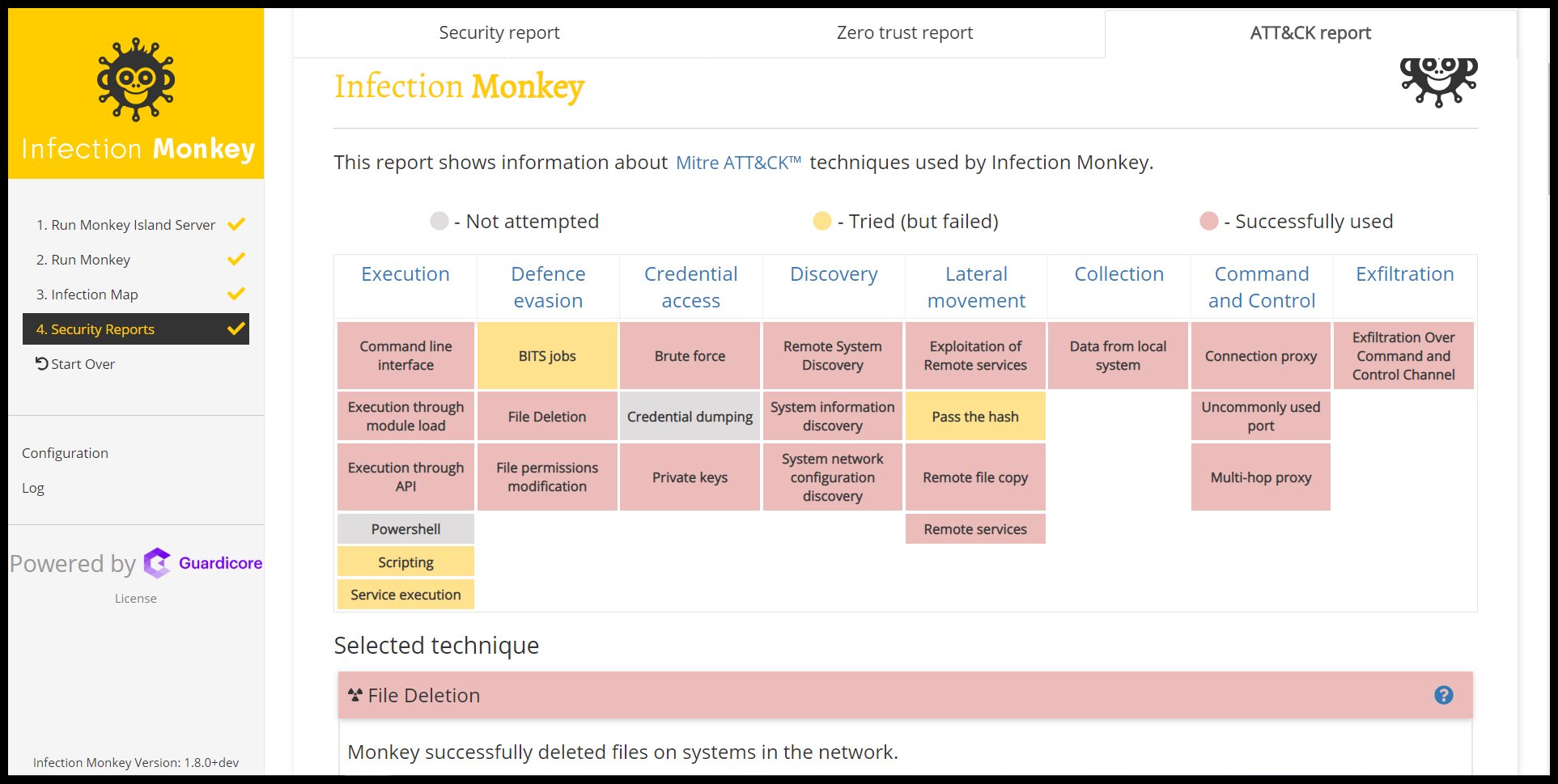

Ребята подружили Atomic Red Team, предназначенный для проведения автоматизированных тестов, имитирующих действия RedTeam, с проектом Sigma и их правилами обнаружения угроз, обвязали все это вокруг MITRE ATT&CK, прикрутив туда аналитику и визуализацию.

Т.е по факту вы получаете собственную структурированную базу знаний, с возможностью загрузки/выгрузки как публичной, так и собственной аналитики, и все это с наложением на самый популярный рабочий фреймворк от MITRE.

Недавно они запустили новый проект RE&CT, который, как уже понятно из названия, покрывает противоположную сторону MITRE ATT&CK — превентивную, и описывает техники реагирования на инциденты.

Короче, ребята прям жестко упарываются по incident response, популяризации MITRE и global threat intelligence, выступают на конференциях, устраивают спринты по написани Sigma-правил и пр. Поэтому если вы давно планировали начать мапить узрозы на MITRE ATT&CK, погружаться во все это можно смело начиная с Atomic Threat Coverage. Но предупреждаю сразу, запасайтесь временем, ресечить придется много.

Кстати, может кому-то будет греть душу, что половина команды русскоговорящие :)

Atomic Threat Coverage >

https://github.com/atc-project/atomic-threat-coverageRE&CT >

https://atc-project.github.io/atc-react/index_RU/Tg >

@atomic_threat_coverage