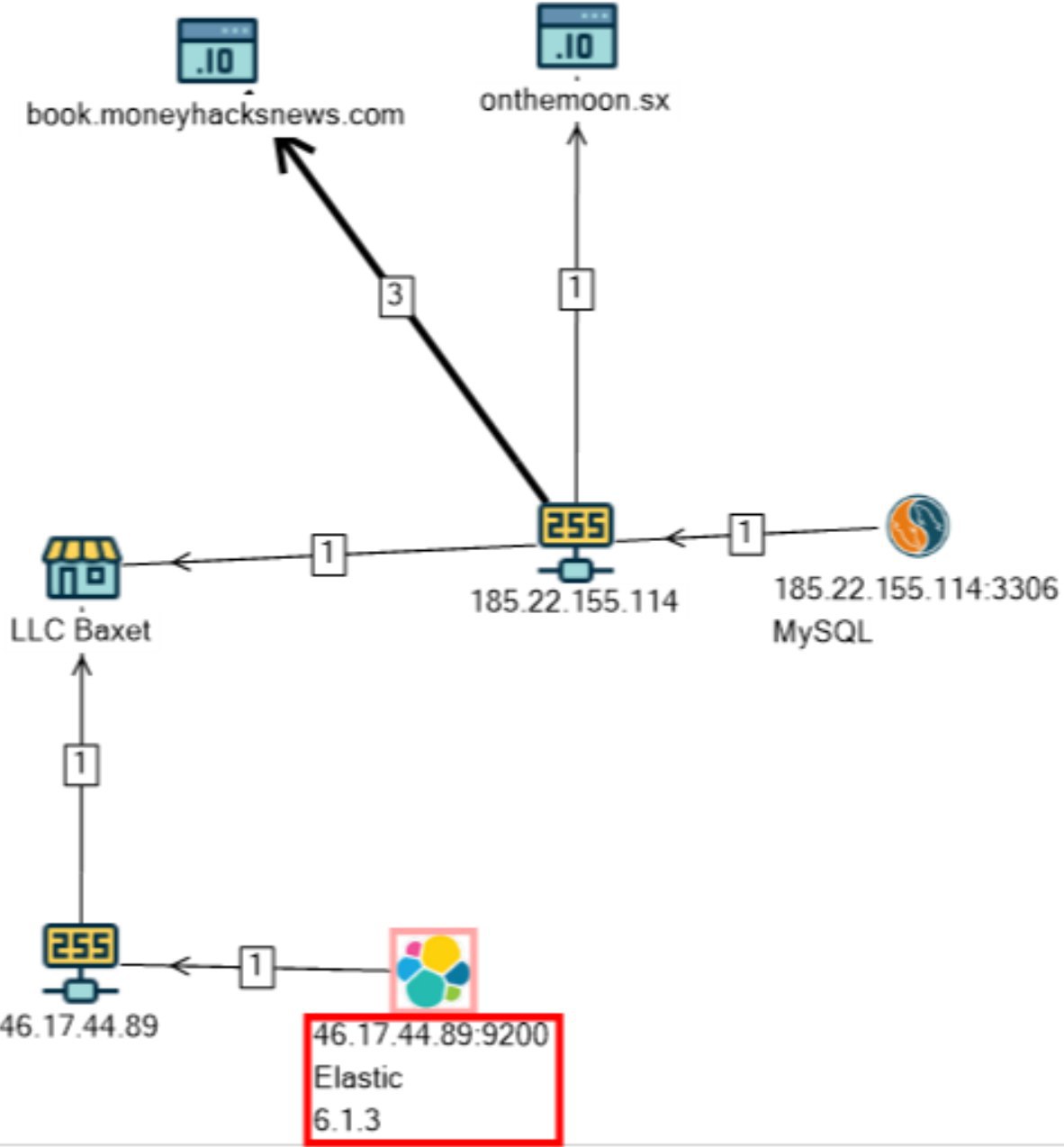

Обнаружили свободно доступный сервер Elasticsearch с данными саудовского пиратского стримингового сервиса «

beoutQ SPORTS». 😂

В индексах Elasticsearch содержатся данные по активациям и подключения, в основном пользователей из Саудовской Аравии. Сам сервер с базой и связанный с ним другой сервер

onthemoon.sx onthemoon.sx находятся в Москве. 😱

{

"_index": "beoutq_watch_list",

"_type": "main",

"_id": "70",

"_score": 1,

"_source": {

"id": 70,

"ip_address": null,

"mac_address": null,

"voucher_code": "efs5mhw6",

"last_request_history": {

"id": 225303,

"ip_address": "94.96.22.241",

"ip_info": {

"ip_from": "281472265098752",

"ip_to": "281472265099007",

"country_code": "SA",

"country_name": "Saudi Arabia",

"region_name": "Ash Sharqiyah",

"city_name": "Dhahran",

"latitude": "26.30324",

"longitude": "50.13528"

},

"request_card_id": 3357401,

"request_voucher_code": "efs5mhw6",

"request_mac_address": "02.A3.B5.11.CC.62",

"request_receiver_id": 1411005,

"response_status": true,

"method": "post",

"response": {

"status": "Successful",

"voucherId": "3357401",

"start": "2019-02-25",

"stop": "2020-02-25",

"message": "Your voucher has been activated"

},

"request": {

"action": "register",

"mac_address": "02.A3.B5.11.CC.62",

"voucher_code": "efs5mhw6"

},

"server": {

"TZ": "Europe/Moscow",

"REDIRECT_UNIQUE_ID": "XHP-Xt9pcWH8Eoed06pimgAAAAM",

"REDIRECT_SCRIPT_URL": "/t/service.php",

"REDIRECT_SCRIPT_URI": "https://onthemoon.sx/t/service.php",

"REDIRECT_HTTPS": "on",

"REDIRECT_HANDLER": "application/x-httpd-ea-php72",

"REDIRECT_STATUS": "200",

"UNIQUE_ID": "XHP-Xt9pcWH8Eoed06pimgAAAAM",

"SCRIPT_URL": "/t/service.php",

"SCRIPT_URI": "https://onthemoon.sx/t/service.php",

"HTTPS": "on",

"HTTP_HOST": "onthemoon.sx",

"HTTP_X_FORWARDED_HOST": "onthemoon.sx",

"HTTP_X_FORWARDED_PORT": "443",

"HTTP_X_FORWARDED_PROTO": "https",

"HTTP_X_FORWARDED_SERVER": "onthemoon.sx",

"HTTP_X_REAL_IP": "94.96.22.241",

"HTTP_WAF_COUNTRY_CODE": "SA",

"CONTENT_LENGTH": "54",

"HTTP_USER_AGENT": "DEVICE_IS_STB/MAC=02-A3-B5-11-CC-62_SERIAL=01011804397102_FINGERPRINT=FED4C6+20181214155240+v7.2.1345_APK=444:2.444_STB=v7.2.1345_IPLOC=192.168.1.108IPPUB=WIFI=[WIFI_#1_SSID:KHALID_BSSID:84:a9:c4:13:ec:58][WIFI_#2_SSID:mobilywifi_BSSID:84:a9:c4:13:ec:59][WIFI_#3_SSID:new_BSSID:e4:6f:13:65:43:82][WIFI_#4_SSID:TOTOLINK N302R Plus_BSSID:78:44:76:9e:bf:90][WIFI_#5_SSID:VIRES 2_BSSID:70:4f:57:8d:f6:5a][WIFI_#6_SSID:HomeBroadband_BSSID:d4:a1:48:0a:8d:f8][WIFI_#7_SSID:skp_BSSID:ec:cb:30:86:36:9d][WIFI_#8_SSID:hassan_BSSID:04:b1:67:05:1b:3b][WIFI_#9_SSID:Sealink Logistics_BSSID:88:bf:e4:04:50:ed][WIFI_#10_SSID:SAUD_BSSID:f8:35:dd:90:b4:0b][WIFI_#11_SSID:Mabrook_BSSID:e0:19:1d:d1:2a:d2][WIFI_#12_SSID:HP-Print-7E-LaserJet 1102_BSSID:9c:2a:70:2b:2b:7e][WIFI_#13_SSID:virus247_BSSID:30:b5:c2:0b:74:74][WIFI_#14_SSID:HP-Print-d9-LaserJet 200_BSSID:9c:d2:1e:05:0b:d9]COUNTER=0",

"CONTENT_TYPE": "application/x-www-form-urlencoded",

"HTTP_X_HTTPS": "1",

"PATH": "/usr/local/jdk/bin:/usr/kerberos/sbin:/usr/kerberos/bin:/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin:/usr/X11R6/bin:/usr/local/bin:/usr/X11R6/bin:/root/bin:/opt/bin",

"SERVER_SIGNATURE": "",

"SERVER_SOFTWARE": "Apache",

"SERVER_NAME": "onthemoon.sx",94.96.22.241",

"ip_info": {

"ip_from": "281472265098752",

"ip_to": "281472265099007",

"country_code": "SA",

"country_name": "Saudi Arabia",

"region_name": "Ash Sharqiyah",

"city_name": "Dhahran",

"latitude": "26.30324",

"longitude": "50.13528"

},

"request_card_id": 3357401,

"request_voucher_code": "efs5mhw6",

"request_mac_address": "02.A3.B5.11.CC.62",

"request_receiver_id": 1411005,

"response_status": true,

"method": "post",

"response": {

"status": "Successful",

"voucherId": "3357401",

"start": "2019-02-25",

"stop": "2020-02-25",

"message": "Your voucher has been activated"

},

"request": {

"action": "register",

"mac_address": "02.A3.B5.11.CC.62",

"voucher_code": "efs5mhw6"

},

"server": {

"TZ": "Europe/Moscow",

"REDIRECT_UNIQUE_ID": "XHP-Xt9pcWH8Eoed06pimgAAAAM",

"REDIRECT_SCRIPT_URL": "/t/service.php",

"REDIRECT_SCRIPT_URI": "

https://onthemoon.sx/t/service.php",

"REDIRECT_HTTPS": "on",

"REDIRECT_HANDLER": "application/x-httpd-ea-php72",

"REDIRECT_STATUS": "200",

"UNIQUE_ID": "XHP-Xt9pcWH8Eoed06pimgAAAAM",

"SCRIPT_URL": "/t/service.php",

"SCRIPT_URI": "

https://onthemoon.sx/t/service.php",

"HTTPS": "on",

"HTTP_HOST": "

onthemoon.sx",

"HTTP_X_FORWARDED_HOST": "

onthemoon.sx",

"HTTP_X_FORWARDED_PORT": "443",

"HTTP_X_FORWARDED_PROTO": "https",

"HTTP_X_FORWARDED_SERVER": "

onthemoon.sx",

"HTTP_X_REAL_IP": "

94.96.22.241",

"HTTP_WAF_COUNTRY_CODE": "SA",

"CONTENT_LENGTH": "54",

"HTTP_USER_AGENT": "DEVICE_IS_STB/MAC=02-A3-B5-11-CC-62_SERIAL=01011804397102_FINGERPRINT=FED4C6+20181214155240+v7.2.1345_APK=444:2.444_STB=v7.2.1345_IPLOC=192.168.1.108IPPUB=WIFI=[WIFI_#1_SSID:KHALID_BSSID:84:a9:c4:13:ec:58][WIFI_#2_SSID:mobilywifi_BSSID:84:a9:c4:13:ec:59][WIFI_#3_SSID:new_BSSID:e4:6f:13:65:43:82][WIFI_#4_SSID:TOTOLINK N302R Plus_BSSID:78:44:76:9e:bf:90][WIFI_#5_SSID:VIRES 2_BSSID:70:4f:57:8d:f6:5a][WIFI_#6_SSID:HomeBroadband_BSSID:d4:a1:48:0a:8d:f8][WIFI_#7_SSID:skp_BSSID:ec:cb:30:86:36:9d][WIFI_#8_SSID:hassan_BSSID:04:b1:67:05:1b:3b][WIFI_#9_SSID:Sealink Logistics_BSSID:88:bf:e4:04:50:ed][WIFI_#10_SSID:SAUD_BSSID:f8:35:dd:90:b4:0b][WIFI_#11_SSID:Mabrook_BSSID:e0:19:1d:d1:2a:d2][WIFI_#12_SSID:HP-Print-7E-LaserJet 1102_BSSID:9c:2a:70:2b:2b:7e][WIFI_#13_SSID:virus247_BSSID:30:b5:c2:0b:74:74][WIFI_#14_SSID:HP-Print-d9-LaserJet 200_BSSID:9c:d2:1e:05:0b:d9]COUNTER=0",

"CONTENT_TYPE": "application/x-www-form-urlencoded",

"HTTP_X_HTTPS": "1",

"PATH": "/usr/local/jdk/bin:/usr/kerberos/sbin:/usr/kerberos/bin:/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin:/usr/X11R6/bin:/usr/local/bin:/usr/X11R6/bin:/root/bin:/opt/bin",

"SERVER_SIGNATURE": "",

"SERVER_SOFTWARE": "Apache",

"SERVER_NAME": "

onthemoon.sx",