A

Size: a a a

2019 December 03

как TON выйдет так и забабахаем

A

с анонимных телеграм аккаунтов, всё по чесноку

A

АХАХХАХАХХАХА

S.

зацените сюр момента ))

S.

O

есть у кого iso 27032?

V-

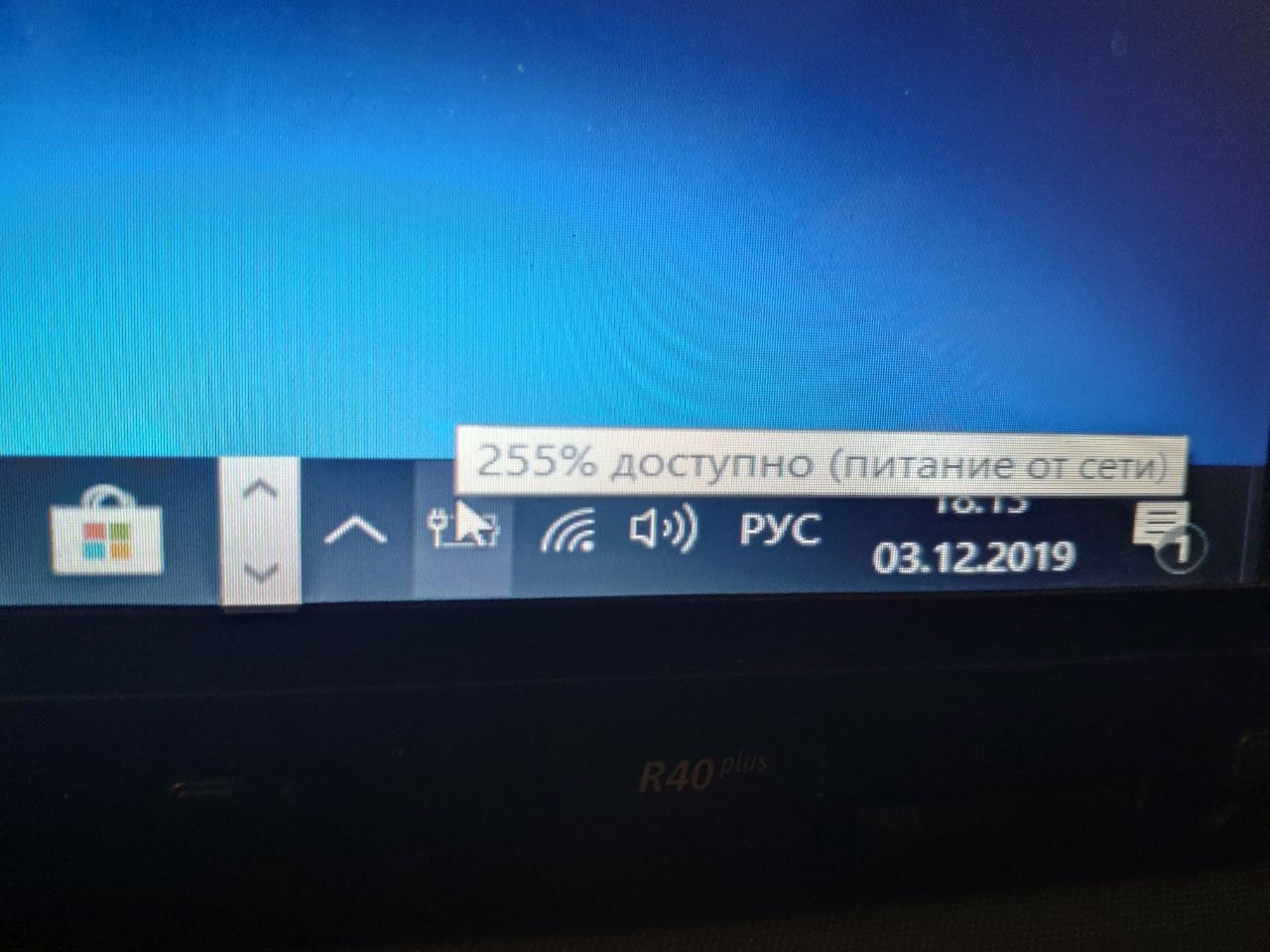

когда подключил павербанк от ксиоми

2019 December 04

NK

Пишет Сергей Белов: "И на старуху бывает проруха" - как-то я сам попадал в такую ситуацию. И в такой же ситуации недавно оказался HackerOne (H1).

В H1 самое ценное - это сообщенные уязвимости компаниям, которые хостят у них свои багбаунти программы. И раньше уже были ошибки, которые позволяли хотя бы частично получить доступ к этим данным и эти уязвимости им сообщали через их же багбаунти программу. И все это были "обычные" технические проблемы, но вот недавно случилось довольно необычное.

В H1 есть режим аутсорса, когда:

1) Они запускают багбаунти программу

2) Их специалисты разбирают репорты и занимаются развитием программы

3) Заказчик только получает уязвимости

Так вот в шаге 2 произошел сбой. Специалист H1 получил уязвимость от исследователя, не смог воспроизвести и (!) отправил свои шаги для воспроизведения обратно исследователю. Скопировав запросы "copy as curl" из браузера и подставив в тикет. А там - все куки == сессия. Исследователь подставил их в свой браузер и попал в аккаунт специалиста H1, в котором он имел доступы до тикетов программ, в которых он работал.

И эта история - поучительная. Как крупная компания разруливает такие сложные ситуации:

1) Заплатили $20к, несмотря, что по факту что это была человеческая ошибка. Т.е. не стали приравнивать к соц инженерии, что всегда запрещено правилами

2) Очень угловой случай, так как исследователь, вместо того, чтобы просто проверить доступ, еще потыкал админку и посмотрел репорты чужих программ. Такое бывает, эйфория. H1 посмотрели, что натыкал немного и простили, но сказали - что за постэксплойтинг вообще-то бан на всей площадке и больше так никогда делать не надо. С точки зрения правил - решение спорное, но это всегда частные случаи, сами с таким сталкиваемся

3) Сделаны правильные выводы: что проблема в т.ч. техническая, что можно даже регулярками мониторить, что в тикет не подставляются сенсетивные данные, как можно захарденить сессии и т.п.

4) Из непонятного: пишут, что будут привязывать сессию к устройству. Технически из браузера этого сделать нельзя, видимо будут обязывать ставить расширения всем своим сотрудникам или подобное

5) Из забавного: забанят использование аккаунтов из некоторых стран для своих специалистов (сам исследователь - с античата, в нашей программе - топ 11). Довольно странное решение, тем более о нем вообще писать, что будут его делать :)

А вот и сам детальный разбор - https://hackerone.com/reports/745324

Оригинальный пост: https://m.facebook.com/story.php?story_fbid=10206856685733779&id=1775876441

В H1 самое ценное - это сообщенные уязвимости компаниям, которые хостят у них свои багбаунти программы. И раньше уже были ошибки, которые позволяли хотя бы частично получить доступ к этим данным и эти уязвимости им сообщали через их же багбаунти программу. И все это были "обычные" технические проблемы, но вот недавно случилось довольно необычное.

В H1 есть режим аутсорса, когда:

1) Они запускают багбаунти программу

2) Их специалисты разбирают репорты и занимаются развитием программы

3) Заказчик только получает уязвимости

Так вот в шаге 2 произошел сбой. Специалист H1 получил уязвимость от исследователя, не смог воспроизвести и (!) отправил свои шаги для воспроизведения обратно исследователю. Скопировав запросы "copy as curl" из браузера и подставив в тикет. А там - все куки == сессия. Исследователь подставил их в свой браузер и попал в аккаунт специалиста H1, в котором он имел доступы до тикетов программ, в которых он работал.

И эта история - поучительная. Как крупная компания разруливает такие сложные ситуации:

1) Заплатили $20к, несмотря, что по факту что это была человеческая ошибка. Т.е. не стали приравнивать к соц инженерии, что всегда запрещено правилами

2) Очень угловой случай, так как исследователь, вместо того, чтобы просто проверить доступ, еще потыкал админку и посмотрел репорты чужих программ. Такое бывает, эйфория. H1 посмотрели, что натыкал немного и простили, но сказали - что за постэксплойтинг вообще-то бан на всей площадке и больше так никогда делать не надо. С точки зрения правил - решение спорное, но это всегда частные случаи, сами с таким сталкиваемся

3) Сделаны правильные выводы: что проблема в т.ч. техническая, что можно даже регулярками мониторить, что в тикет не подставляются сенсетивные данные, как можно захарденить сессии и т.п.

4) Из непонятного: пишут, что будут привязывать сессию к устройству. Технически из браузера этого сделать нельзя, видимо будут обязывать ставить расширения всем своим сотрудникам или подобное

5) Из забавного: забанят использование аккаунтов из некоторых стран для своих специалистов (сам исследователь - с античата, в нашей программе - топ 11). Довольно странное решение, тем более о нем вообще писать, что будут его делать :)

А вот и сам детальный разбор - https://hackerone.com/reports/745324

Оригинальный пост: https://m.facebook.com/story.php?story_fbid=10206856685733779&id=1775876441

A

А тут всё сладкие мечты безопасника: шоб какой-то хер тебе сам прислал куки, а ты потом 20к баксов состриг с площадки. А лучше 50, а ещё лучше - лям. Хэштег #авотхуйвам

S

ID:

Пишет Сергей Белов: "И на старуху бывает проруха" - как-то я сам попадал в такую ситуацию. И в такой же ситуации недавно оказался HackerOne (H1).

В H1 самое ценное - это сообщенные уязвимости компаниям, которые хостят у них свои багбаунти программы. И раньше уже были ошибки, которые позволяли хотя бы частично получить доступ к этим данным и эти уязвимости им сообщали через их же багбаунти программу. И все это были "обычные" технические проблемы, но вот недавно случилось довольно необычное.

В H1 есть режим аутсорса, когда:

1) Они запускают багбаунти программу

2) Их специалисты разбирают репорты и занимаются развитием программы

3) Заказчик только получает уязвимости

Так вот в шаге 2 произошел сбой. Специалист H1 получил уязвимость от исследователя, не смог воспроизвести и (!) отправил свои шаги для воспроизведения обратно исследователю. Скопировав запросы "copy as curl" из браузера и подставив в тикет. А там - все куки == сессия. Исследователь подставил их в свой браузер и попал в аккаунт специалиста H1, в котором он имел доступы до тикетов программ, в которых он работал.

И эта история - поучительная. Как крупная компания разруливает такие сложные ситуации:

1) Заплатили $20к, несмотря, что по факту что это была человеческая ошибка. Т.е. не стали приравнивать к соц инженерии, что всегда запрещено правилами

2) Очень угловой случай, так как исследователь, вместо того, чтобы просто проверить доступ, еще потыкал админку и посмотрел репорты чужих программ. Такое бывает, эйфория. H1 посмотрели, что натыкал немного и простили, но сказали - что за постэксплойтинг вообще-то бан на всей площадке и больше так никогда делать не надо. С точки зрения правил - решение спорное, но это всегда частные случаи, сами с таким сталкиваемся

3) Сделаны правильные выводы: что проблема в т.ч. техническая, что можно даже регулярками мониторить, что в тикет не подставляются сенсетивные данные, как можно захарденить сессии и т.п.

4) Из непонятного: пишут, что будут привязывать сессию к устройству. Технически из браузера этого сделать нельзя, видимо будут обязывать ставить расширения всем своим сотрудникам или подобное

5) Из забавного: забанят использование аккаунтов из некоторых стран для своих специалистов (сам исследователь - с античата, в нашей программе - топ 11). Довольно странное решение, тем более о нем вообще писать, что будут его делать :)

А вот и сам детальный разбор - https://hackerone.com/reports/745324

Оригинальный пост: https://m.facebook.com/story.php?story_fbid=10206856685733779&id=1775876441

В H1 самое ценное - это сообщенные уязвимости компаниям, которые хостят у них свои багбаунти программы. И раньше уже были ошибки, которые позволяли хотя бы частично получить доступ к этим данным и эти уязвимости им сообщали через их же багбаунти программу. И все это были "обычные" технические проблемы, но вот недавно случилось довольно необычное.

В H1 есть режим аутсорса, когда:

1) Они запускают багбаунти программу

2) Их специалисты разбирают репорты и занимаются развитием программы

3) Заказчик только получает уязвимости

Так вот в шаге 2 произошел сбой. Специалист H1 получил уязвимость от исследователя, не смог воспроизвести и (!) отправил свои шаги для воспроизведения обратно исследователю. Скопировав запросы "copy as curl" из браузера и подставив в тикет. А там - все куки == сессия. Исследователь подставил их в свой браузер и попал в аккаунт специалиста H1, в котором он имел доступы до тикетов программ, в которых он работал.

И эта история - поучительная. Как крупная компания разруливает такие сложные ситуации:

1) Заплатили $20к, несмотря, что по факту что это была человеческая ошибка. Т.е. не стали приравнивать к соц инженерии, что всегда запрещено правилами

2) Очень угловой случай, так как исследователь, вместо того, чтобы просто проверить доступ, еще потыкал админку и посмотрел репорты чужих программ. Такое бывает, эйфория. H1 посмотрели, что натыкал немного и простили, но сказали - что за постэксплойтинг вообще-то бан на всей площадке и больше так никогда делать не надо. С точки зрения правил - решение спорное, но это всегда частные случаи, сами с таким сталкиваемся

3) Сделаны правильные выводы: что проблема в т.ч. техническая, что можно даже регулярками мониторить, что в тикет не подставляются сенсетивные данные, как можно захарденить сессии и т.п.

4) Из непонятного: пишут, что будут привязывать сессию к устройству. Технически из браузера этого сделать нельзя, видимо будут обязывать ставить расширения всем своим сотрудникам или подобное

5) Из забавного: забанят использование аккаунтов из некоторых стран для своих специалистов (сам исследователь - с античата, в нашей программе - топ 11). Довольно странное решение, тем более о нем вообще писать, что будут его делать :)

А вот и сам детальный разбор - https://hackerone.com/reports/745324

Оригинальный пост: https://m.facebook.com/story.php?story_fbid=10206856685733779&id=1775876441

прикиньте он бы сделал бы дамп всех репортов и выложил бы чтобы новички могли читать отчеты и учититься, а потом еще сдал бы за 20к баксов баг

S.

и сел бы лет на 20

A

прикиньте он бы сделал бы дамп всех репортов и выложил бы чтобы новички могли читать отчеты и учититься, а потом еще сдал бы за 20к баксов баг

а ты, я смотрю, уже размечтал мечты во всю

GD

прикиньте он бы сделал бы дамп всех репортов и выложил бы чтобы новички могли читать отчеты и учититься, а потом еще сдал бы за 20к баксов баг

да не ток новички)) есть же прикольные цепочки и варианты обходов)))

S

Вот реально что было б с хакеруаном если все отчеты полные попадут в открытий доступ? Собственники сядут в тюрьму или просто штрафом отделаются ну репутацию точно потеряют

S

а ты, я смотрю, уже размечтал мечты во всю

Так эти отчеты были б самым лучшим образованием а не те уроки которые на медиуме и прочих площадках

S

И х1 мог бы и больше заплатить он интел же не пожлобился 100к за раз заплатить

GD

Вот реально что было б с хакеруаном если все отчеты полные попадут в открытий доступ? Собственники сядут в тюрьму или просто штрафом отделаются ну репутацию точно потеряют

штраф

GD

https://hackerone.com/reports/745324 мне нравиться инглиш чела))

S

Мне тут подсказали что ресерчер с этого поста Украинец