NT

Size: a a a

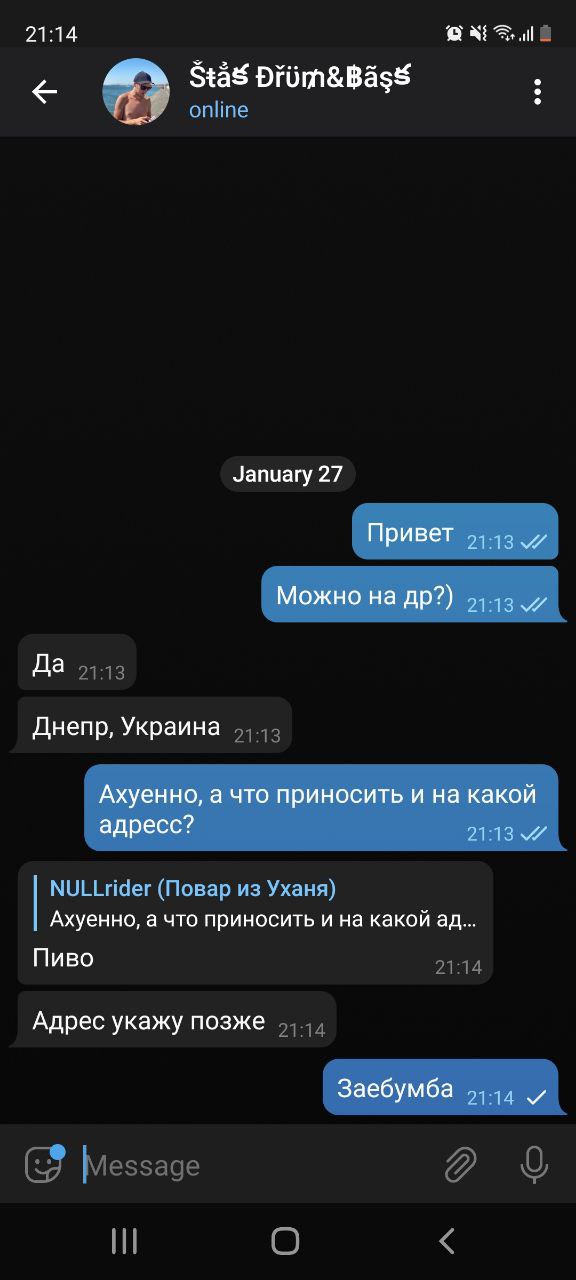

2021 January 27

Фил, тазашо?

M

Фил, тазашо?

дай інші контакти, буду по дефолту при "еу" реквестах редіректіть на них)

NT

дай інші контакти, буду по дефолту при "еу" реквестах редіректіть на них)

Ахаххаха, та не, все ок)

VM

хмм

а там було питання про хуавей

а там було питання про хуавей

На первой же странице - используете ли вы в инфраструктуре оборудование хуавей. Возможно, что набор вопросов зависит от выбранного типа организации.

П

Тут мне дед написал

ZP

Ну так не колись

С

і мені

С

а тут все почистили

С

Ну так не колись

я не розкололася

П

Ну так не колись

А стебать можно?

П

Написал с твинка, хороший парень, всех приглашает

s

И зачем так делать?

С

Безсовісні

Е

А потом никто не прийдет

A

А потом никто не прийдет

И челу депрессию организуете

П

Безсовісні

Тобі стидно?

И

alacritty

VM

На коммент выше я таки напомню, что Медок вообще-то является жертвой атаки. А удачный последующий сапплай чейн - результат совокупности похека Медка и охуенного отношения к построению безопасной инфраструктуры на местах (я имею ввиду организации, пострадавшие от атаки). Если бы сервера Медка были вынесены в отдельную изолированную среду/микросегменация и вот это все, и так далее, то и последствий бы таких не было. По поводу Хуавей согласен, а вот по поводу Медка - это дискуссионный вопрос очень.

Медок клиент-серверное приложение. Если проникновение произошло в северную часть, которая обновляет клиенты на рабочих станциях посредством замены кода, изоляция не поможет (что и произошло). А если медок запускается с правами системы или администратора на доменном узле (а серверная часть на тот момент именно так и запускалась), то перехват пароля доменадмина/админа вообще не вопрос в случае такой компрометации. Ну и красавцы из медка конечно по славной традиции запихали всю инсталляцию клиентской части в %appdata% у пользователя, что сильно затруднило конфигурацию SRP. Может с AppLocker было бы легче, но он доступен только в Enterprise версии. А учитывая что было две атаки с периодичностью, при этом медок отрицал факт взлома и атак, в то время как уже было известно об этом - медок тут жертва безалаберности и пофигизма, а не атаки. Если бы это была госконтора с ограниченными ресурсами и отсутствием спецов и оверхэдом на них - я бы понял, но камерс с гослобби, неа, они не жертвы от слова совсем. Я конечно не спец по ИБ а всего лишь инфраструктурщик на которого это ИБ повесили, но я вижу это именно так.

С

Тобі стидно?

Ні...

П

Ні...

І мені ні, а має бути