AA

Size: a a a

2019 May 21

А деятельность какая? Данные карт храните-обрабатываете?

обрабатываем, да, храним и обфусцируем в монге

С

МПС, если узнают, давят на банк, банк уже будет давить на вас

N

главное не обфусцировать в base64)

AA

МПС, если узнают, давят на банк, банк уже будет давить на вас

да я как раз таки за бест практис, поэтому я и здесь :) и так как мой мозг ленивое чмо, пытаюсь понять, что из этого критично для аудиторов, а что нет. ищу либы в инторнете, чтобы понять, пофикшены ли эти уязвимости, и вижу, что нифига. вопрос: что с этим делать? да, эти уязвимости известны с 2017 года, образы перезаливаются при каждом деплое. теперь надо понять, делаю ли я что-то не так, есть ли возможность удалять это говно из публичных образов при сборке, и будет ли после этого работать JVM :)

если я что-то не так говорю, буду радоваться какашкам и критике с вашей стороны

если я что-то не так говорю, буду радоваться какашкам и критике с вашей стороны

С

AA

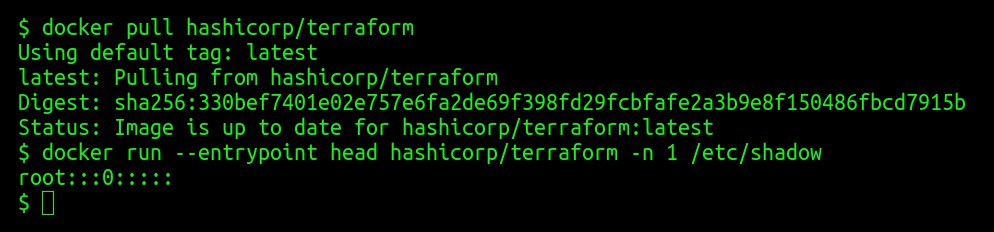

собственно, именно сейчас вопрос касается именно сканирования докер-образов

YS

В 19% популярнейших Docker-образов нет пароля для root

https://habr.com/ru/post/452754/?utm_campaign=452754

https://habr.com/ru/post/452754/?utm_campaign=452754

YS

к вопросу про стандартные образы докера)

AA

В 19% популярнейших Docker-образов нет пароля для root

https://habr.com/ru/post/452754/?utm_campaign=452754

https://habr.com/ru/post/452754/?utm_campaign=452754

ну, вот я про то же

С

По стандарту у вас должeн быть процесс Vulnerability management. Все применимые уязвимости должны устраняться не позже чем через месяц после исправления вендором. Если вы не можете это обеспечить, должны быть описаны компенсационные меры, которые тоже не должны нарушать требования стандарта.

С

Докера в реалиях PCI DSS не существует, есть только виртуальные машины и требования к изоляции сервисов. Исходите примерно из этого, но лучше сесть и прочитать стандарт.

AA

есть болячки, они публично известные. я в данный момент, например, завишу от JVM, соответственно, это же логично, что я хочу использовать openjdk образ, лучше них я его не смогу собрать, наверное :)

С

Почему не сможете? Докерфайл поправили и вперёд.

S

есть болячки, они публично известные. я в данный момент, например, завишу от JVM, соответственно, это же логично, что я хочу использовать openjdk образ, лучше них я его не смогу собрать, наверное :)

Если не секрет, на какой уровень готовитесь?

AA

По стандарту у вас должeн быть процесс Vulnerability management. Все применимые уязвимости должны устраняться не позже чем через месяц после исправления вендором. Если вы не можете это обеспечить, должны быть описаны компенсационные меры, которые тоже не должны нарушать требования стандарта.

спасибо за уточнение. то есть я правильно понимаю, что образ openjdk:8-jre - есть ресурс и продукт, которые предоставляются вендором в данном контексте?

AA

Stanislav Sharakhin

Если не секрет, на какой уровень готовитесь?

Data provider, кажется, первого уровня :)

AA

но я могу соврать

С

спасибо за уточнение. то есть я правильно понимаю, что образ openjdk:8-jre - есть ресурс и продукт, которые предоставляются вендором в данном контексте?

В стандарте тоже ничего такого не помню. Вы должны сами обеспечить свою безопасность и соответствие требованиям стандарта в разумных пределах. Если есть исправления в самом OpenJDK, но нет в докер образе, я бы на месте аудитора сказал, что это ваша проблема, а не проблема вендора.

AA

чота запустил я trivy openjdk:8-jre и совсем погрустнело мне

KS

Elasticsearch core security features are now free

We are moving core security features for Elasticsearch and Kibana into the free, default distribution of the Elastic Stack, starting with version 6.8 and 7.1, which we released today. This means that users can now encrypt network traffic, create and manage users, define roles that protect index & cluster level access and fully secure Kibana with Spaces - for free! (Note, these features are already part of our standard Elasticsearch Service hosted offering today.)

We are moving core security features for Elasticsearch and Kibana into the free, default distribution of the Elastic Stack, starting with version 6.8 and 7.1, which we released today. This means that users can now encrypt network traffic, create and manage users, define roles that protect index & cluster level access and fully secure Kibana with Spaces - for free! (Note, these features are already part of our standard Elasticsearch Service hosted offering today.)