AK

Size: a a a

2020 February 28

Кто знает куда податься DevSecOps в Новосибирске?

в цфт

S

Кто знает куда податься DevSecOps в Новосибирске?

иди на удаленку в flant, it-summa, southbridge ;)

AD

В Москву. Не шутка

AD

Аутсорсинг все равно будет работать по московскому времени, и при +4 часах радости в этом никакой (если не сова, конечно)

S

Alexey Dushechkin

В Москву. Не шутка

если английский норм, то лучше в европу сразу ;) нефиг всяким ушлепкам давать возможность тебя перепродавать в 5-6 раз

AD

Это холиварный вопрос. Но в целом в Новосибирске с работой очень тоскливо. Провинция.

GG

Не с работой тоскливо (в плане ее отсутствия), а скорее с з/п.

AD

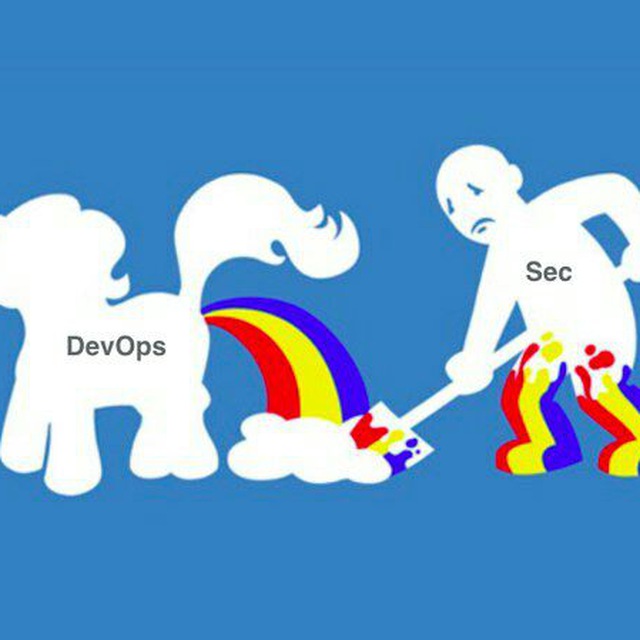

Тоскуют все (с). Верований типа «Гугл не дураки, делайте как у них», «сейчас мы наймём вчерашних студентов и всему научим», «защита периметра это самое прекрасное, что есть в безопасности, а внутри хоть ядерная война и пароли qwerty» навалом везде и за любые деньги. В том числе среди людей с должностями /(Dev|Sec|Ops)+/.

GM

Alexey Dushechkin

Это холиварный вопрос. Но в целом в Новосибирске с работой очень тоскливо. Провинция.

полно вакансий на 150-200 для "регионов" это совсем другие деньги нежели в москве

AD

Ну не сказать, чтобы полно. Тут у меня ещё легкое поражение есть в том, что не проблема иметь оклад в 150 тысяч, проблема при этом заниматься осмысленными вещами, а не каргокультом

GG

Alexey Dushechkin

Ну не сказать, чтобы полно. Тут у меня ещё легкое поражение есть в том, что не проблема иметь оклад в 150 тысяч, проблема при этом заниматься осмысленными вещами, а не каргокультом

За 300 тоже есть шанс заниматься каргокультом

S

Alexey Dushechkin

Ну не сказать, чтобы полно. Тут у меня ещё легкое поражение есть в том, что не проблема иметь оклад в 150 тысяч, проблема при этом заниматься осмысленными вещами, а не каргокультом

эххх... вот честно на рынке "безопасности" не хватает чего то типа "разрушители легенд"

когда берут CVE и пытаются воспроизвести

и попутно комментируют "почему не работает" и почему "трудно применять" ;)

когда берут CVE и пытаются воспроизвести

и попутно комментируют "почему не работает" и почему "трудно применять" ;)

GG

ты говоришь, будто CVE не нужно фиксить

AD

Разрушителей легенд не хватает везде, потому что мозг так работает, экономить очень любит

S

ты говоришь, будто CVE не нужно фиксить

нужно конечно. но при этом нужна реальная демонстрация уязвимостей, а то что появляется в виде какого нибудь Metasploit

редко реально применимо

кризис воспроизводимости сейчас во всех областях человеческого research

редко реально применимо

кризис воспроизводимости сейчас во всех областях человеческого research

RA

эххх... вот честно на рынке "безопасности" не хватает чего то типа "разрушители легенд"

когда берут CVE и пытаются воспроизвести

и попутно комментируют "почему не работает" и почему "трудно применять" ;)

когда берут CVE и пытаются воспроизвести

и попутно комментируют "почему не работает" и почему "трудно применять" ;)

в некоторых сканерах есть свои рейтинги уязвимостей, с данными из киберразведки и проверкой наличия существующих эксплоитов.

AD

Тогда уязвимости могут начать продавать атакующему, а не защищающемуся. Чем больше сложностей при репорте, тем меньше желания это делать.

S

Alexey Dushechkin

Тогда уязвимости могут начать продавать атакующему, а не защищающемуся. Чем больше сложностей при репорте, тем меньше желания это делать.

наверное, у меня опыт нерелевантный...

но все мои диалоги с безопасностью всегда шли по такому сценарию

"у вас тут возможен SQL Injection"

"почему?"

"нам так SAST сказал"

ок.

приведите пример HTTP\HTTPS запроса с curl/wget с эксплуатацией уязвимости?

молчание ягнят...

наверное у меня очень кривые руки

но все мои диалоги с безопасностью всегда шли по такому сценарию

"у вас тут возможен SQL Injection"

"почему?"

"нам так SAST сказал"

ок.

приведите пример HTTP\HTTPS запроса с curl/wget с эксплуатацией уязвимости?

молчание ягнят...

наверное у меня очень кривые руки

AD

Я не понял, кто какую фразу говорит, но там лучше с начала начать - кому там безопасность эта нужна и зачем. Если только безопасникам - можно сразу сливать воду и тушить свет. Если там реально что-то ценное хранится, тогда надо как-то брать себя в руки всем участникам процесса

AD

Ну то есть «нам SAST нашёл миллион проблем, и мы пошли их завели в Jira весь миллион» тоже не выход