I

Size: a a a

2020 September 15

его собирать из сорцов надо вместе с nginx, мне это сломает весь воркфлоу по обновлению nginx из официальной репы и заставит писать какие-то чудовищные плейбуки, чтобы поддерживать всё это.

S

Поставить перед nginx?

S

Ну или немезида чем не нравится? Тоже поставить можно в разрыв перед сервисом

EK

парни, как в 2020 вешают минимальную защиту на nginx от перебора, с автобаном злодеев?

лет 10 назад я бы прикрутил modsecurity или fail2ban с регулярками, но надеюсь, что мы это давно уже забыли. Потрогал немезиду WAF, но оно тащит миллион питоньих пакетов, включая целый pandas, что не круто.

А что есть ещё?

лет 10 назад я бы прикрутил modsecurity или fail2ban с регулярками, но надеюсь, что мы это давно уже забыли. Потрогал немезиду WAF, но оно тащит миллион питоньих пакетов, включая целый pandas, что не круто.

А что есть ещё?

limit_req_zone на location

I

отличная идея, спасибо

RR

В nginx давно есть подключаемые модули, все собирать не нужно

RR

RR

Ну и возможно если поискать кто то его в интернете собирает

RR

Качай да пользуйся

RR

limit_req_zone на location

Но я всегда так делал)

2020 September 16

rd

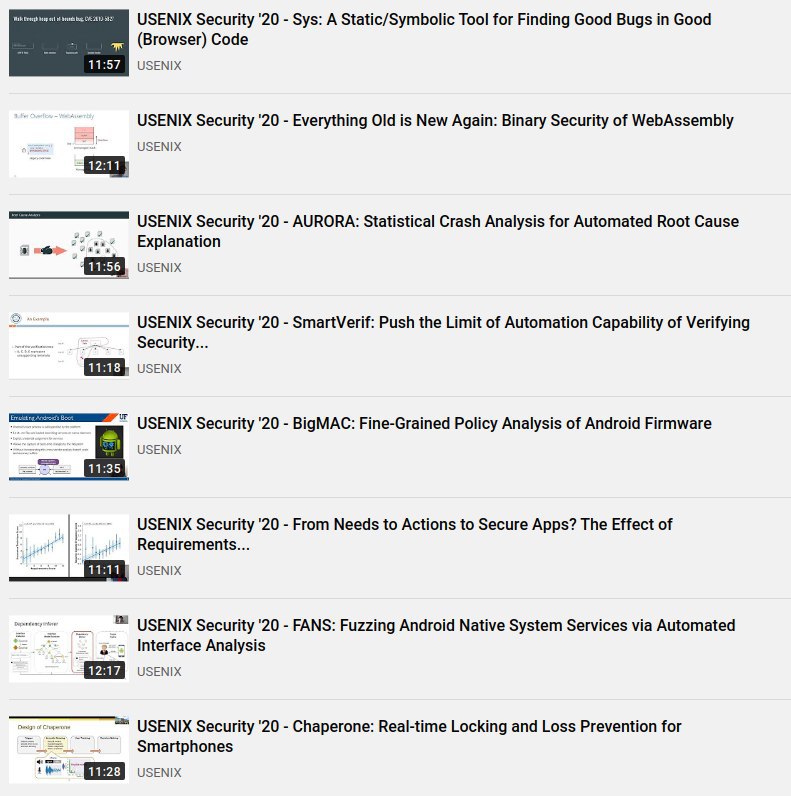

Выложены доклады с USENIX Security '20

https://www.youtube.com/playlist?list=PLbRoZ5Rrl5leqxwFLw3lAQ9on-fK5xLea

Программа доступна тут

https://www.usenix.org/conference/usenixsecurity20/technical-sessions

https://www.youtube.com/playlist?list=PLbRoZ5Rrl5leqxwFLw3lAQ9on-fK5xLea

Программа доступна тут

https://www.usenix.org/conference/usenixsecurity20/technical-sessions

2020 September 17

YH

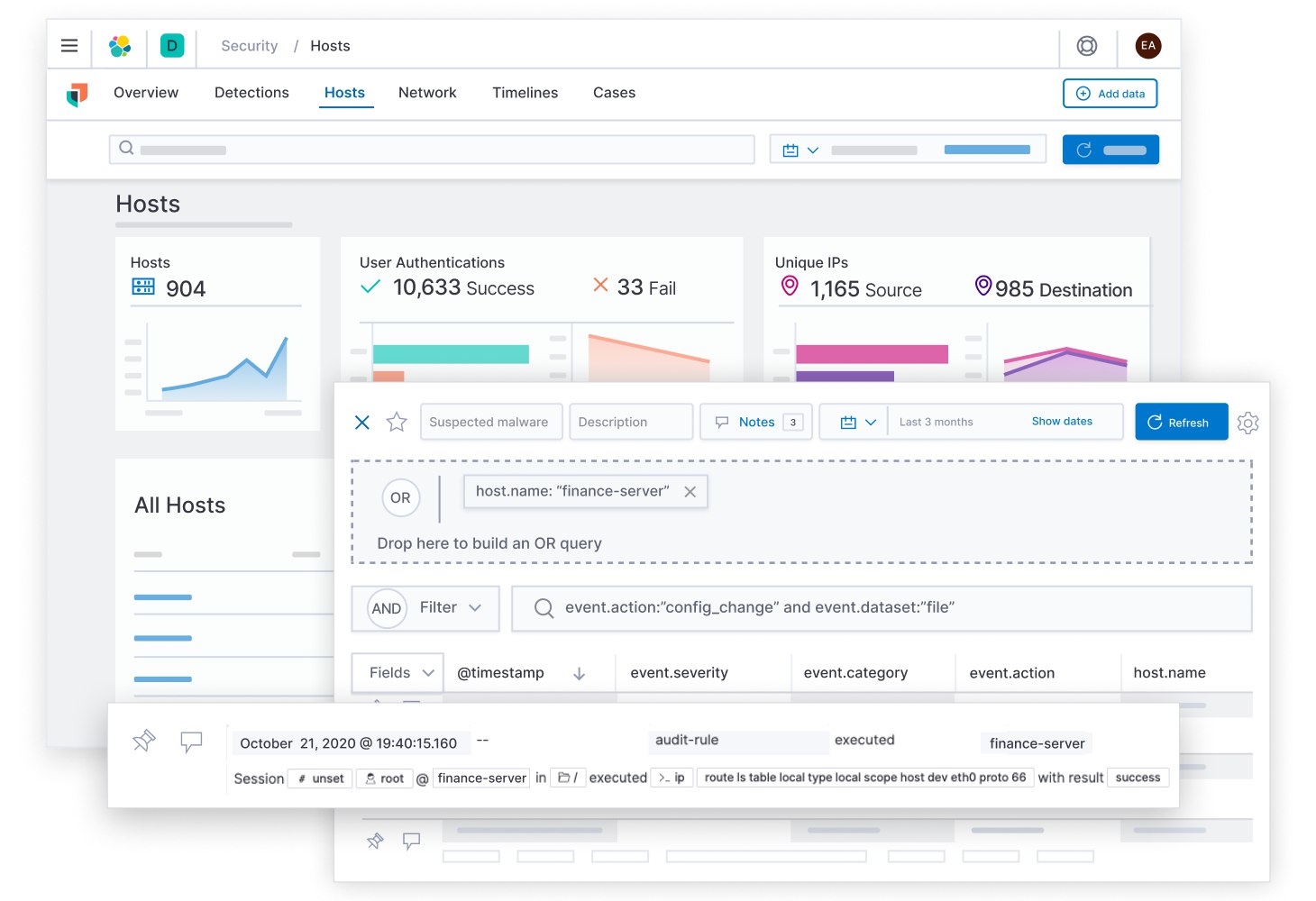

Коллеги, а кто какую может порекомендовать SIEM систему ?

Интересует автоматический мониторинг и анализ логов, уязвимостей в пакетах/контейнерах/ядре системы, мониторинг подозрительных файловых операций, процессов, лишних открытых портов и подобное

Присматриваюсь сейчас к wazuh, ибо за плечами есть опыт работы со стеком Elasticsearch

Интересует автоматический мониторинг и анализ логов, уязвимостей в пакетах/контейнерах/ядре системы, мониторинг подозрительных файловых операций, процессов, лишних открытых портов и подобное

Присматриваюсь сейчас к wazuh, ибо за плечами есть опыт работы со стеком Elasticsearch

DD

Только open source?

Уязвимости в пакетах, контейнерах, поиск портов и всякую нечесть все равно искать не через SIEM, а через сторонние инструменты, а потом костылить правила о срабатывании событий

Уязвимости в пакетах, контейнерах, поиск портов и всякую нечесть все равно искать не через SIEM, а через сторонние инструменты, а потом костылить правила о срабатывании событий

YH

Платные тоже рассматриваю.

AB

Ярослав, можно от самого эластика попробовать SIEM. Полагаю, что с учётом опыта, это будет проще всего:

https://www.elastic.co/siem

https://www.elastic.co/siem

2020 September 20

V

limit_req_zone на location

А банить по какому признаку? По IP..?😒

V

парни, как в 2020 вешают минимальную защиту на nginx от перебора, с автобаном злодеев?

лет 10 назад я бы прикрутил modsecurity или fail2ban с регулярками, но надеюсь, что мы это давно уже забыли. Потрогал немезиду WAF, но оно тащит миллион питоньих пакетов, включая целый pandas, что не круто.

А что есть ещё?

лет 10 назад я бы прикрутил modsecurity или fail2ban с регулярками, но надеюсь, что мы это давно уже забыли. Потрогал немезиду WAF, но оно тащит миллион питоньих пакетов, включая целый pandas, что не круто.

А что есть ещё?

Кажется, что ничего простого и удобного так и не появилось пока что 🤷♂

ИП

С IP же могут быть проблемы, разве нет? Например, есть у тебя один какой-то пользователь, который пароль свой забыл, вот он и перебирает все, что знает. Ты его банишь, а потом оказывается, что забанил всю офисную подсетку одного из своих клиентов

D(

С IP же могут быть проблемы, разве нет? Например, есть у тебя один какой-то пользователь, который пароль свой забыл, вот он и перебирает все, что знает. Ты его банишь, а потом оказывается, что забанил всю офисную подсетку одного из своих клиентов

Можно же понижать скорость ответа с каждой новой попыткой. И обычно для паролей существует ограничение по попыткам, чтобы бан словить в указанном случае, тут конкретный брут должен быть.

V

С IP же могут быть проблемы, разве нет? Например, есть у тебя один какой-то пользователь, который пароль свой забыл, вот он и перебирает все, что знает. Ты его банишь, а потом оказывается, что забанил всю офисную подсетку одного из своих клиентов

Конечно, поэтому и интересно, как ребята применяют limit_req)