AP

Size: a a a

2021 May 12

На 10ку тоже не так много менять придётся

VS

[Security-news] Gutenberg - Critical - Cross site scripting - SA-CONTRIB-2021-007

блет, вордпрессом повеяло

блет, вордпрессом повеяло

AP

Всего лишь позволяет удалять блоки анонимам)

VS

ну вполне себе в стиле вордпресса

VS

он и написал в стиле вп

AP

Вовсе нет, но фронтовые либы по идее нельзя комитить в контриб)

VS

в вордпрессе в каждом плагине свой вендор валяется и им норм, тут тоже

AP

Там в вендор обычно из композера навалено

VS

ну да, композер для бедных, в архивчиках.

В итоге бывают лулзы, ща

В итоге бывают лулзы, ща

VS

Переслано от V K

В WordPress-плагине File Manager, насчитывающем более 700 тысяч активных установок, выявлена уязвимость, позволяющая запускать произвольные команды и PHP-скрипты на сервере. Проблема проявляется в выпусках File Manager с 6.0 по 6.8 и устранена в выпуске 6.9.

Плагин File Manager предоставляет инструменты для управления файлами для администратора WordPress, используя для низкоуровневых манипуляций с файлами входящую в состав библиотеку elFinder. В исходном коде библиотеки elFinder присутствуют файлы с примерами кода, которые поставляются в рабочем каталоге с расширением ".dist". Уязвимость вызвана тем, что при поставке библиотеки файл "connector.minimal.php.dist" был переименован в "connector.minimal.php" и стал доступен для выполнения при отправке внешних запросов. Указанный скрипт позволяет выполнить любые операции с файлами (upload, open, editor, rename, rm и т.п.), так как его параметры передаются в функцию run() основного плагина, что может использоваться для замены PHP-файлов в WordPress и запуска произвольного кода.

Если Вы используете такой плагин на Вашем Wordpress сайте, рекомендуем незамедлительно его обновить или удалить вообще. Если Вы стали жертвой взлома через этот плагин, то обратитесь в нашу техническую поддержку для оказания помощи в восстановлении сайта и удалении проблемного плагина.

Напоминаем, что безопасность сайтов Ваших зависит исключительно от Вас. Всегда и своевременно обновляйте CMS и все плагины, которые используете. Именно эти действия защитят Вас от взломов и проблем, которые они сопровождают.

Плагин File Manager предоставляет инструменты для управления файлами для администратора WordPress, используя для низкоуровневых манипуляций с файлами входящую в состав библиотеку elFinder. В исходном коде библиотеки elFinder присутствуют файлы с примерами кода, которые поставляются в рабочем каталоге с расширением ".dist". Уязвимость вызвана тем, что при поставке библиотеки файл "connector.minimal.php.dist" был переименован в "connector.minimal.php" и стал доступен для выполнения при отправке внешних запросов. Указанный скрипт позволяет выполнить любые операции с файлами (upload, open, editor, rename, rm и т.п.), так как его параметры передаются в функцию run() основного плагина, что может использоваться для замены PHP-файлов в WordPress и запуска произвольного кода.

Если Вы используете такой плагин на Вашем Wordpress сайте, рекомендуем незамедлительно его обновить или удалить вообще. Если Вы стали жертвой взлома через этот плагин, то обратитесь в нашу техническую поддержку для оказания помощи в восстановлении сайта и удалении проблемного плагина.

Напоминаем, что безопасность сайтов Ваших зависит исключительно от Вас. Всегда и своевременно обновляйте CMS и все плагины, которые используете. Именно эти действия защитят Вас от взломов и проблем, которые они сопровождают.

VS

Переслано от Victor Stepankov

https://github.com/Studio-42/elFinder/commit/f67ec9212839b5c74cd982a928bc57984cf4a873#diff-03fe27afac1d5412f4a7727058e318e7

7 мая 2015 файлы эти были в исходном дистре переименованы.

В вордпрессе всё стабильно и современно

7 мая 2015 файлы эти были в исходном дистре переименованы.

В вордпрессе всё стабильно и современно

AK

2021 May 13

АК

ребя, почему драш-команда на вторые-третьи сутки выполнения начинает сжирать больше гига оперативы и существенно замедляется? Энтити мемори кэш чистится, но всё равно раздуваются ресурсы

VS

всё течёт, все меняется, пых тоже

АК

ясно понятно

АК

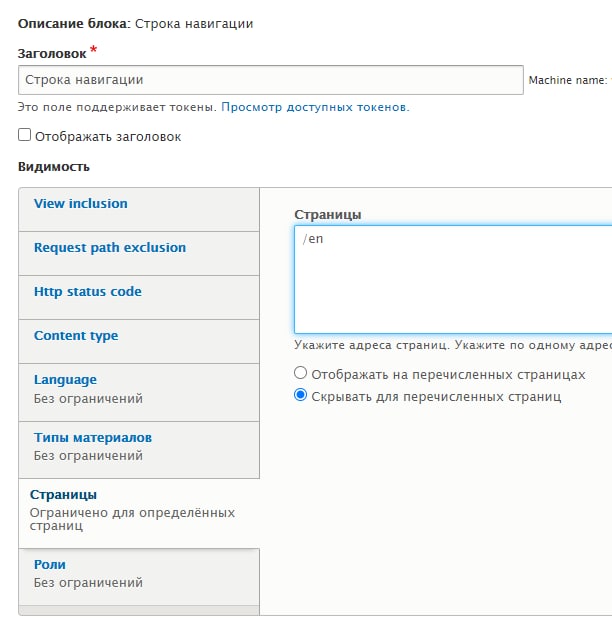

Что за фигня такая - поставил, чтобы на главной странице в английском языке блок с крошками не отображался, а он всё равно показывается. Кешью сбрасывал

АК

интересно, с <front> заработало