TN

Size: a a a

2020 February 19

А для хешкета же пофигу? Я смотрю эти карты на авите не особо дорого лежат.

да, под hashcat и использую

2020 February 20

S

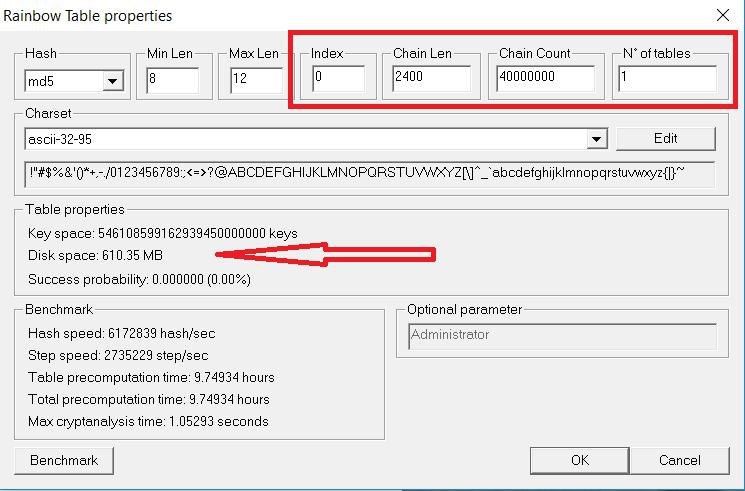

В этих местах что нужно писать? Инструкцию прочел, слишком сложно.

И как вычислить занимаемый объем? У меня есть ~900 ГБ SSD. Как быть?

#rainbow #rainbowcrack #md5 #tables

И как вычислить занимаемый объем? У меня есть ~900 ГБ SSD. Как быть?

#rainbow #rainbowcrack #md5 #tables

S

Спрошу пока тематика в потоке)

x

видел, но не пробовал. я так понял это что-то для глитчинга через usb

AB

Аппаратное исследование, или как взять свое из микросхем

Аппаратное исследование устройства в контексте реверс-инжиниринга сегодня — трудоёмкий цикл задач. Начинается простым осмотром и заканчивается там, где необходимые данные получены без ошибок и не осталось лишних деталей, а устройство работает. Какой встречается типовой дизайн, на что обратить внимание. Материалы, средства и тонкости процесса неразрушающего извлечения микросхем и информации.

Расскажем и поделимся опытом — чем, как и в какую сторону воевать, когда в мире много типов микросхем, а дизайнов устройств ещё больше.

https://youtu.be/fUORWhNCEvY?t=20224

Использование Pyboard в задачах реверс-инжиниринга

В процессе реверс-инжиниринга устройств мы часто сталкиваемся с вспомогательными задачами. Среди них извлечение прошивки устройства, отправка тестовых пакетов, обнаружение отладочных интерфейсов на плате устройства и т.д. Обычно для решения такого рода задач разрабатываются устройства, имеющие необходимую специализированную функциональность или используются готовые решения. Для ускорения прототипирования подобных устройств, а также проверки теоретических методов воздействия можно использовать плату Pyboard, которая позволяет работать с аппаратной периферией с использованием интерпретатора Python.

В ходе доклада мы поделимся наработками в этой области и нашей библиотекой модулей для MicroPython, рассмотрим, как именно Pyboard упрощает жизнь исследователю безопасности при решении типовых задач.

https://youtu.be/fUORWhNCEvY?t=22891

Аппаратное исследование устройства в контексте реверс-инжиниринга сегодня — трудоёмкий цикл задач. Начинается простым осмотром и заканчивается там, где необходимые данные получены без ошибок и не осталось лишних деталей, а устройство работает. Какой встречается типовой дизайн, на что обратить внимание. Материалы, средства и тонкости процесса неразрушающего извлечения микросхем и информации.

Расскажем и поделимся опытом — чем, как и в какую сторону воевать, когда в мире много типов микросхем, а дизайнов устройств ещё больше.

https://youtu.be/fUORWhNCEvY?t=20224

Использование Pyboard в задачах реверс-инжиниринга

В процессе реверс-инжиниринга устройств мы часто сталкиваемся с вспомогательными задачами. Среди них извлечение прошивки устройства, отправка тестовых пакетов, обнаружение отладочных интерфейсов на плате устройства и т.д. Обычно для решения такого рода задач разрабатываются устройства, имеющие необходимую специализированную функциональность или используются готовые решения. Для ускорения прототипирования подобных устройств, а также проверки теоретических методов воздействия можно использовать плату Pyboard, которая позволяет работать с аппаратной периферией с использованием интерпретатора Python.

В ходе доклада мы поделимся наработками в этой области и нашей библиотекой модулей для MicroPython, рассмотрим, как именно Pyboard упрощает жизнь исследователю безопасности при решении типовых задач.

https://youtu.be/fUORWhNCEvY?t=22891

пасиб.

TN

Спрошу пока тематика в потоке)

D

да, кмк, наибольший вклад внесли солёные хеши

2020 February 21

т

видел, но не пробовал. я так понял это что-то для глитчинга через usb

не подскажите что такое глитчинг? (знаю только одно значение когда усекается волна)

x

не подскажите что такое глитчинг? (знаю только одно значение когда усекается волна)

погугли hardware glitching

т

погугли hardware glitching

наиболее популярный вариант "voltage glitching". или искать именно "hardware glitching"?

NA

=)

ЗБ

не подскажите что такое глитчинг? (знаю только одно значение когда усекается волна)

Вот тут довольно ёмко расписано https://eprint.iacr.org/2004/100.pdf

Если тема интересна, тогда можно погуглить доклады Colin O'Flynn и Jasper van Woudenberg. Ну и имхо лучше гуглить именно Fault Injection, это более однозначный термин :)

Если тема интересна, тогда можно погуглить доклады Colin O'Flynn и Jasper van Woudenberg. Ну и имхо лучше гуглить именно Fault Injection, это более однозначный термин :)

т

Вот тут довольно ёмко расписано https://eprint.iacr.org/2004/100.pdf

Если тема интересна, тогда можно погуглить доклады Colin O'Flynn и Jasper van Woudenberg. Ну и имхо лучше гуглить именно Fault Injection, это более однозначный термин :)

Если тема интересна, тогда можно погуглить доклады Colin O'Flynn и Jasper van Woudenberg. Ну и имхо лучше гуглить именно Fault Injection, это более однозначный термин :)

сенкс

D

Удовлетворено 165 запросов из 218, в результате чего раскрыты сведения о 1250 учётных записях. Пользователи были уведомлены о раскрытии их данных только 6 раз, так как оставшиеся 159 запросов были снабжены предписанием о неразглашении информации (gag order). 😳

Определённое число запросов также поступило от спецслужб США в рамках закона о негласном наблюдении в целях внешней разведки, но точное число запросов данной категории не подлежит разглашению, сообщается только, что подобных запросов меньше 250.

https://www.opennet.ru/opennews/art.shtml?num=52409

Определённое число запросов также поступило от спецслужб США в рамках закона о негласном наблюдении в целях внешней разведки, но точное число запросов данной категории не подлежит разглашению, сообщается только, что подобных запросов меньше 250.

https://www.opennet.ru/opennews/art.shtml?num=52409