Size: a a a

КриптоЧасовой :: DeFi, IEO, крипта, блокчейн, альткойны, биткойн, майнинг, трейдинг, финтех

5431 membersпожаловаться на группу

2021 September 28

Знакомые с ситуацией источники сообщили о планах финтех-стартапа Николая Сторонского запустить нативный токен. Технически он будет напоминать биржевой токен, курс которого зависит от успехов компании.

Информатор также уточнил, что токен необанка будет ориентирован на европейских клиентов и других пользователей за пределами США. Для запуска криптовалюты Revolut потребуется получить разрешение британского регулятора FSA.

Напомним, что недавно Revolut получили лицензию брокера-дилера в США и готовятся к запуску инвестиционного сервиса для американских клиентов.

#revolut #крипто #необанки

Информатор также уточнил, что токен необанка будет ориентирован на европейских клиентов и других пользователей за пределами США. Для запуска криптовалюты Revolut потребуется получить разрешение британского регулятора FSA.

Напомним, что недавно Revolut получили лицензию брокера-дилера в США и готовятся к запуску инвестиционного сервиса для американских клиентов.

#revolut #крипто #необанки

🌀 23,250 ‘Sleeping Bitcoins’ Spent in 2021: This Year Old School Miners Moved $1 Billion in BTC From 2010-2013 🌀

https://blockchair.com/news/23250-sleeping-bitcoins-spent-in-2021-this-year-old-school-miners-moved-1-billion-in-btc-from-20102013--c6340edd68

BTC: $41613 ▪️ ETH: $2863 ▪️ XRP: $0.92 ▪️ BCH: $484

https://blockchair.com/news/23250-sleeping-bitcoins-spent-in-2021-this-year-old-school-miners-moved-1-billion-in-btc-from-20102013--c6340edd68

BTC: $41613 ▪️ ETH: $2863 ▪️ XRP: $0.92 ▪️ BCH: $484

2021 September 29

🏦 Якобы опальный и точно связанный с рядом российских и зарубежных СМИ чекист-банкир, в прошлом депутат Госдумы Александр Лебедев под шум международного скандала с криптобиржей SUEX решил немного отмыть репутацию и переложить ответственность за украденные десятки млн $ в биткоинах на биржи WEX и, собственно, SUEX.

Фактически, Лебедев через посредников участвовал в работе WEX (что было известно руководству биржи). В какой-то момент он начал выводить из проекта средства (возможно, именно через SUEX), однако в итоге остался в большом проигрыше, когда биржу внезапно и жестоко «обанкротили». Как предполагается, это сделали сами владельцы (которые утверждают теперь, что все было украдено), а также «неизвестные» высокопоставленные представители спецслужб.

Желание преувеличить масштаб проблем перед контрагентами в т.ч. «в погонах», банкир уже организовал публикацию ряда материалов, часто дорогостоящих и в иностранной прессе, о чудовищных масштабах вывода средств и очевидной виновности как владельцев WEX, так и стоящих за ними политиков.

Очередным выходом стала публикация о движении средств из WEX через SUEX на Запад на личном портале Александра Евгеньевича, где он не только творчески преувеличил масштаб проблемы, но и полностью умолчал о своей роли в этой деятелньости. Лебедев хорошо разбирается в бизнесе (пусть его и можно переиграть), но газетные тексты он писать не может. Поэтому подготовка материала была поручена его многолетнему секретарю и помощнику Артему Артемову. Который отлично пишет, но в «крипте» не понимает ничего – что отразилось на результате работы.

В качестве эксперта поучаствовал еще один известный «деятель IT-сферы» – судимый за DDoS-атаку на «Аэрофлот» Павел Врублевский. Ранее то, что Лебедев и Врублевский находятся в контакте по ряду проектов, не афишировалось. В этом свете по-новому выглядит деятельность Лебедева в «Аэрофлоте», где он через банк обладал не менее 15% акций и даже в ходе гринмейл-войны 2012 года пытался протащить в совет директоров авиакомпании Алексея Навального.

Фактически, Лебедев через посредников участвовал в работе WEX (что было известно руководству биржи). В какой-то момент он начал выводить из проекта средства (возможно, именно через SUEX), однако в итоге остался в большом проигрыше, когда биржу внезапно и жестоко «обанкротили». Как предполагается, это сделали сами владельцы (которые утверждают теперь, что все было украдено), а также «неизвестные» высокопоставленные представители спецслужб.

Желание преувеличить масштаб проблем перед контрагентами в т.ч. «в погонах», банкир уже организовал публикацию ряда материалов, часто дорогостоящих и в иностранной прессе, о чудовищных масштабах вывода средств и очевидной виновности как владельцев WEX, так и стоящих за ними политиков.

Очередным выходом стала публикация о движении средств из WEX через SUEX на Запад на личном портале Александра Евгеньевича, где он не только творчески преувеличил масштаб проблемы, но и полностью умолчал о своей роли в этой деятелньости. Лебедев хорошо разбирается в бизнесе (пусть его и можно переиграть), но газетные тексты он писать не может. Поэтому подготовка материала была поручена его многолетнему секретарю и помощнику Артему Артемову. Который отлично пишет, но в «крипте» не понимает ничего – что отразилось на результате работы.

В качестве эксперта поучаствовал еще один известный «деятель IT-сферы» – судимый за DDoS-атаку на «Аэрофлот» Павел Врублевский. Ранее то, что Лебедев и Врублевский находятся в контакте по ряду проектов, не афишировалось. В этом свете по-новому выглядит деятельность Лебедева в «Аэрофлоте», где он через банк обладал не менее 15% акций и даже в ходе гринмейл-войны 2012 года пытался протащить в совет директоров авиакомпании Алексея Навального.

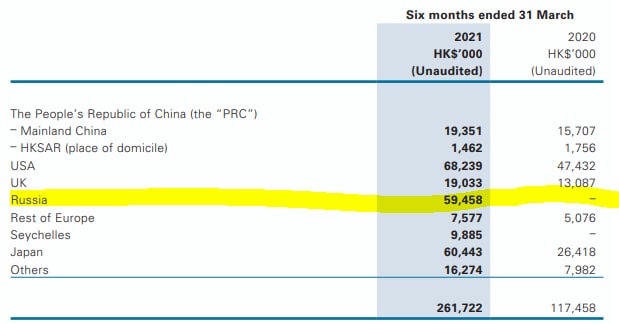

⚡️⚡️ 60% оборота криптобиржи Huobi приходится на Россию ⚡️⚡️

И сразу вспоминается, что санкционный обменник Suex работал и c EXMO, и Binance и c Huobi.

Интересно, что же это за крипта такая оборачивалась на Huobi...

И сразу вспоминается, что санкционный обменник Suex работал и c EXMO, и Binance и c Huobi.

Интересно, что же это за крипта такая оборачивалась на Huobi...

Джером Пауэлл и Джанет Йеллен оба заявили Конгрессу, что дефолт США из-за неспособности поднять потолок долга будет иметь катастрофические последствия. Йеллен поставила всех в известность, что у Казначейства деньги закончатся 18 октября.

😒 Экономика Китая в ближайшие годы будет рекордно падать. Evergrande это только первая ласточка. За ней последует коллапс госбанков Китая, которые, следуя указаниям компартии, агрессивно и практически без риск-менеджмента кредитовали по всему миру инфраструктурные проекты. Всего в 165 странах госбанки Китая выдали более 800 млрд долларов кредитов. Компартия в курсе пузыря и поэтому запретила крипту, чтобы юань не обрушился из-за вывода бабла, но 1.2 млрд человек невозможно запретить что-то делать, китайцы будут продолжать даже под страхом репрессий спасать свои бабки. Какой великий урок всему миру: нормальное экономическое развитие невозможно без свободы, а подневольная перекачка бабла в стратегические проекты, чтобы получить мировое господство, грозит супер-коллапсом. 👍😂

С криптовалютной конференции на скамью подсудимых

Бывший научный сотрудник Ethereum Foundation, эксперт в области криптовалют, был в ноябре 2019 года арестован после участия в конференции, организованной 🇰🇵 КНДР, на которой рассказывал о способах использования криптовалют для обхода санкций 🇺🇸 США.

В понедельник он признал свою вину в вступлении в сговор с целью обхода режима санкций. По сведениям прокуратуры США он предоставил КНДР ценную информацию, нарушив тем самым запрет гражданам США экспортировать товары, услуги или технологии в КНДР. Сторона защиты утверждает, что их клиент никаких услуг Северной Корее не оказывал, а следовательно, нарушения закона не было.

Оглашение приговора запланировано на 18 января 2022 года, наказание может составить до 20 лет лишения свободы. 👨⚖️ Судье предстоит порассуждать о пределах свободы слова:

1️⃣ Может ли лицо нарушить режим санкций США, распространяя информацию о криптовалютах и блокчейне, которая в избытке содержится в открытом доступе?

2️⃣ Можно ли рассматривать участие в научной конференции как оказание услуг организаторам конференции, в данном случае, правительству КНДР?

В случае обвинительного приговора ученым, путешествующим по миру и рассказывающим о санкциях, следует быть более осторожным, потому что с очередной конференции в Тегеране можно будет уехать в США совсем не на конференцию.

#санкции

Бывший научный сотрудник Ethereum Foundation, эксперт в области криптовалют, был в ноябре 2019 года арестован после участия в конференции, организованной 🇰🇵 КНДР, на которой рассказывал о способах использования криптовалют для обхода санкций 🇺🇸 США.

В понедельник он признал свою вину в вступлении в сговор с целью обхода режима санкций. По сведениям прокуратуры США он предоставил КНДР ценную информацию, нарушив тем самым запрет гражданам США экспортировать товары, услуги или технологии в КНДР. Сторона защиты утверждает, что их клиент никаких услуг Северной Корее не оказывал, а следовательно, нарушения закона не было.

Оглашение приговора запланировано на 18 января 2022 года, наказание может составить до 20 лет лишения свободы. 👨⚖️ Судье предстоит порассуждать о пределах свободы слова:

1️⃣ Может ли лицо нарушить режим санкций США, распространяя информацию о криптовалютах и блокчейне, которая в избытке содержится в открытом доступе?

2️⃣ Можно ли рассматривать участие в научной конференции как оказание услуг организаторам конференции, в данном случае, правительству КНДР?

В случае обвинительного приговора ученым, путешествующим по миру и рассказывающим о санкциях, следует быть более осторожным, потому что с очередной конференции в Тегеране можно будет уехать в США совсем не на конференцию.

#санкции

▫️ За прошедший месяц капитализация криптовалют упала на 9% до отметки в $1,8 млрд.

▫️ У BSC и Ethereum появился новый конкурент на рынке децентрализованных финансов — Cardano. В сентябре в сети третьей по капитализации криптовалюты произошел хардфорк, который позволил создавать на базе блокчейна смарт-контракты.

▫️ В сентябре объем торгов невзаимозаменяемыми токенами обрушился, по сравнению с показателями за август. Тем не менее крупные игроки продолжают запускать NFT-проекты.

▫️ Новые ограничения южнокорейского регулятора поставили под угрозу существование большинства местных криптобирж. Уже в ближайшее время могут закрыться сразу 35 торговых площадок, а еще 28 — перестать торговать в вонах.

Главные события сентября на рынке криптовалют — в нашем обзоре.в нашем обзоре.

#крипто #обзор #ethereum #nft #defi

▫️ У BSC и Ethereum появился новый конкурент на рынке децентрализованных финансов — Cardano. В сентябре в сети третьей по капитализации криптовалюты произошел хардфорк, который позволил создавать на базе блокчейна смарт-контракты.

▫️ В сентябре объем торгов невзаимозаменяемыми токенами обрушился, по сравнению с показателями за август. Тем не менее крупные игроки продолжают запускать NFT-проекты.

▫️ Новые ограничения южнокорейского регулятора поставили под угрозу существование большинства местных криптобирж. Уже в ближайшее время могут закрыться сразу 35 торговых площадок, а еще 28 — перестать торговать в вонах.

Главные события сентября на рынке криптовалют — в нашем обзоре.в нашем обзоре.

#крипто #обзор #ethereum #nft #defi

▪ Консолидация биткоина будет прервана пробоем сопротивления на $44000

▪ Трейдер прогнозирует рост Ethereum до $20000 и подъём Chainlink

▪ Необходимое для перехода на ETH 2.0 обновление Altair намечено на октябрь

▪ Илона Маска восхитил хомяк мистер Гокс, успешно торгующий Dogecoin

▪ Биткоин достигнет $100000 раньше, чем ожидалось

▪ «Великая стена FUD» стала возможностью для покупки биткоина

▪ «Почта России» запустит блокчейн-сеть для контроля за перемещением посылок

▪ Илон Маск призывает США отказаться от планов по крипторегулированию

▪ Анализ цен Bitcoin, Ethereum, XRP на 29.09.2021

💵 Капитализация: 1,87 трлн$

📈 Объём торгов 24ч: 91,48 млрд$

🍕 Доля BTC: 42.51%

BTC: 42041$ -0.99%

ETH: 2904.6$ -1.37%

USDT: 1.00$ -0.00%

ADA: 2.10$ -1.30%

BNB: 366.95$ 6.92%

XRP: 0.96$ 2.17%

SOL: 136.82$ 0.95%

USDC: 1.00$ -0.00%

DOT: 27.94$ -0.20%

DOGE: 0.20$ 0.11%

🇷🇺 USD: 72.76 EUR: 84.88

▪ Трейдер прогнозирует рост Ethereum до $20000 и подъём Chainlink

▪ Необходимое для перехода на ETH 2.0 обновление Altair намечено на октябрь

▪ Илона Маска восхитил хомяк мистер Гокс, успешно торгующий Dogecoin

▪ Биткоин достигнет $100000 раньше, чем ожидалось

▪ «Великая стена FUD» стала возможностью для покупки биткоина

▪ «Почта России» запустит блокчейн-сеть для контроля за перемещением посылок

▪ Илон Маск призывает США отказаться от планов по крипторегулированию

▪ Анализ цен Bitcoin, Ethereum, XRP на 29.09.2021

💵 Капитализация: 1,87 трлн$

📈 Объём торгов 24ч: 91,48 млрд$

🍕 Доля BTC: 42.51%

BTC: 42041$ -0.99%

ETH: 2904.6$ -1.37%

USDT: 1.00$ -0.00%

ADA: 2.10$ -1.30%

BNB: 366.95$ 6.92%

XRP: 0.96$ 2.17%

SOL: 136.82$ 0.95%

USDC: 1.00$ -0.00%

DOT: 27.94$ -0.20%

DOGE: 0.20$ 0.11%

🇷🇺 USD: 72.76 EUR: 84.88

Банк Англии сегодня заявил, что собрал пару сторонних рабочих групп, которые будут коллективно вносить свой вклад в реализацию инициатив ЦБ Великобритании, связанных с CBDC (цифровой валютой центрального банка)

В опубликованные списки ЦБ входят известные деятели из финансового мира и платежей, а также несколько компаний, связанных с криптопространством. Конкретные участники Форума взаимодействия и Технологического форума включают PayPal, Monzo, Starling, Checkout.com, ConsenSys, R3, Visa и Mastercard и другие.

Согласно сообщению Банка Англии, целью Форума взаимодействия является «сбор стратегических соображений по политическим соображениям и функциональным требованиям, относящимся к CBDC». И наоборот, Технологический форум «поможет Банку понять технологические проблемы разработки, внедрения и эксплуатации CBDC».

В опубликованные списки ЦБ входят известные деятели из финансового мира и платежей, а также несколько компаний, связанных с криптопространством. Конкретные участники Форума взаимодействия и Технологического форума включают PayPal, Monzo, Starling, Checkout.com, ConsenSys, R3, Visa и Mastercard и другие.

Согласно сообщению Банка Англии, целью Форума взаимодействия является «сбор стратегических соображений по политическим соображениям и функциональным требованиям, относящимся к CBDC». И наоборот, Технологический форум «поможет Банку понять технологические проблемы разработки, внедрения и эксплуатации CBDC».

2021 September 30

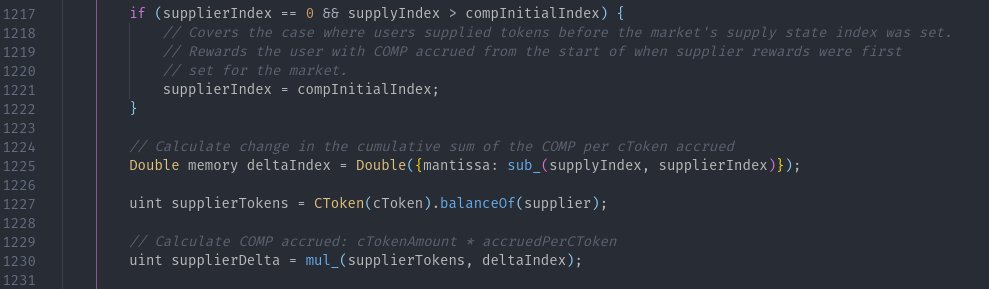

Баг в Compound привел к ошибочному начислению ревордов 240K $COMP

$COMP

Роберт Лешнер уточнил, что баг произошел вследствии принятого предложения от сообщества, содержал в себе ошибку в 1 строке кода, но т к апгрейд протокол требует около недели, 240к монет COMP ($70М) были извлечены эксплоитерами.

Около 40К $COMP ($13M) еще лежат на баг-контракте и будут извлечены далее в ближайшее время.

Согласно твиттер ресерчеру Mudit Gupta:

«Ошибка возникает, когда кто-то предоставляет займ протоколу Compound токены с нулевым вознаграждением от Compound, например cSUSHI и cTUSD.

Функция`supplyIndex` для таких токенов остается равным` compInitialIndex`, что означает, что блок if на L1217 не запускается.

Проверка должна была быть> =, а не>. Поскольку блок if не запускается, «supplierIndex» остается равным 0, а «supplyIndex» равно 1e36. Дельта индексов становится равной 1e36, и протокол выплачивает вознаграждение за индексы 1e36, а не предполагаемое нулевое вознаграждение».

По факту, часть из токенов взята вайтхакером, остальные эксплоитеры имеют KYC c биржами Okex, Huobi и будут идентифицированы.

Код = закон, однако можно предположить и такой вариант: если у инкассаторской машины во время езды выпадет мешок с деньгами на проезжую часть, это является по прежнему собственностью банка, так и здесь в случае с багом эмиссии, продажа одного из эксплоитеров 9 тысяч токенов на Okex и Huobi - была фактом ограбления Compound.

https://twitter.com/Mudit__Gupta/status/1443454935639609345

Дополнение по токенам COMP, украденным из протокола:

- $20M to rawiz.eth (по сообщению - вайт хакер)

- $27M to 0xf4bf (дампит и переместил на другой адрес)

- $9M to 0x2e4a (держит)

- $9M to 0x3af01 (держит)

- $6M to 0xf3f5 (продал все)

https://twitter.com/0xngmi/status/1443442885618278407

$COMP

Роберт Лешнер уточнил, что баг произошел вследствии принятого предложения от сообщества, содержал в себе ошибку в 1 строке кода, но т к апгрейд протокол требует около недели, 240к монет COMP ($70М) были извлечены эксплоитерами.

Около 40К $COMP ($13M) еще лежат на баг-контракте и будут извлечены далее в ближайшее время.

Согласно твиттер ресерчеру Mudit Gupta:

«Ошибка возникает, когда кто-то предоставляет займ протоколу Compound токены с нулевым вознаграждением от Compound, например cSUSHI и cTUSD.

Функция`supplyIndex` для таких токенов остается равным` compInitialIndex`, что означает, что блок if на L1217 не запускается.

Проверка должна была быть> =, а не>. Поскольку блок if не запускается, «supplierIndex» остается равным 0, а «supplyIndex» равно 1e36. Дельта индексов становится равной 1e36, и протокол выплачивает вознаграждение за индексы 1e36, а не предполагаемое нулевое вознаграждение».

По факту, часть из токенов взята вайтхакером, остальные эксплоитеры имеют KYC c биржами Okex, Huobi и будут идентифицированы.

Код = закон, однако можно предположить и такой вариант: если у инкассаторской машины во время езды выпадет мешок с деньгами на проезжую часть, это является по прежнему собственностью банка, так и здесь в случае с багом эмиссии, продажа одного из эксплоитеров 9 тысяч токенов на Okex и Huobi - была фактом ограбления Compound.

https://twitter.com/Mudit__Gupta/status/1443454935639609345

Дополнение по токенам COMP, украденным из протокола:

- $20M to rawiz.eth (по сообщению - вайт хакер)

- $27M to 0xf4bf (дампит и переместил на другой адрес)

- $9M to 0x2e4a (держит)

- $9M to 0x3af01 (держит)

- $6M to 0xf3f5 (продал все)

https://twitter.com/0xngmi/status/1443442885618278407

🤳Хакеры могут осуществлять платежи с заблокированных iPhone с картой VISA

Метод представляет собой активную MitM-атаку воспроизведения и ретрансляции.

В некоторых случаях, например при оплате проезда в общественном транспорте, разблокировка устройства делает процесс оплаты обременительным для пользователя. Apple Pay решила проблему с помощью функции Express Transit, позволяющей совершать транзакцию без разблокировки устройства.

Эксперты также смогли изменить показатели Card Transaction Qualifiers (CTQ), отвечающие за установку лимитов бесконтактных транзакций. В ходе эксперимента исследователи осуществили транзакцию на сумму 1 тыс. фунтов стерлингов с заблокированного iPhone.

https://www.securitylab.ru/news/525136.php

Метод представляет собой активную MitM-атаку воспроизведения и ретрансляции.

В некоторых случаях, например при оплате проезда в общественном транспорте, разблокировка устройства делает процесс оплаты обременительным для пользователя. Apple Pay решила проблему с помощью функции Express Transit, позволяющей совершать транзакцию без разблокировки устройства.

Эксперты также смогли изменить показатели Card Transaction Qualifiers (CTQ), отвечающие за установку лимитов бесконтактных транзакций. В ходе эксперимента исследователи осуществили транзакцию на сумму 1 тыс. фунтов стерлингов с заблокированного iPhone.

https://www.securitylab.ru/news/525136.php

😂 Боюсь спросить, тот же самый блокчейн, на котором "электронное голосование" было? https://blockchair.com/news/russian-post-to-employ-blockchain-technology-in-parcel-tracking--33c6427900

Очень-очень странная новость от Binance

https://www.binance.com/en/blog/421499824684902817/leadership/former-irsci-special-agent-tigran-gambaryan-joins-binance-as-vp-of-global-intelligence-and-investigations

Тигран Гамбарян - это высокоставленный агент IRS (налоговой США), который известен по делу Silk Road. Явно со связями в ФБР. И тут такое назначение в Binance.

Дальше варианты. Либо Гамбарян перешёл на "сторону зла", и будет помогать Binance спасать имидж после скандала с Suex и отмывкой наркоденег с Hydra. Либо он поставлен смотрящим от налоговой и ФБР после длительного регуляторного давления на Binance.

В любом случае, охренеть!

https://www.binance.com/en/blog/421499824684902817/leadership/former-irsci-special-agent-tigran-gambaryan-joins-binance-as-vp-of-global-intelligence-and-investigations

Тигран Гамбарян - это высокоставленный агент IRS (налоговой США), который известен по делу Silk Road. Явно со связями в ФБР. И тут такое назначение в Binance.

Дальше варианты. Либо Гамбарян перешёл на "сторону зла", и будет помогать Binance спасать имидж после скандала с Suex и отмывкой наркоденег с Hydra. Либо он поставлен смотрящим от налоговой и ФБР после длительного регуляторного давления на Binance.

В любом случае, охренеть!

2021 October 01

🌋 В Сальвадоре заработала первая майнинговая ферма на вулканической энергии. Президент республики поделился кадрами объекта в соцсетях и добавил: «Это очень дешёвая, на 100% чистая и возобновляемая энергия».

Напоминаем, что 7 сентября Сальвадор признал Bitcoin национальной валютой наряду с долларом.

@rentv_news

Напоминаем, что 7 сентября Сальвадор признал Bitcoin национальной валютой наряду с долларом.

@rentv_news

Первым на подозрительные транзакции обратил внимание пользователь Twitter под ником napgener. Он заметил, что протокол выплатил около $15 млн в COMP за заимствование небольшого количества токенов USDC, ETH и DAI. В худшем случае из-за уязвимости юзреы протокола могли бы получить активы на $80 млн.

Позднее в ходе другой транзакции пользователь протокола получил около $27 млн в COMP, заплатив $157,77 за газ. Предположительно, ошибка в распределении вознаграждения могла появится после сегодняшнего обновления.

Представители Compound уверяют, что средствам пользователей ничего не угрожает. Несмотря на их уверенность, курс нативной криптовалюты упал почти на 12%.

#крипто #defi

Позднее в ходе другой транзакции пользователь протокола получил около $27 млн в COMP, заплатив $157,77 за газ. Предположительно, ошибка в распределении вознаграждения могла появится после сегодняшнего обновления.

Представители Compound уверяют, что средствам пользователей ничего не угрожает. Несмотря на их уверенность, курс нативной криптовалюты упал почти на 12%.

#крипто #defi

Ну и для тех кто не понял почему в Китае жестко расправились с майнингом и криптой

«Проблемы с электричеством в Китае начались еще летом. В июле власти начали плановые отключения в Пекине и Сиане. Агентство Блумберг со ссылкой на китайскую электросетевую корпорацию тогда сообщало, что перебои возможны в 11 провинциях на востоке и в центре страны - потребление в этих провинциях выросло до рекордных значений. Тогда аналитики связывали это с жаркой летней погодой.

Теперь, с приближением зимы, на севере страны начинает холодать. Министерство энергетики Китая распорядилось, чтобы поставщики угля и газа готовились к зимнему скачку потребления.

Из-за перебоев на прошлой неделе приостановили работу многие заводы, в том числе поставляющие компоненты компаниям Tesla и Apple.»

https://www.bbc.com/russian/news-58685232

«Проблемы с электричеством в Китае начались еще летом. В июле власти начали плановые отключения в Пекине и Сиане. Агентство Блумберг со ссылкой на китайскую электросетевую корпорацию тогда сообщало, что перебои возможны в 11 провинциях на востоке и в центре страны - потребление в этих провинциях выросло до рекордных значений. Тогда аналитики связывали это с жаркой летней погодой.

Теперь, с приближением зимы, на севере страны начинает холодать. Министерство энергетики Китая распорядилось, чтобы поставщики угля и газа готовились к зимнему скачку потребления.

Из-за перебоев на прошлой неделе приостановили работу многие заводы, в том числе поставляющие компоненты компаниям Tesla и Apple.»

https://www.bbc.com/russian/news-58685232