#linux #unix #exploit #обновление

Побольше об OpenSSHOpenSSH отличается относительно малым количеством проблем безопасности, особенно критических. И похоже как следствие - частой встречаемостью устаревших версий, а также очень устаревших версий. Если риск раскрытия имени пользователя не мотивирует на обновление, интересно заглянуть на пару лет в прошлое и посмотреть, чем еще опасны старые версии OpenSSH:

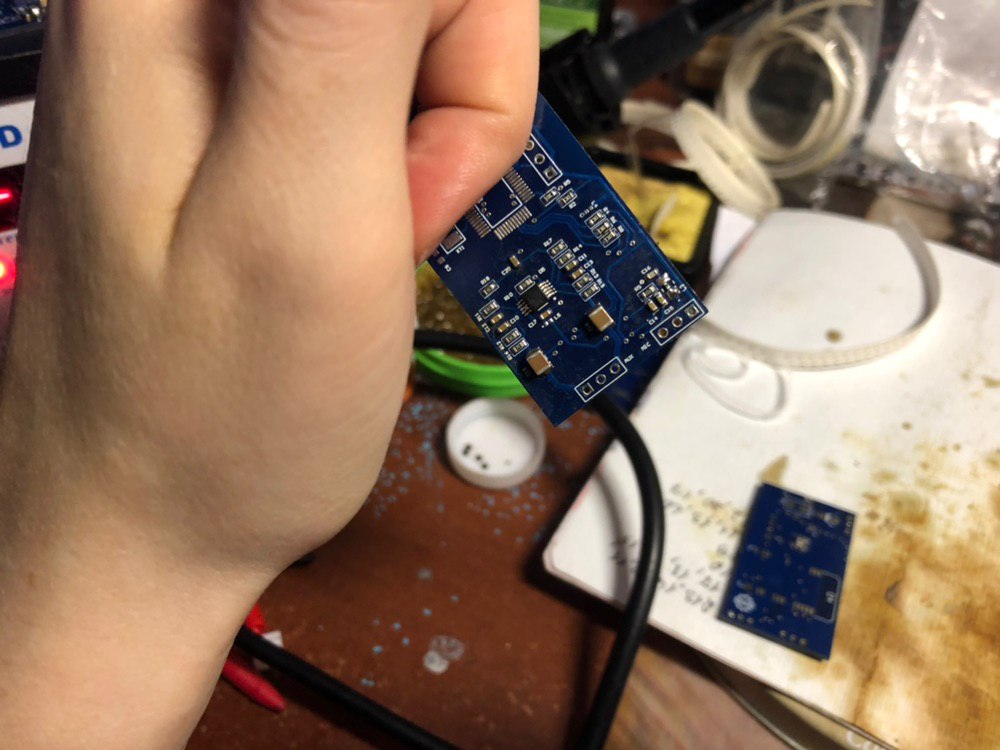

CVE-2016-10009 - до версии 7.4 - возможность исполнения кода сервером OpenSSH на КЛИЕНТЕ через подключение произвольной библиотеки (якобы провайдера PKCS11), если у инициатора безобразия есть возможность загрузить желаемую библиотеку на сторону клиента. Пример эксплуатации:

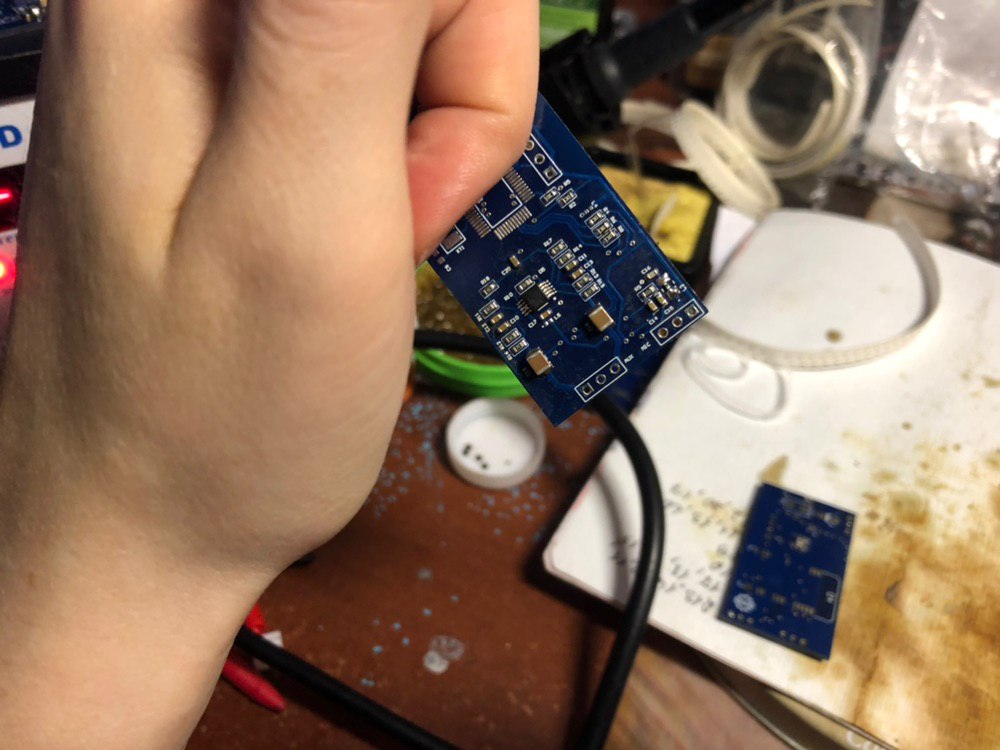

https://www.exploit-db.com/exploits/40963/CVE-2016-10010 - до версии 7.4 - возможность повышения привилегий до рута через подключение к сокетам домена Unix, если отключено UsePrivilegeSeparation. Эксплойт:

https://github.com/offensive-security/exploit-database-bin-sploits/raw/master/bin-sploits/40962.zipА еще в версии 7.4 отключили поддержку версии 1 SSH и шифров Blowfish, RC4 и 3DES-CBC и RSA-ключей короче 1024 бит.

CVE-2016-6210 - до версии 7.3 - еще одна утечка информации о том, существует ли заданный пользователь. Через разницу во времени проверки хешей BLOWFISH и SHA256/SHA512. Скрипт:

https://www.exploit-db.com/exploits/40136/CVE-2016-6515 - до версии 7.3 - это просто DoS:

https://www.exploit-db.com/exploits/40888/CVE-2015-6565 - в версиях 6.8 и 6.9 - повышение привилегий через общедоступные на запись файлы устройств PTY. Эксплойт:

https://www.exploit-db.com/exploits/45280/