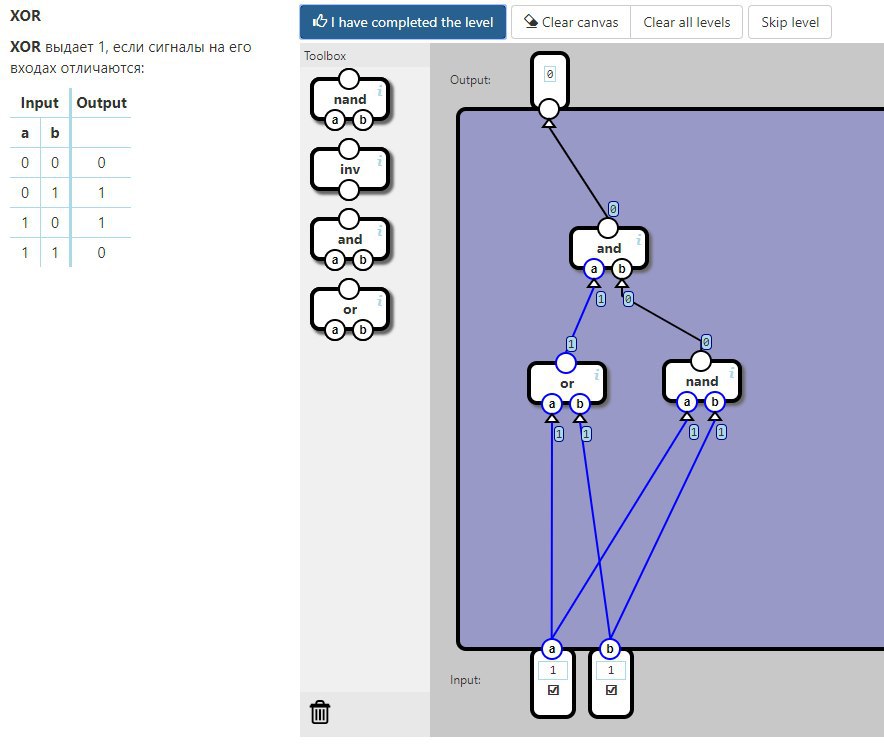

Это для решения тасочек

Это вики по командам

https://github.com/volatilityfoundation/volatility/wiki/Command-volatility -f c.dmp imageinfo - поиск профиля для дальнейшей работы с дампом памяти

volatility -f c.dmp --profile=Win7SP1x86_23418 envars - environment variables это для поиска названия хоста и прочей дичи

$ ./vol.py -f c.dmp --profile=Win7SP1x86 hivelist - это мы ищем хеши от паролей юзверей

0x9aad6148 0x131af148 \SystemRoot\System32\Config\SAM

0x8b21c008 0x039ef008 \REGISTRY\MACHINE\SYSTEM

- это где они могут лежать

volatility -f c.dmp --profile=Win7SP1x86_23418 hashdump -y 0x8b21c008 -s 0x9aad6148 > hashes.txt

- это мы оттуда выписываем хеши

https://hashkiller.co.uk/Cracker/NTLM - это ищем пароли по хешам