M

Size: a a a

2021 April 22

надежность уровень космос

Z

)))

Z

хоть убей

все равно не выходят в онлайн хосты

если указать только их в качестве адрес листа

все равно не выходят в онлайн хосты

если указать только их в качестве адрес листа

KC

w

pfsense, opnsense же

w

или микрот

w

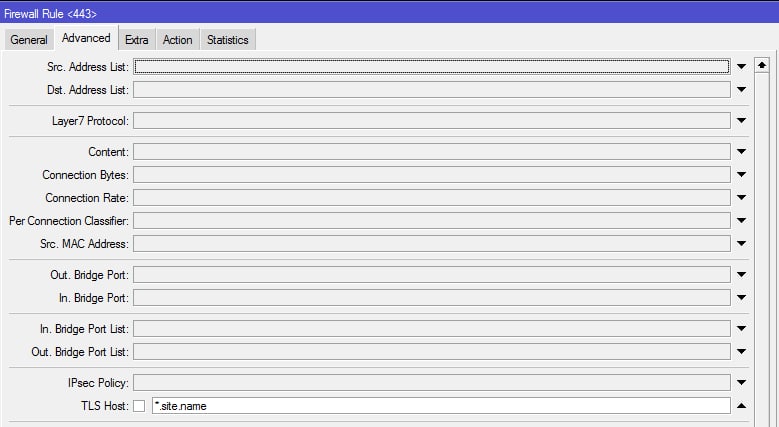

в микроте создается правило

w

Комменатрий отсюда

https://netflow.by/blog/inet-setup/1608-blokirovka-sajta-vk-com-na-mikrotik-ne-nagruzhayushchaya-protsessor

Поскольку пользователи социальных сетей используют соединения HTTPS, которые выхватить гораздо сложнее, то необходимо использовать новую фичу RouterOS - TLS-Host (TLS Traffic), которая поддерживает параметр "GLOB-Style-pattern". Применение правила блокировки, которое не будет загружать процессор, будет очень простым:

/ip firewall filter

add chain=forward dst-port=443 protocol=tcp tls-host=*.facebook.com action=reject

add chain=forward dst-port=443 protocol=tcp tls-host=*.youtube.com action=reject

Но это правило будет работать только для первых 10 пакетов из 2килобайт, которые будут промаркированы, хоть и запрещены.

Но соединение для остальных пакетов запрещаться не будет, и если мы будем применять привычное для нас правило для “fasttrack-connection”,

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related

add chain=forward action=accept connectionstate=established,related

то весь поток, начиная с 10 000 байт будет проходить через него.

И мы используем иной вид правила для “fasttrack-connection”

/ip firewall filter

add chain=forward action=fasttrack-connection connection-bytes=10000-0

add chain=forward action=accept connection-bytes=10000-0

Суть в том, что первые 10k трафика идут через файерволл, а уж потом, если правила запрета для данной цепи не применяются, то после 10 000 байт коннект проходит через фасттрак.

Таким образом, мы и трафик просматриваем и ускоряем фильтрованный коннект.

https://netflow.by/blog/inet-setup/1608-blokirovka-sajta-vk-com-na-mikrotik-ne-nagruzhayushchaya-protsessor

Поскольку пользователи социальных сетей используют соединения HTTPS, которые выхватить гораздо сложнее, то необходимо использовать новую фичу RouterOS - TLS-Host (TLS Traffic), которая поддерживает параметр "GLOB-Style-pattern". Применение правила блокировки, которое не будет загружать процессор, будет очень простым:

/ip firewall filter

add chain=forward dst-port=443 protocol=tcp tls-host=*.facebook.com action=reject

add chain=forward dst-port=443 protocol=tcp tls-host=*.youtube.com action=reject

Но это правило будет работать только для первых 10 пакетов из 2килобайт, которые будут промаркированы, хоть и запрещены.

Но соединение для остальных пакетов запрещаться не будет, и если мы будем применять привычное для нас правило для “fasttrack-connection”,

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related

add chain=forward action=accept connectionstate=established,related

то весь поток, начиная с 10 000 байт будет проходить через него.

И мы используем иной вид правила для “fasttrack-connection”

/ip firewall filter

add chain=forward action=fasttrack-connection connection-bytes=10000-0

add chain=forward action=accept connection-bytes=10000-0

Суть в том, что первые 10k трафика идут через файерволл, а уж потом, если правила запрета для данной цепи не применяются, то после 10 000 байт коннект проходит через фасттрак.

Таким образом, мы и трафик просматриваем и ускоряем фильтрованный коннект.

А

P.S. Есть один недостаток: Блокировку можно обойти подключившись к сайту через внешний прокси сервер.

w

никто и не говорит, что это панацея

w

тогда работайте ТОЛЬКО по белому списку

w

а есть еще DOH

А

я бы микротик блокнул бы порты впн

А

что бы луди не могли конектаватся по впн

w

и sstp и ovpn на 443\TCP ))

А

не правилно сказал?

w

выход в таком случае - работа ТОЛЬКО по белому списку

w

впн можно повесить на 443-й порт

KC

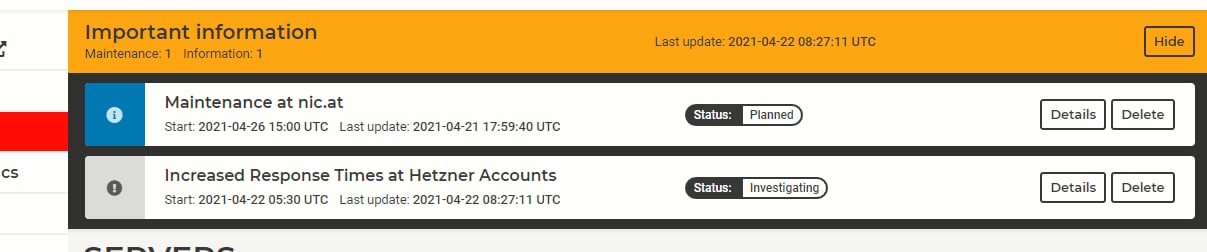

кайф, у хетнцера сегодня веб консоль тупит жесть