DB

Size: a a a

2020 November 15

И как поняли, что trustd отвечает за эти запросы?

DB

Да и запросы можно посмотреть через Fiddler, например

DA

В общем бихенс хорошо работает в сафари, все остальные сайты в яндекс браузере, кроме бихенса и фейсбука, фейсбук прекрасно работает в мозилле. МДА -_-

Помогла оптимизация изображений.

A

А давайте ненадолго отвлечёмся от выборов в США и немного поговорим про Apple, уж если так неймётся, то в крайнем случае можете позвонить Пескову, чтобы узнать результаты заранее.

На современных версиях macOS ваше взаимодействие с компьютером выходит на новый уровень - вся ваша активность логируется и передаётся на хранение Apple через посредника. Операционная система отправляет производителю хэш каждой программы, которую вы запускаете. Всё это происходит совершенно незаметно, но стоит серверам Apple немного зависнуть, и ваши программы просто перестанут запускаться, так как не смогут пройти верификацию. Ну а так как всё это передаётся через интернет, то компания также получает ваш IP-адрес и время запроса. IP-адрес же позволяет определить ваш город и провайдера.

Apple, да и вообще кто угодно, могут вычислить эти хэши для любой программы в App Store - Creative Cloud, Tor Browser, различных приложений для взлома или реверс-инжиниринга. Apple знает, когда вы находитесь дома или на работе. Какие приложение открываете и как часто вы это делаете. Знают, что вы включили Premiere у друга дома или Tor Browser в гостиничном номере другого города.

Ну и что? А вот что:

1. OCSP запросы не шифруются. Любой, имеющий доступ к сети, включая вашего провайдера, или любителя прослушивать кабеля, видит всю передаваемую информацию.

2. Все эти запросы проходят через компанию-посредника Akamai.

3. С октября 2012 года Apple является партнером в программе шпионажа PRISM американского военного разведывательного сообщества, которая предоставляет федеральной полиции и вооруженным силам США беспрепятственный доступ к этим данным без ордера, по запросу. В первой половине 2019 года они получили к ним доступ более 18000 раз, а во второй половине 2019 года - еще 17500 раз.

Все эти данные способны рассказать многое о вашей жизни и привычках, их достаточно, чтобы определить ваши паттерны поведения и передвижения. Для некоторых людей это представляет физическую угрозу.

До недавнего времени подобную телеметрию можно было обойти с помощью специальной программы Little Snitch, которая позволяла запретить компьютеру “общаться” с Apple, давая возможность пользователю одобрять каждое отдельное подключение. Но начиная с версии macOS 11.0 - Big Sur, обновлённый API не даёт Little Snitch работать как раньше, налагая запрет на взаимодействие с процессами на уровне операционной системы.

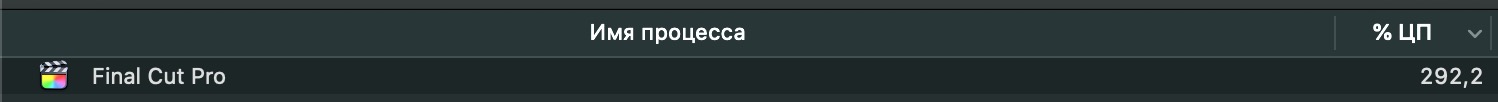

Ещё одна новая особенность - приложения от Apple научились обходить пользовательские VPN, продолжая действовать так, как им вздумается. Так, например, CommCenter, который отвечает за телефонные звонки с вашего Mac, и Maps будут насильно обходить ваш фаерволл и VPN, потенциально компрометируя ваши звонки и запланированные маршруты. Демон trustd, отвечающий за эти запросы, находится в специальном списке ContentFilterExclusionList, а это означает, что он не может быть заблокирован пользовательским фаерволлом или VPN.

Теперь ваш компьютер обслуживает удаленного хозяина, который решил, что имеет право шпионить за вами. И вы не можете это отключить.

Какие ещё опасности может представлять эта передача данных? Давайте не будем думать о том, что Apple может с помощью этих онлайн-проверок сертификатов предотвратить запуск любого приложения, которое они (или правительство) требуют подвергнуть цензуре.

Ещё подробнее тут: https://sneak.berlin/20201112/your-computer-isnt-yours/

https://vk.com/wall-50177168_1041080

На современных версиях macOS ваше взаимодействие с компьютером выходит на новый уровень - вся ваша активность логируется и передаётся на хранение Apple через посредника. Операционная система отправляет производителю хэш каждой программы, которую вы запускаете. Всё это происходит совершенно незаметно, но стоит серверам Apple немного зависнуть, и ваши программы просто перестанут запускаться, так как не смогут пройти верификацию. Ну а так как всё это передаётся через интернет, то компания также получает ваш IP-адрес и время запроса. IP-адрес же позволяет определить ваш город и провайдера.

Apple, да и вообще кто угодно, могут вычислить эти хэши для любой программы в App Store - Creative Cloud, Tor Browser, различных приложений для взлома или реверс-инжиниринга. Apple знает, когда вы находитесь дома или на работе. Какие приложение открываете и как часто вы это делаете. Знают, что вы включили Premiere у друга дома или Tor Browser в гостиничном номере другого города.

Ну и что? А вот что:

1. OCSP запросы не шифруются. Любой, имеющий доступ к сети, включая вашего провайдера, или любителя прослушивать кабеля, видит всю передаваемую информацию.

2. Все эти запросы проходят через компанию-посредника Akamai.

3. С октября 2012 года Apple является партнером в программе шпионажа PRISM американского военного разведывательного сообщества, которая предоставляет федеральной полиции и вооруженным силам США беспрепятственный доступ к этим данным без ордера, по запросу. В первой половине 2019 года они получили к ним доступ более 18000 раз, а во второй половине 2019 года - еще 17500 раз.

Все эти данные способны рассказать многое о вашей жизни и привычках, их достаточно, чтобы определить ваши паттерны поведения и передвижения. Для некоторых людей это представляет физическую угрозу.

До недавнего времени подобную телеметрию можно было обойти с помощью специальной программы Little Snitch, которая позволяла запретить компьютеру “общаться” с Apple, давая возможность пользователю одобрять каждое отдельное подключение. Но начиная с версии macOS 11.0 - Big Sur, обновлённый API не даёт Little Snitch работать как раньше, налагая запрет на взаимодействие с процессами на уровне операционной системы.

Ещё одна новая особенность - приложения от Apple научились обходить пользовательские VPN, продолжая действовать так, как им вздумается. Так, например, CommCenter, который отвечает за телефонные звонки с вашего Mac, и Maps будут насильно обходить ваш фаерволл и VPN, потенциально компрометируя ваши звонки и запланированные маршруты. Демон trustd, отвечающий за эти запросы, находится в специальном списке ContentFilterExclusionList, а это означает, что он не может быть заблокирован пользовательским фаерволлом или VPN.

Теперь ваш компьютер обслуживает удаленного хозяина, который решил, что имеет право шпионить за вами. И вы не можете это отключить.

Какие ещё опасности может представлять эта передача данных? Давайте не будем думать о том, что Apple может с помощью этих онлайн-проверок сертификатов предотвратить запуск любого приложения, которое они (или правительство) требуют подвергнуть цензуре.

Ещё подробнее тут: https://sneak.berlin/20201112/your-computer-isnt-yours/

https://vk.com/wall-50177168_1041080

Полный бред

an

И как поняли, что trustd отвечает за эти запросы?

an

но вообще да, видимо не каждый раз

TL;DR

— No, macOS does not send Apple a hash of your apps each time you run them.

— You should be aware that macOS might transmit some opaque information about the developer certificate of the apps you run. This information is sent out in clear text on your network.

— You shouldn’t probably block ocsp.apple.com with Little Snitch or in your hosts file.

TL;DR

— No, macOS does not send Apple a hash of your apps each time you run them.

— You should be aware that macOS might transmit some opaque information about the developer certificate of the apps you run. This information is sent out in clear text on your network.

— You shouldn’t probably block ocsp.apple.com with Little Snitch or in your hosts file.

Р

А давайте ненадолго отвлечёмся от выборов в США и немного поговорим про Apple, уж если так неймётся, то в крайнем случае можете позвонить Пескову, чтобы узнать результаты заранее.

На современных версиях macOS ваше взаимодействие с компьютером выходит на новый уровень - вся ваша активность логируется и передаётся на хранение Apple через посредника. Операционная система отправляет производителю хэш каждой программы, которую вы запускаете. Всё это происходит совершенно незаметно, но стоит серверам Apple немного зависнуть, и ваши программы просто перестанут запускаться, так как не смогут пройти верификацию. Ну а так как всё это передаётся через интернет, то компания также получает ваш IP-адрес и время запроса. IP-адрес же позволяет определить ваш город и провайдера.

Apple, да и вообще кто угодно, могут вычислить эти хэши для любой программы в App Store - Creative Cloud, Tor Browser, различных приложений для взлома или реверс-инжиниринга. Apple знает, когда вы находитесь дома или на работе. Какие приложение открываете и как часто вы это делаете. Знают, что вы включили Premiere у друга дома или Tor Browser в гостиничном номере другого города.

Ну и что? А вот что:

1. OCSP запросы не шифруются. Любой, имеющий доступ к сети, включая вашего провайдера, или любителя прослушивать кабеля, видит всю передаваемую информацию.

2. Все эти запросы проходят через компанию-посредника Akamai.

3. С октября 2012 года Apple является партнером в программе шпионажа PRISM американского военного разведывательного сообщества, которая предоставляет федеральной полиции и вооруженным силам США беспрепятственный доступ к этим данным без ордера, по запросу. В первой половине 2019 года они получили к ним доступ более 18000 раз, а во второй половине 2019 года - еще 17500 раз.

Все эти данные способны рассказать многое о вашей жизни и привычках, их достаточно, чтобы определить ваши паттерны поведения и передвижения. Для некоторых людей это представляет физическую угрозу.

До недавнего времени подобную телеметрию можно было обойти с помощью специальной программы Little Snitch, которая позволяла запретить компьютеру “общаться” с Apple, давая возможность пользователю одобрять каждое отдельное подключение. Но начиная с версии macOS 11.0 - Big Sur, обновлённый API не даёт Little Snitch работать как раньше, налагая запрет на взаимодействие с процессами на уровне операционной системы.

Ещё одна новая особенность - приложения от Apple научились обходить пользовательские VPN, продолжая действовать так, как им вздумается. Так, например, CommCenter, который отвечает за телефонные звонки с вашего Mac, и Maps будут насильно обходить ваш фаерволл и VPN, потенциально компрометируя ваши звонки и запланированные маршруты. Демон trustd, отвечающий за эти запросы, находится в специальном списке ContentFilterExclusionList, а это означает, что он не может быть заблокирован пользовательским фаерволлом или VPN.

Теперь ваш компьютер обслуживает удаленного хозяина, который решил, что имеет право шпионить за вами. И вы не можете это отключить.

Какие ещё опасности может представлять эта передача данных? Давайте не будем думать о том, что Apple может с помощью этих онлайн-проверок сертификатов предотвратить запуск любого приложения, которое они (или правительство) требуют подвергнуть цензуре.

Ещё подробнее тут: https://sneak.berlin/20201112/your-computer-isnt-yours/

https://vk.com/wall-50177168_1041080

На современных версиях macOS ваше взаимодействие с компьютером выходит на новый уровень - вся ваша активность логируется и передаётся на хранение Apple через посредника. Операционная система отправляет производителю хэш каждой программы, которую вы запускаете. Всё это происходит совершенно незаметно, но стоит серверам Apple немного зависнуть, и ваши программы просто перестанут запускаться, так как не смогут пройти верификацию. Ну а так как всё это передаётся через интернет, то компания также получает ваш IP-адрес и время запроса. IP-адрес же позволяет определить ваш город и провайдера.

Apple, да и вообще кто угодно, могут вычислить эти хэши для любой программы в App Store - Creative Cloud, Tor Browser, различных приложений для взлома или реверс-инжиниринга. Apple знает, когда вы находитесь дома или на работе. Какие приложение открываете и как часто вы это делаете. Знают, что вы включили Premiere у друга дома или Tor Browser в гостиничном номере другого города.

Ну и что? А вот что:

1. OCSP запросы не шифруются. Любой, имеющий доступ к сети, включая вашего провайдера, или любителя прослушивать кабеля, видит всю передаваемую информацию.

2. Все эти запросы проходят через компанию-посредника Akamai.

3. С октября 2012 года Apple является партнером в программе шпионажа PRISM американского военного разведывательного сообщества, которая предоставляет федеральной полиции и вооруженным силам США беспрепятственный доступ к этим данным без ордера, по запросу. В первой половине 2019 года они получили к ним доступ более 18000 раз, а во второй половине 2019 года - еще 17500 раз.

Все эти данные способны рассказать многое о вашей жизни и привычках, их достаточно, чтобы определить ваши паттерны поведения и передвижения. Для некоторых людей это представляет физическую угрозу.

До недавнего времени подобную телеметрию можно было обойти с помощью специальной программы Little Snitch, которая позволяла запретить компьютеру “общаться” с Apple, давая возможность пользователю одобрять каждое отдельное подключение. Но начиная с версии macOS 11.0 - Big Sur, обновлённый API не даёт Little Snitch работать как раньше, налагая запрет на взаимодействие с процессами на уровне операционной системы.

Ещё одна новая особенность - приложения от Apple научились обходить пользовательские VPN, продолжая действовать так, как им вздумается. Так, например, CommCenter, который отвечает за телефонные звонки с вашего Mac, и Maps будут насильно обходить ваш фаерволл и VPN, потенциально компрометируя ваши звонки и запланированные маршруты. Демон trustd, отвечающий за эти запросы, находится в специальном списке ContentFilterExclusionList, а это означает, что он не может быть заблокирован пользовательским фаерволлом или VPN.

Теперь ваш компьютер обслуживает удаленного хозяина, который решил, что имеет право шпионить за вами. И вы не можете это отключить.

Какие ещё опасности может представлять эта передача данных? Давайте не будем думать о том, что Apple может с помощью этих онлайн-проверок сертификатов предотвратить запуск любого приложения, которое они (или правительство) требуют подвергнуть цензуре.

Ещё подробнее тут: https://sneak.berlin/20201112/your-computer-isnt-yours/

https://vk.com/wall-50177168_1041080

охренеть, телеметрия шинды это цветочки... да блин даже не верится.

2020 November 16

ᴋ🚀

Помогла оптимизация изображений.

Как включить?

D

А давайте ненадолго отвлечёмся от выборов в США и немного поговорим про Apple, уж если так неймётся, то в крайнем случае можете позвонить Пескову, чтобы узнать результаты заранее.

На современных версиях macOS ваше взаимодействие с компьютером выходит на новый уровень - вся ваша активность логируется и передаётся на хранение Apple через посредника. Операционная система отправляет производителю хэш каждой программы, которую вы запускаете. Всё это происходит совершенно незаметно, но стоит серверам Apple немного зависнуть, и ваши программы просто перестанут запускаться, так как не смогут пройти верификацию. Ну а так как всё это передаётся через интернет, то компания также получает ваш IP-адрес и время запроса. IP-адрес же позволяет определить ваш город и провайдера.

Apple, да и вообще кто угодно, могут вычислить эти хэши для любой программы в App Store - Creative Cloud, Tor Browser, различных приложений для взлома или реверс-инжиниринга. Apple знает, когда вы находитесь дома или на работе. Какие приложение открываете и как часто вы это делаете. Знают, что вы включили Premiere у друга дома или Tor Browser в гостиничном номере другого города.

Ну и что? А вот что:

1. OCSP запросы не шифруются. Любой, имеющий доступ к сети, включая вашего провайдера, или любителя прослушивать кабеля, видит всю передаваемую информацию.

2. Все эти запросы проходят через компанию-посредника Akamai.

3. С октября 2012 года Apple является партнером в программе шпионажа PRISM американского военного разведывательного сообщества, которая предоставляет федеральной полиции и вооруженным силам США беспрепятственный доступ к этим данным без ордера, по запросу. В первой половине 2019 года они получили к ним доступ более 18000 раз, а во второй половине 2019 года - еще 17500 раз.

Все эти данные способны рассказать многое о вашей жизни и привычках, их достаточно, чтобы определить ваши паттерны поведения и передвижения. Для некоторых людей это представляет физическую угрозу.

До недавнего времени подобную телеметрию можно было обойти с помощью специальной программы Little Snitch, которая позволяла запретить компьютеру “общаться” с Apple, давая возможность пользователю одобрять каждое отдельное подключение. Но начиная с версии macOS 11.0 - Big Sur, обновлённый API не даёт Little Snitch работать как раньше, налагая запрет на взаимодействие с процессами на уровне операционной системы.

Ещё одна новая особенность - приложения от Apple научились обходить пользовательские VPN, продолжая действовать так, как им вздумается. Так, например, CommCenter, который отвечает за телефонные звонки с вашего Mac, и Maps будут насильно обходить ваш фаерволл и VPN, потенциально компрометируя ваши звонки и запланированные маршруты. Демон trustd, отвечающий за эти запросы, находится в специальном списке ContentFilterExclusionList, а это означает, что он не может быть заблокирован пользовательским фаерволлом или VPN.

Теперь ваш компьютер обслуживает удаленного хозяина, который решил, что имеет право шпионить за вами. И вы не можете это отключить.

Какие ещё опасности может представлять эта передача данных? Давайте не будем думать о том, что Apple может с помощью этих онлайн-проверок сертификатов предотвратить запуск любого приложения, которое они (или правительство) требуют подвергнуть цензуре.

Ещё подробнее тут: https://sneak.berlin/20201112/your-computer-isnt-yours/

https://vk.com/wall-50177168_1041080

На современных версиях macOS ваше взаимодействие с компьютером выходит на новый уровень - вся ваша активность логируется и передаётся на хранение Apple через посредника. Операционная система отправляет производителю хэш каждой программы, которую вы запускаете. Всё это происходит совершенно незаметно, но стоит серверам Apple немного зависнуть, и ваши программы просто перестанут запускаться, так как не смогут пройти верификацию. Ну а так как всё это передаётся через интернет, то компания также получает ваш IP-адрес и время запроса. IP-адрес же позволяет определить ваш город и провайдера.

Apple, да и вообще кто угодно, могут вычислить эти хэши для любой программы в App Store - Creative Cloud, Tor Browser, различных приложений для взлома или реверс-инжиниринга. Apple знает, когда вы находитесь дома или на работе. Какие приложение открываете и как часто вы это делаете. Знают, что вы включили Premiere у друга дома или Tor Browser в гостиничном номере другого города.

Ну и что? А вот что:

1. OCSP запросы не шифруются. Любой, имеющий доступ к сети, включая вашего провайдера, или любителя прослушивать кабеля, видит всю передаваемую информацию.

2. Все эти запросы проходят через компанию-посредника Akamai.

3. С октября 2012 года Apple является партнером в программе шпионажа PRISM американского военного разведывательного сообщества, которая предоставляет федеральной полиции и вооруженным силам США беспрепятственный доступ к этим данным без ордера, по запросу. В первой половине 2019 года они получили к ним доступ более 18000 раз, а во второй половине 2019 года - еще 17500 раз.

Все эти данные способны рассказать многое о вашей жизни и привычках, их достаточно, чтобы определить ваши паттерны поведения и передвижения. Для некоторых людей это представляет физическую угрозу.

До недавнего времени подобную телеметрию можно было обойти с помощью специальной программы Little Snitch, которая позволяла запретить компьютеру “общаться” с Apple, давая возможность пользователю одобрять каждое отдельное подключение. Но начиная с версии macOS 11.0 - Big Sur, обновлённый API не даёт Little Snitch работать как раньше, налагая запрет на взаимодействие с процессами на уровне операционной системы.

Ещё одна новая особенность - приложения от Apple научились обходить пользовательские VPN, продолжая действовать так, как им вздумается. Так, например, CommCenter, который отвечает за телефонные звонки с вашего Mac, и Maps будут насильно обходить ваш фаерволл и VPN, потенциально компрометируя ваши звонки и запланированные маршруты. Демон trustd, отвечающий за эти запросы, находится в специальном списке ContentFilterExclusionList, а это означает, что он не может быть заблокирован пользовательским фаерволлом или VPN.

Теперь ваш компьютер обслуживает удаленного хозяина, который решил, что имеет право шпионить за вами. И вы не можете это отключить.

Какие ещё опасности может представлять эта передача данных? Давайте не будем думать о том, что Apple может с помощью этих онлайн-проверок сертификатов предотвратить запуск любого приложения, которое они (или правительство) требуют подвергнуть цензуре.

Ещё подробнее тут: https://sneak.berlin/20201112/your-computer-isnt-yours/

https://vk.com/wall-50177168_1041080

Ураа! Новая теория заговора.

M

Ураа! Новая теория заговора.

Та ладно, на местном радиорынке ваши данные купит какой-нить василий, а второй василий вас за углом пырнёт и всё)

DA

ᴋɪʀɪʟʟ 🚀

Как включить?

в яндекс браузере в системных настройках, в остальных - расширения. Завтра уточню какие

ᴋ🚀

в яндекс браузере в системных настройках, в остальных - расширения. Завтра уточню какие

Ааа, я думал ты про сафари

ᴋ🚀

ᴋ🚀

што?)

𝕬

V

Ребят, где лучше покупать айфон, в Болгарии или Украине? Мб есть какие-то по сервису особенности

D

Ребят, где лучше покупать айфон, в Болгарии или Украине? Мб есть какие-то по сервису особенности

На Украине не официального сервиса Эппл, так что никакой разницы.

𝕬

На Украине не официального сервиса Эппл, так что никакой разницы.

Почему все русские говорят "На Украине"?🤔