А

Size: a a a

2020 May 12

разрешаешь то что нужно, а в конце запретить все инпут и форвард

А дефалтный конфиг делает не так?

А

но лучше сперва теорию почитать, а то точно ресет придется делать

ЖЖ

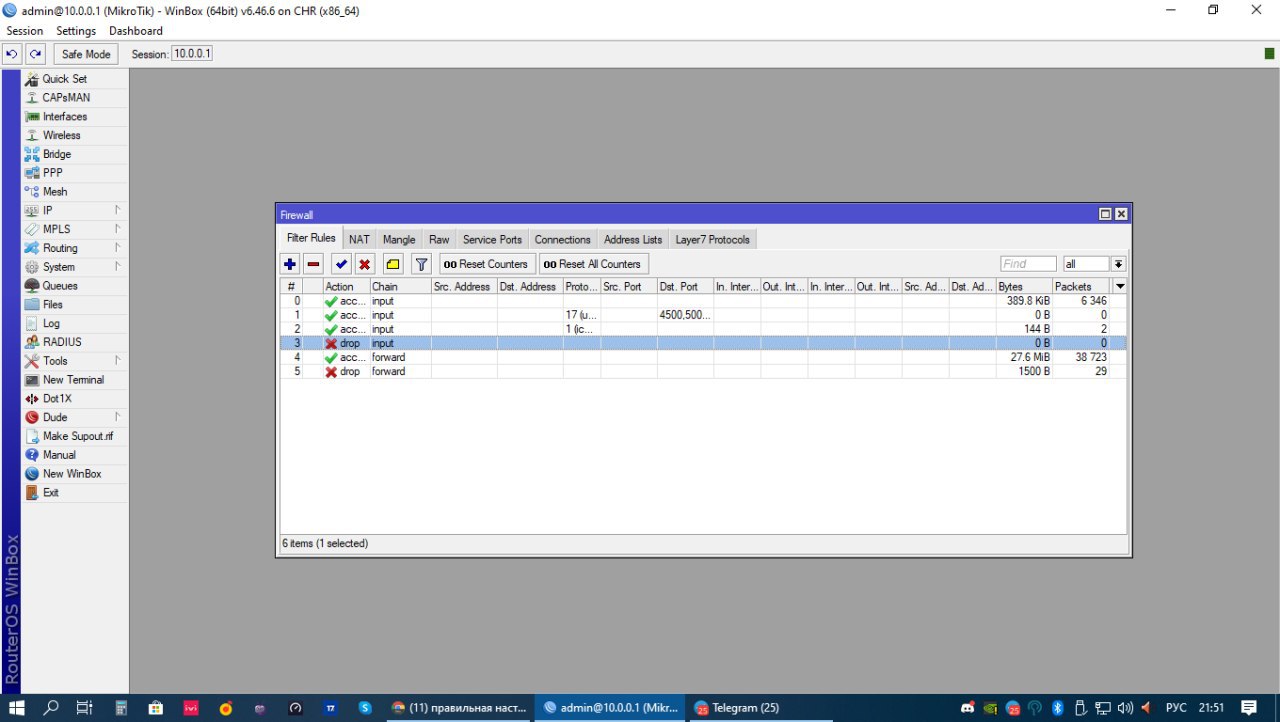

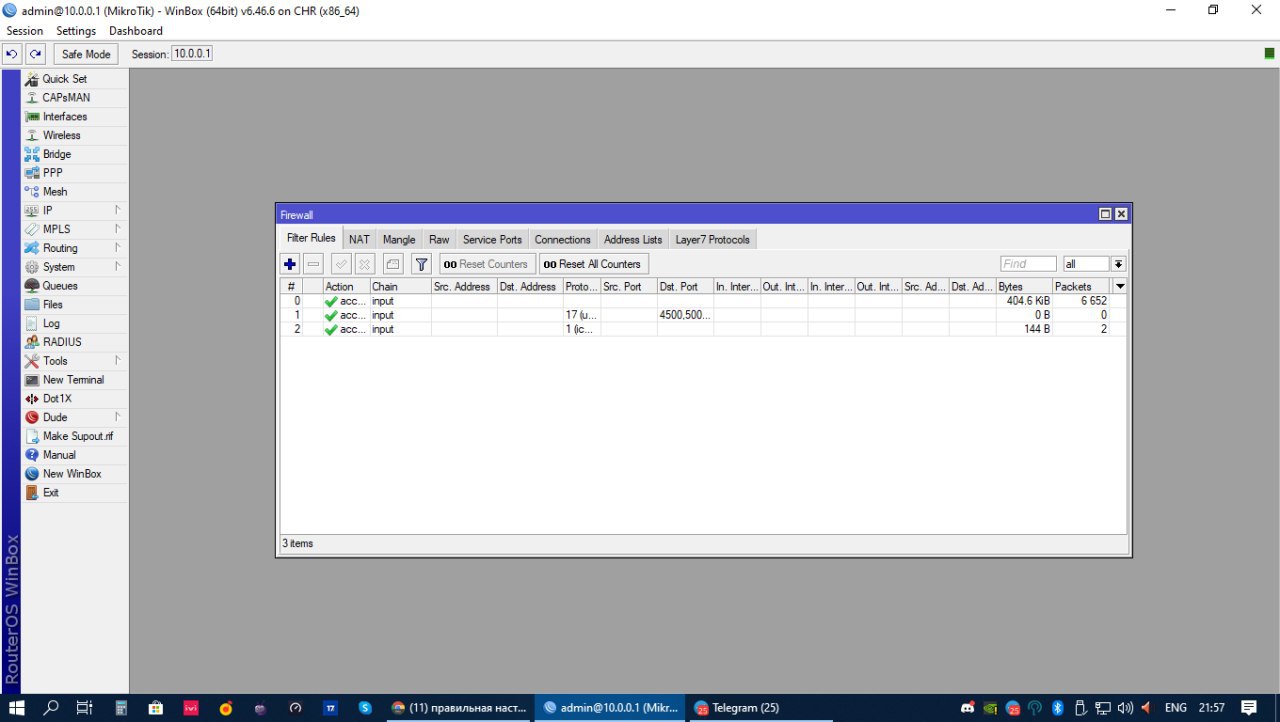

Вот так норм? Правило 1 estableshed related. Правила 2 разрешает порты vpn. Правило 3 разрешает пинг.

ЖЖ

Норм?

E

Добрый день, столкнулся с проблемой настройки site-to-site ipsec vpn. На стороне 1.1.1.1 шлюз sonicwall и подсети 192.168.10.0/24, 192.168.77.0/24

На стороне 2.2.2.2 mikrotik с подсетями 192.168.0.0/24, 192.168.2.0/24, 192.168.4.0/24

Ранее на стороне 2.2.2.2 был тоже sonicwall и одним тунелем эти подсети без проблем были доступны на обоих концах. При переходе на микротик поднимается тунель и доступна только одна подсеть (1я в списке policy), включаю по очереди другие policy и в логе появляется ошибка failed to pre-proccess ph2 packet.Подскажите где ошибка зарылась. Ниже конфиг:

/ip ipsec profile

add dh-group=modp1024 enc-algorithm=3des lifetime=8h name=sts_profile nat-traversal=no

/ip ipsec peer

add address=1.1.1.1/32 local-address=2.2.2.2 name=sts profile=sts_profile

/ip ipsec proposal

add enc-algorithms=3des lifetime=8h name=sts_prop

/ip ipsec identity

add peer=sts secret=secret

/ip ipsec policy

set 0 disabled=yes

add dst-address=192.168.10.0/24 level=unique peer=sts proposal=sts_prop sa-dst-address=1.1.1.1 sa-src-address=2.2.2.2 src-address=192.168.4.0/24 tunnel=yes

add dst-address=192.168.10.0/24 level=unique peer=sts proposal=sts_prop sa-dst-address=1.1.1.1 sa-src-address=2.2.2.2 src-address=192.168.2.0/24 tunnel=yes

add dst-address=192.168.10.0/24 level=unique peer=sts proposal=sts_prop sa-dst-address=1.1.1.1 sa-src-address=2.2.2.2 src-address=192.168.0.0/24 tunnel=yes

add dst-address=192.168.77.0/24 level=unique peer=sts proposal=sts_prop sa-dst-address=1.1.1.1 sa-src-address=2.2.2.2 src-address=192.168.0.0/24 tunnel=yes

add dst-address=192.168.77.0/24 level=unique peer=sts proposal=sts_prop sa-dst-address=1.1.1.1 sa-src-address=2.2.2.2 src-address=192.168.4.0/24 tunnel=yes

add dst-address=192.168.77.0/24 level=unique peer=sts proposal=sts_prop sa-dst-address=1.1.1.1 sa-src-address=2.2.2.2 src-address=192.168.2.0/24 tunnel=yes

На стороне 2.2.2.2 mikrotik с подсетями 192.168.0.0/24, 192.168.2.0/24, 192.168.4.0/24

Ранее на стороне 2.2.2.2 был тоже sonicwall и одним тунелем эти подсети без проблем были доступны на обоих концах. При переходе на микротик поднимается тунель и доступна только одна подсеть (1я в списке policy), включаю по очереди другие policy и в логе появляется ошибка failed to pre-proccess ph2 packet.Подскажите где ошибка зарылась. Ниже конфиг:

/ip ipsec profile

add dh-group=modp1024 enc-algorithm=3des lifetime=8h name=sts_profile nat-traversal=no

/ip ipsec peer

add address=1.1.1.1/32 local-address=2.2.2.2 name=sts profile=sts_profile

/ip ipsec proposal

add enc-algorithms=3des lifetime=8h name=sts_prop

/ip ipsec identity

add peer=sts secret=secret

/ip ipsec policy

set 0 disabled=yes

add dst-address=192.168.10.0/24 level=unique peer=sts proposal=sts_prop sa-dst-address=1.1.1.1 sa-src-address=2.2.2.2 src-address=192.168.4.0/24 tunnel=yes

add dst-address=192.168.10.0/24 level=unique peer=sts proposal=sts_prop sa-dst-address=1.1.1.1 sa-src-address=2.2.2.2 src-address=192.168.2.0/24 tunnel=yes

add dst-address=192.168.10.0/24 level=unique peer=sts proposal=sts_prop sa-dst-address=1.1.1.1 sa-src-address=2.2.2.2 src-address=192.168.0.0/24 tunnel=yes

add dst-address=192.168.77.0/24 level=unique peer=sts proposal=sts_prop sa-dst-address=1.1.1.1 sa-src-address=2.2.2.2 src-address=192.168.0.0/24 tunnel=yes

add dst-address=192.168.77.0/24 level=unique peer=sts proposal=sts_prop sa-dst-address=1.1.1.1 sa-src-address=2.2.2.2 src-address=192.168.4.0/24 tunnel=yes

add dst-address=192.168.77.0/24 level=unique peer=sts proposal=sts_prop sa-dst-address=1.1.1.1 sa-src-address=2.2.2.2 src-address=192.168.2.0/24 tunnel=yes

А

Вот так норм? Правило 1 estableshed related. Правила 2 разрешает порты vpn. Правило 3 разрешает пинг.

еще не забудь разрешить доступ себе для входа на микротик

МВ

Этого можно не делать если есть vpn и доступ изнутри

МВ

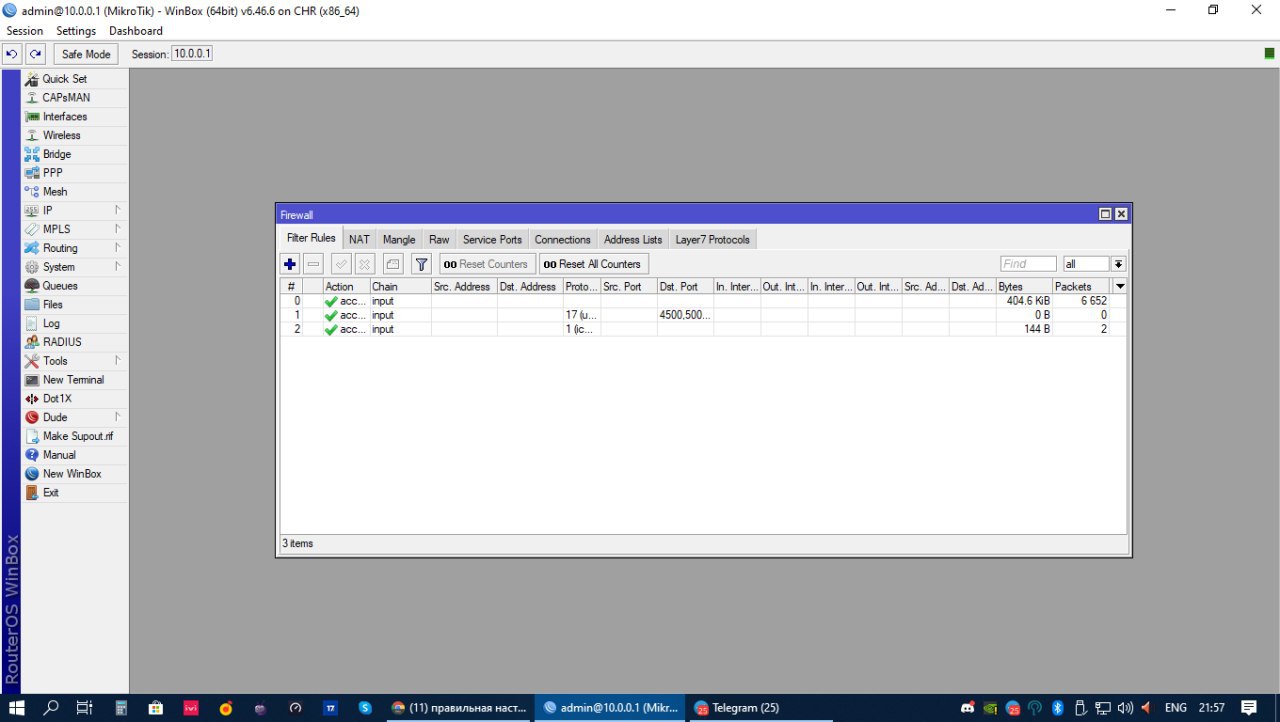

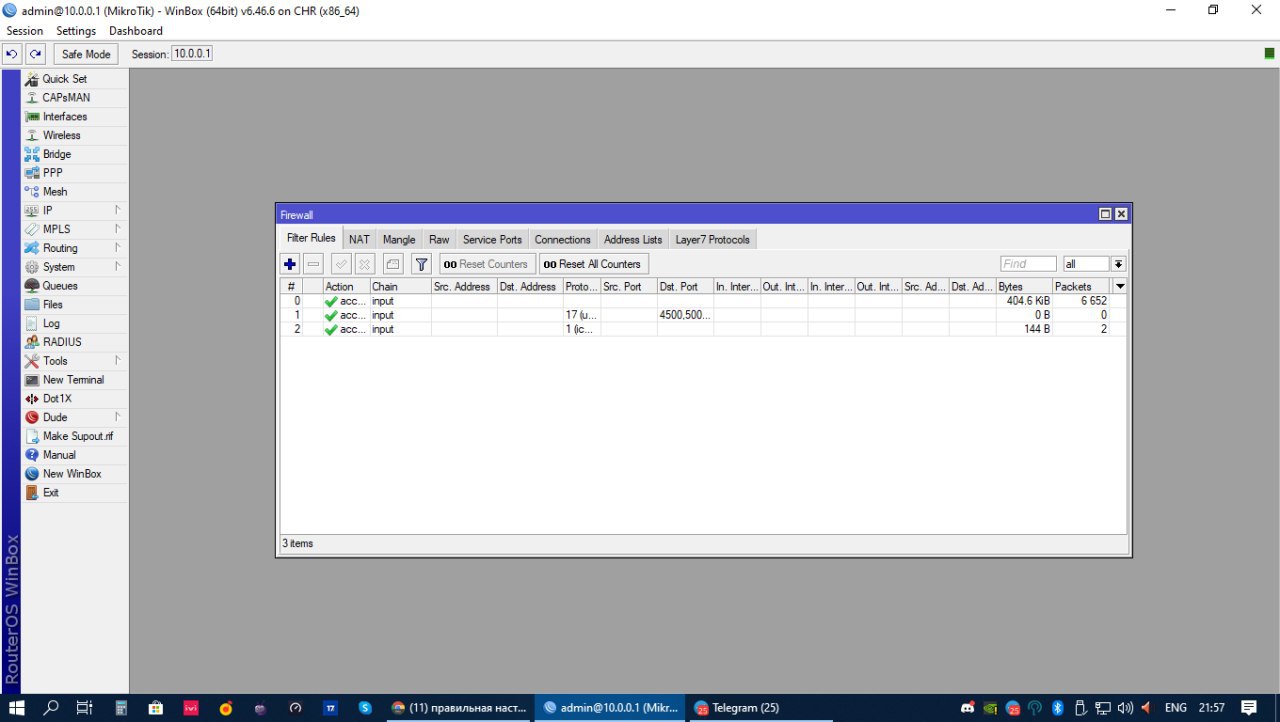

Плюс запрещающего правила нет теперь

E

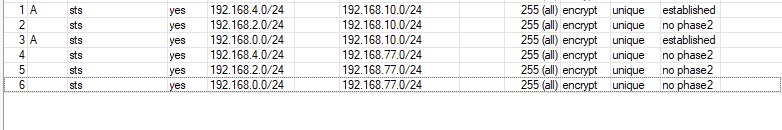

Выглядит вот так, где то бежит трафик, где то нет. Чаще всего только policy #1 работает

А

Плюс запрещающего правила нет теперь

Разве это плюс? )

А ещё форвард

А ещё форвард

MO

Кстати, вот да, как настроить полиси чистым ипсеком на устройствах, где с одной стороны микротик, и в нем нельзя указать в одной полиси несколько подсетей, и другой например юнифай, где в настройках ипсек можно указать только одну политику, но сети указать списком.

VK

Вот так норм? Правило 1 estableshed related. Правила 2 разрешает порты vpn. Правило 3 разрешает пинг.

нет не норм. удаляй эти правила тоже, они не нужны.

E

Кстати, вот да, как настроить полиси чистым ипсеком на устройствах, где с одной стороны микротик, и в нем нельзя указать в одной полиси несколько подсетей, и другой например юнифай, где в настройках ипсек можно указать только одну политику, но сети указать списком.

я находил решение на каждой полиси ставить level unique, но в моем случае работает некорректно

VK

Если 0 и 4 это established, related , то сойдёт для сельской местности.

AT

Вопрос.Как на vlan прописать свой мак адрес?А то мак берётся с порта, которому этот vlan назначен

VK

Вопрос.Как на vlan прописать свой мак адрес?А то мак берётся с порта, которому этот vlan назначен

Обычно это не требуется. В чем задача?

AT

Обычно это не требуется. В чем задача?

по vlan с тегом приходит трафик от провайдера.Но на этом же порту без тега работает локальная сеть

VK

Даже в такой ситуации менять мас потребности нет

AT

и провайдер идентифицирует абонентов по мак адресу.Нужно мак задать на этот vlan

МВ

Тогда кто мешает на интерфейсе поменять?