S

Size: a a a

2020 May 13

Скажите, а у самого Mikrotik есть публичные сервера для Bandwidth Test. Или у кого-нибудь сейчас в Интернет нет такого?

нету. Но никто не мешает развернуть свои

KS

нету. Но никто не мешает развернуть свои

как ограничить время теста, чтобы не злоупотребляли?

S

как ограничить время теста, чтобы не злоупотребляли?

а зачем публиковать? :)

KS

каналы не бездонны...

ГП

Отключайте включайте по усмотрению

ГП

Надо - включили и сделали тест

ГП

Если вы провайдер - сделайте в своей сети управления

ГП

Если нет - белый лист

ГП

Или вкл/выкл

С

Скажите, а у самого Mikrotik есть публичные сервера для Bandwidth Test. Или у кого-нибудь сейчас в Интернет нет такого?

есть, ищите на форумах

IO

Воткнулся в ipsec пакет флоу на микроте.

0. Есть микрот с одной стороны и strongswan с другой. Подключаюсь по ssh с тачки за микротом к той машине, на которой strongswan.

1. Поднимаю фазу 1 - всё ок.

2. Создаю на микроте полиси.

2.1.

2.2.

3. в

3.1. перестаёт работать ssh и из локалки на удалённую машину, и с самого микротика.

3.2 не работает и в случае, если в policy указать protocol=tcp вместо all.

Вроде бы дело не в strongswan'е, так как подобное поведение наблюдается и до CHR.

0. Есть микрот с одной стороны и strongswan с другой. Подключаюсь по ssh с тачки за микротом к той машине, на которой strongswan.

1. Поднимаю фазу 1 - всё ок.

2. Создаю на микроте полиси.

2.1.

tunnel=no protocol=all всё нормально, но скорость до удалённой машины ~ 70kbps2.2.

tunnel=yes protocol=all sa-address=sa-src-address, dst-address=sa-dst-address (указываю публичные адреса концов туннеля) - аналогично: соединение поднимается, но скорость ничтожная.3. в

/ip fi raw включаю правилаadd action=notrack chain=prerouting comment="IPsec untrack" in-interface=ether1 ipsec-policy=in,ipsecadd action=notrack chain=output comment="IPsec untrack" ipsec-policy=out,ipsec out-interface=ether13.1. перестаёт работать ssh и из локалки на удалённую машину, и с самого микротика.

3.2 не работает и в случае, если в policy указать protocol=tcp вместо all.

Вроде бы дело не в strongswan'е, так как подобное поведение наблюдается и до CHR.

С

аа зачем все протоколы в транспортном режиме шифровать?

IO

а в каком их имеет смысл шифровать? В туннельном?

IO

в обоих случаях скорость дичайше подрезается

СЕ

Товарищи, вопрос следующего характера.

Есть микрот на виртуалке x86 version 6.34.

Есть конечные клиенты с микротами с 6.45.9.

Какой шанс, что будет большой геморрой с настройками между ними ipsec?

Конфигурация site2site.

Заранее благодарю. Просто оцениваю шансы заморачиваться или другие обходные пути поискать.

Есть микрот на виртуалке x86 version 6.34.

Есть конечные клиенты с микротами с 6.45.9.

Какой шанс, что будет большой геморрой с настройками между ними ipsec?

Конфигурация site2site.

Заранее благодарю. Просто оцениваю шансы заморачиваться или другие обходные пути поискать.

IO

Я ведь правильно понимаю, что даже попавший под ipsec policy пакет всё равно в POSTROUTING смаскарадится? Иначе бы вообще ssh туда не ходил после поднятия фазы2

S

ха! Победил

S

Выражаю благодарность @DaniShestov ненароком пнул меня в нужном направлении!

S

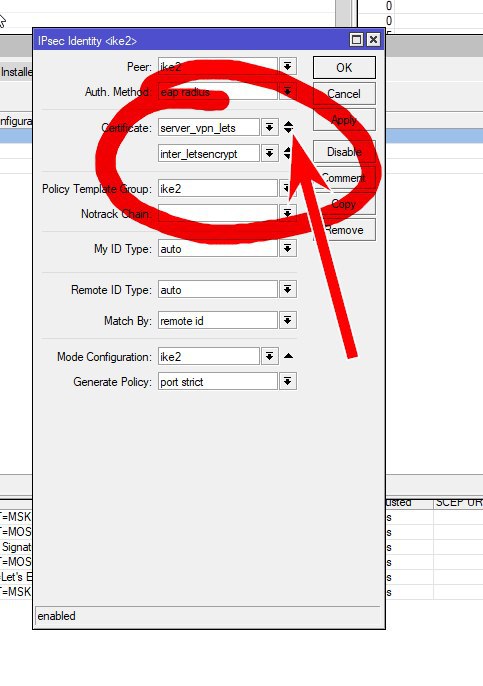

Чтобы летсенкрипт заработал, нужно импортировать в микрот промежуточный сертификат и ДОБАВИТЬ его сюда!