Kd

Size: a a a

2020 November 30

AM

Eeeeeeeeeeeeh

AM

AM

Я и не знал, что электрон с собой ради песочницы таскает suid-бинарь с овнером-рутом. Это прям сильно.

AM

> sudo find / -perm /4000

...

/usr/share/codium/chrome-sandbox

/usr/share/typora/chrome-sandbox

...

/opt/draw.io/chrome-sandbox

/opt/keybase/chrome-sandbox

Тащусь)

Кто бы мог подумать, что грёбаный draw.io или грёбаный маркдаун-редактор будет тащить на борту такое счастье)

2020 December 01

I

Я и не знал, что электрон с собой ради песочницы таскает suid-бинарь с овнером-рутом. Это прям сильно.

Можно для НЕ-линуксоидов пояснить

AM

Можно для НЕ-линуксоидов пояснить

Есть такая штука у любого файла, пермиссиями называется. Вот эти вот read, write, execute у user, group и other, которые определяют, чё и кому с файлом можно делать. Вот кроме стандартных rwx есть ещё несколько особых флагов. Одни из них — SUID и SGID флаги. Расшифровывается как Set User ID и Set Group ID. Значит буквально следующее: если юзер foo запускает исполняемый файл, владельцем которого является root, и у файла взведён suid-бит — этот исполняемый бинарь запускается от имени рута.

Это тот механизм, благодаря которому возможно повышение привилегий, используемое su/sudo, xorg и прочими штуками. Они обычно первым делом проверяют, действительно ли вызвавший их юзер имеет право чёт сделать (к примеру, sudo идёт читать /etc/sudoers и проверять описанные права запустившего юзера), и по возможности максимально быстро эти привилегии дропают обратно.

Хромиум, используемый электроном, для реализации песочницы, оказывается, использует suid-бинарь. В целом легитимное решение, но:

1. Сравни сложность относительно тупого sudo и сэндбокса грёбаного хрома

2. Представь себе процесс аудита этого счастья

3. Оцени, насколько стабильно и часто все электроноподелки обновляют подкапотный электрон

4. Прикинь вероятность того, что очередное приложение на борту тащит модифицированный сендбокс (ты ж не будешь утверждать, что ты проверяешь хеш-суммы каждого раскатанного установщиком файла, правда?)

5. Сядь в углу

6. Обхвати колени руками

7. Тихо заплачь

Это тот механизм, благодаря которому возможно повышение привилегий, используемое su/sudo, xorg и прочими штуками. Они обычно первым делом проверяют, действительно ли вызвавший их юзер имеет право чёт сделать (к примеру, sudo идёт читать /etc/sudoers и проверять описанные права запустившего юзера), и по возможности максимально быстро эти привилегии дропают обратно.

Хромиум, используемый электроном, для реализации песочницы, оказывается, использует suid-бинарь. В целом легитимное решение, но:

1. Сравни сложность относительно тупого sudo и сэндбокса грёбаного хрома

2. Представь себе процесс аудита этого счастья

3. Оцени, насколько стабильно и часто все электроноподелки обновляют подкапотный электрон

4. Прикинь вероятность того, что очередное приложение на борту тащит модифицированный сендбокс (ты ж не будешь утверждать, что ты проверяешь хеш-суммы каждого раскатанного установщиком файла, правда?)

5. Сядь в углу

6. Обхвати колени руками

7. Тихо заплачь

VP

Есть такая штука у любого файла, пермиссиями называется. Вот эти вот read, write, execute у user, group и other, которые определяют, чё и кому с файлом можно делать. Вот кроме стандартных rwx есть ещё несколько особых флагов. Одни из них — SUID и SGID флаги. Расшифровывается как Set User ID и Set Group ID. Значит буквально следующее: если юзер foo запускает исполняемый файл, владельцем которого является root, и у файла взведён suid-бит — этот исполняемый бинарь запускается от имени рута.

Это тот механизм, благодаря которому возможно повышение привилегий, используемое su/sudo, xorg и прочими штуками. Они обычно первым делом проверяют, действительно ли вызвавший их юзер имеет право чёт сделать (к примеру, sudo идёт читать /etc/sudoers и проверять описанные права запустившего юзера), и по возможности максимально быстро эти привилегии дропают обратно.

Хромиум, используемый электроном, для реализации песочницы, оказывается, использует suid-бинарь. В целом легитимное решение, но:

1. Сравни сложность относительно тупого sudo и сэндбокса грёбаного хрома

2. Представь себе процесс аудита этого счастья

3. Оцени, насколько стабильно и часто все электроноподелки обновляют подкапотный электрон

4. Прикинь вероятность того, что очередное приложение на борту тащит модифицированный сендбокс (ты ж не будешь утверждать, что ты проверяешь хеш-суммы каждого раскатанного установщиком файла, правда?)

5. Сядь в углу

6. Обхвати колени руками

7. Тихо заплачь

Это тот механизм, благодаря которому возможно повышение привилегий, используемое su/sudo, xorg и прочими штуками. Они обычно первым делом проверяют, действительно ли вызвавший их юзер имеет право чёт сделать (к примеру, sudo идёт читать /etc/sudoers и проверять описанные права запустившего юзера), и по возможности максимально быстро эти привилегии дропают обратно.

Хромиум, используемый электроном, для реализации песочницы, оказывается, использует suid-бинарь. В целом легитимное решение, но:

1. Сравни сложность относительно тупого sudo и сэндбокса грёбаного хрома

2. Представь себе процесс аудита этого счастья

3. Оцени, насколько стабильно и часто все электроноподелки обновляют подкапотный электрон

4. Прикинь вероятность того, что очередное приложение на борту тащит модифицированный сендбокс (ты ж не будешь утверждать, что ты проверяешь хеш-суммы каждого раскатанного установщиком файла, правда?)

5. Сядь в углу

6. Обхвати колени руками

7. Тихо заплачь

А в чём опасность модифицированного сендбокса?

AG

А в чём опасность модифицированного сендбокса?

Исполнение кода, нужного распространителю конкретной версии аппа, так ещё и с интересными правами?

VP

Исполнение кода, нужного распространителю конкретной версии аппа, так ещё и с интересными правами?

Так если этот файл создан рутом, у распространителя этого кода уже наверняка была возможность сделать всё, что хотелось

AM

Так если этот файл создан рутом, у распространителя этого кода уже наверняка была возможность сделать всё, что хотелось

SUID-бинари, насколько я знаю, одна из первых штук, которые проверяют атакующие, добравшиеся до системы. Это прям очень увлекательный вектор атаки, неплохой способ закрепиться в системе и т.п. Так что модифицированная песочница продолжает быть заметным риском.

AM

Я вот не помню, у хромиума / электрона вообще щас повторяемые билды? Есть хоть какой-то шанс отдельные компоненты по хешам проверять?..

M

U

У меня котёл взорвался - https://i.imgur.com/TUD4SoI.png

U

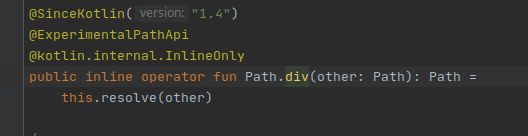

При явном указании лямбды не ломается -

return onEach { counter++ }.debounce(timeoutMillis = { if (counter > num) timeout else 0 })BP

Я сначало хотел поныть, а потом подумал, а прикольно получается в итоге

BP

Правда это может стать пазлером