b

Size: a a a

2020 October 17

тяжела жизнь шындиста

ВП

акак ачем

b

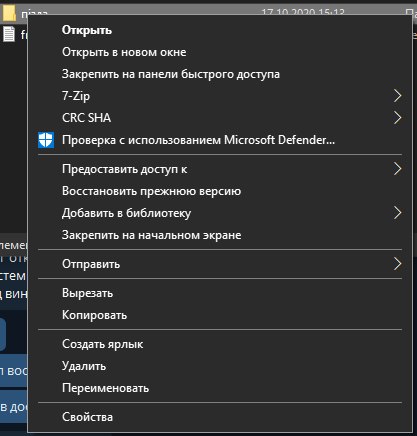

в отправить

b

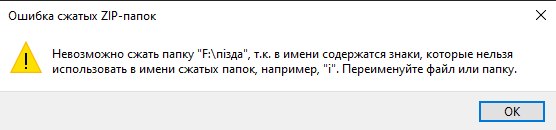

есть создать зип

ВП

ОРУ

b

ну вот и все

b

что и требовалось доказать

SN

Shazam на телефоне включаешь и ищешь

Не ищет

HJ

У меня где-то была статья

HJ

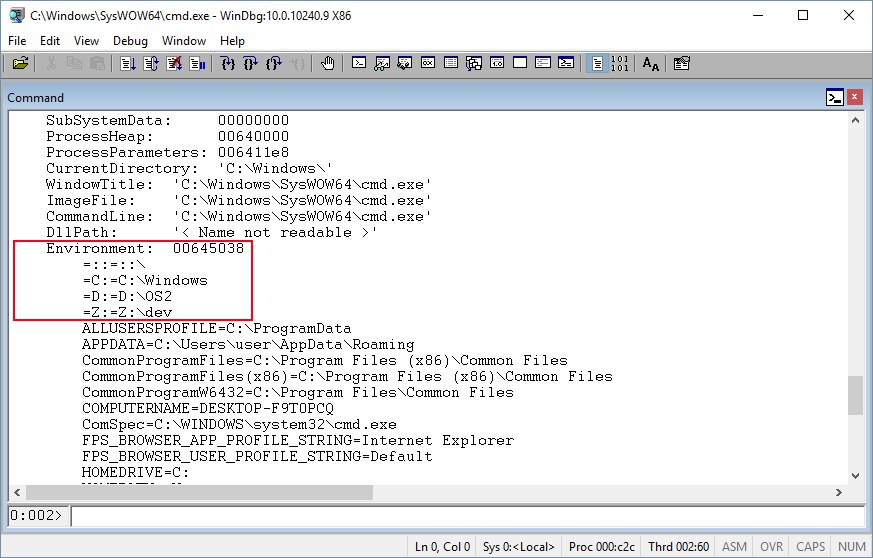

По путям в винде

HJ

Скину если найду

HJ

HJ

ВП

Шёл однажды вдоль железной дороги и вдруг вижу - поезд сбивает черного парня. Моя первая мысль:

"Чёрт, это же мог быть я!".

Устроился машинистом на следующий же день.

"Чёрт, это же мог быть я!".

Устроился машинистом на следующий же день.

b

HJ

Microsoft не были бы сами собой, если бы при выкатывании очередного обновления не накосячили. Как обычно, закрыли одну дырку - появилось две новых.

Сегодня мы уже писали про новое обновление безопасности продуктов Microsoft, которое вышло вчера. И в этот раз Microsoft превзошли сами себя, создав не дырку, а дырищу!

Одной из исправленных уязвимостей была CVE-2020-16938, которая заключалась в том, что из-за некорректной обработки ядром Windows объектов в памяти хакер мог получить некую информацию, которую в последующем можно было использовать для компрометации системы. Ошибка важная, но не критичная.

Уязвимость была открыта исследователем Джонасом Л., который впоследствии остался недоволен программой вознаграждения Microsoft, по поводу чего немного поскандалил.

Видимо, оставшись в обиде на мелкомягких, Джонас Л. сразу же после выхода нового апдейта безопасности раскопал, что Microsoft изменили механизм прав доступа к физическим разделам и томам. Да так изменили, что теперь пользователь, не обладающий необходимыми правами, может получить доступ к любым сырым данным на физическом носителе.

Самое опасное, что уязвимость позволяет хакеру получить доступ к NTLM-хэшам паролей, хранящимся в реестре SAM (который по умолчанию не виден даже админу). А уже имея их, запустить любой свой код с правами, например, администратора.

Proof of Concept любой может сделать сам - запускаете 7zip, в адресной строке вводите "\\.\PhysicalDrive0" и - вуаля, вы король физического диска.

Пожалуй, рано мы рекомендовали всем поставить это обновление...

Сегодня мы уже писали про новое обновление безопасности продуктов Microsoft, которое вышло вчера. И в этот раз Microsoft превзошли сами себя, создав не дырку, а дырищу!

Одной из исправленных уязвимостей была CVE-2020-16938, которая заключалась в том, что из-за некорректной обработки ядром Windows объектов в памяти хакер мог получить некую информацию, которую в последующем можно было использовать для компрометации системы. Ошибка важная, но не критичная.

Уязвимость была открыта исследователем Джонасом Л., который впоследствии остался недоволен программой вознаграждения Microsoft, по поводу чего немного поскандалил.

Видимо, оставшись в обиде на мелкомягких, Джонас Л. сразу же после выхода нового апдейта безопасности раскопал, что Microsoft изменили механизм прав доступа к физическим разделам и томам. Да так изменили, что теперь пользователь, не обладающий необходимыми правами, может получить доступ к любым сырым данным на физическом носителе.

Самое опасное, что уязвимость позволяет хакеру получить доступ к NTLM-хэшам паролей, хранящимся в реестре SAM (который по умолчанию не виден даже админу). А уже имея их, запустить любой свой код с правами, например, администратора.

Proof of Concept любой может сделать сам - запускаете 7zip, в адресной строке вводите "\\.\PhysicalDrive0" и - вуаля, вы король физического диска.

Пожалуй, рано мы рекомендовали всем поставить это обновление...

HJ

Лолшто

ВП

ору