DS

Size: a a a

2019 February 15

Sanov Vladimir

Прошу подсказать алгоритм решения. Задача: есть два филиала, первоначально на каждом филиале было по одному провайдеру, соответствено был поднят IPSEC в тунельном режиме, и все были довольны и счастливы. Но появилась возможность в каждый филиал завести по второму провайдеру, и теперь старая схема не совсем нравится. Вопрос как организовать VPN что бы он сам определял падающие каналы, и всегда был в работе, просто пихните в нужном направлении. Спасибо ...

OSPF + IPSEC VTI или OSPF + OpenVPN

SV

OSPF + IPSEC VTI или OSPF + OpenVPN

Спасибо, уже курю что за зверь VTI

DS

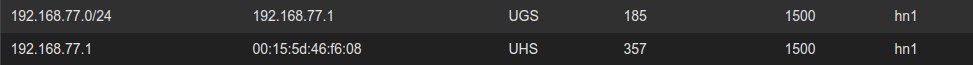

на pfsense_B добавил gateway - 192.168.77.1

добавил статический маршрут - 192.168.77.0/24 via 192.168.77.1

появилая маршрут как на скрине

добавил статический маршрут - 192.168.77.0/24 via 192.168.77.1

появилая маршрут как на скрине

Если у тебя до этого все друг-друга пинговали, то никакие стат. маршруты не нужны, нужно правило Outbound NAT на интерфейсе IPSEC Pfsenese_A так как, когда редирект приходит на Pfsense_B, source IP у него из интернета, соответственно Pfsense_B и отвечает на него в интернет через провайдера, а не в туннель. Такое вот предположение

DS

Sanov Vladimir

Спасибо, уже курю что за зверь VTI

OpenVPN можно гибче настроить, сделать 4 VPN канала между офисами - 2 прямых и 2 наперекрест, а IPSEC такого не даст

SV

OpenVPN можно гибче настроить, сделать 4 VPN канала между офисами - 2 прямых и 2 наперекрест, а IPSEC такого не даст

через OpenVPN потеряется прелесь видить внутренние ip-шники, хотелось бы по аналогии с ipsec в туннеле. Чтоб при подключении к удалённому серверу опредялялся конкретный IP а не сервера опенвпн. Очень хочется это оставить

SV

тоесть что бы не было ната

DS

Sanov Vladimir

через OpenVPN потеряется прелесь видить внутренние ip-шники, хотелось бы по аналогии с ipsec в туннеле. Чтоб при подключении к удалённому серверу опредялялся конкретный IP а не сервера опенвпн. Очень хочется это оставить

Там и нет ната при правильной маршрутизации, это вы сами что-то накрутили.

SV

Там и нет ната при правильной маршрутизации, это вы сами что-то накрутили.

он там есть и причём обязательно

DL

PfSense могёт L2TP/IPsec pre shared key как клиент?

нужно чтоб pfsense клиентом выступал?

a

нужно чтоб pfsense клиентом выступал?

da

АР

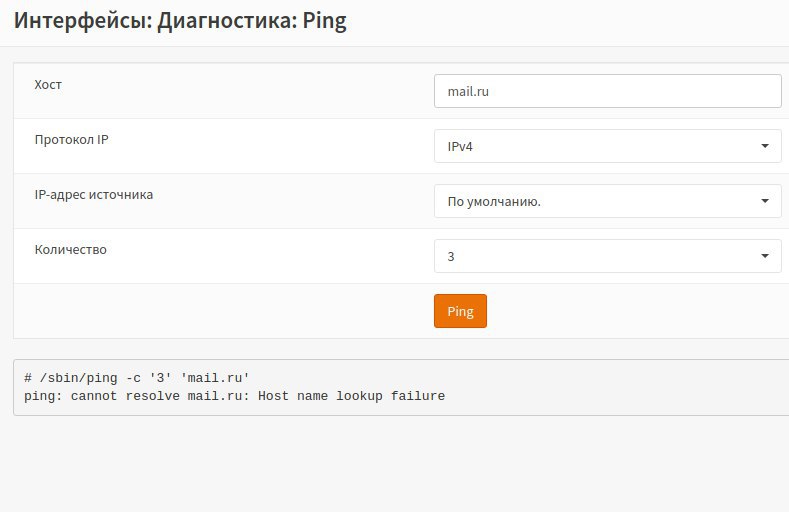

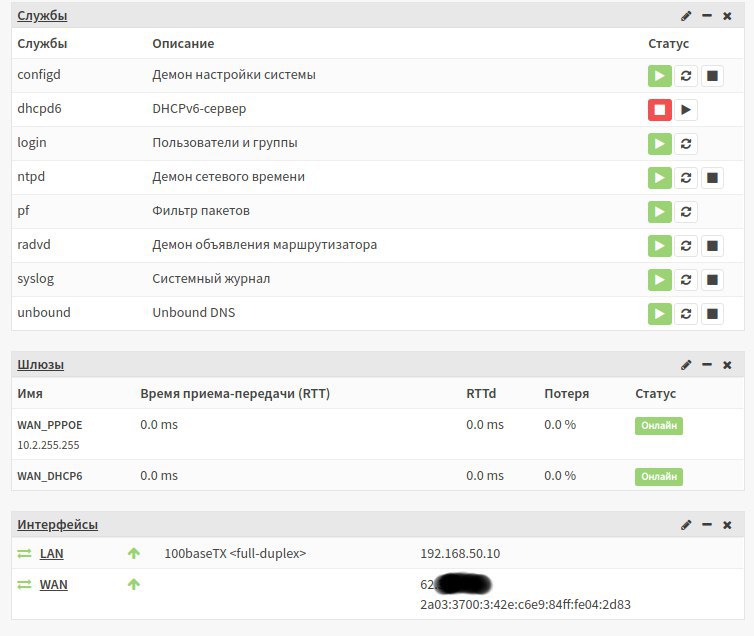

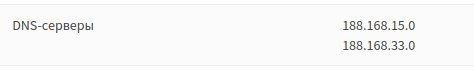

ттк подключили 4 дня назад , настроил всё летает отлично , но ip был динамический . Потом на третий день они подключили статику и всё перестало работать. Подключаю ноут напрямую с win10 всё отлично - так мысли наводят может пров как то там в настройках какие нибудь ttl порезал что с фряхи теперь не зайти или что они там натворить могли???

АР

АР

АР

АР

как будто пров режет что то , кто нибудь сталкивался???