GS

Size: a a a

2020 July 29

Сначала нужны были специалисты по защите информации, потом специалисты по информационной безопасности. Сейчас я нашел новую должность!

GS

SS

q

Неприятненько

q

В двух словах:

В компоненте grub отвечающем за чтение grub.cfg переполнение. Прям в ключе параметра. Проверку на длину ключа добавили и на такой случай вызвали fatal_error, но как оказалось fatal_error не останавливает исполнение (а все надеялись), отсюда контроль над памятью.

Так как это уже за пределами контекста ОС, никаких aslr, dep и nx mitigation нет.

Так как grub отвечает за bootload, привелегии наивысшие, простор для буткитов. Обходится даже secureboot.

Репорт подтолкнул поаудитить код grub и оказалось что там еще ряд неприятных багов.

В компоненте grub отвечающем за чтение grub.cfg переполнение. Прям в ключе параметра. Проверку на длину ключа добавили и на такой случай вызвали fatal_error, но как оказалось fatal_error не останавливает исполнение (а все надеялись), отсюда контроль над памятью.

Так как это уже за пределами контекста ОС, никаких aslr, dep и nx mitigation нет.

Так как grub отвечает за bootload, привелегии наивысшие, простор для буткитов. Обходится даже secureboot.

Репорт подтолкнул поаудитить код grub и оказалось что там еще ряд неприятных багов.

P

подскажите, в консоли WFUZZ или аналог не на один урл, а на много урлов подряд, есть какое решение? чтобы брал урлы из файла, как такое провернуть?

q

Давно в чате не было рубрики patator

q

подскажите, в консоли WFUZZ или аналог не на один урл, а на много урлов подряд, есть какое решение? чтобы брал урлы из файла, как такое провернуть?

Есть. Прям вместо хоста подставляешь слово FUZZ

q

wfuzz -c -z file,/usr/share/wfuzz/wordlist/general/domains.txt --hc 404 http://FUZZ/robots.txt

AK

подскажите, в консоли WFUZZ или аналог не на один урл, а на много урлов подряд, есть какое решение? чтобы брал урлы из файла, как такое провернуть?

#!/bin/bash

filename=urls.txt

while IFS='' read -r url; do

anyonesecuritytool -url $url

done < $filename

AK

ну а вообще конечно

patator

q

P

#!/bin/bash

filename=urls.txt

while IFS='' read -r url; do

anyonesecuritytool -url $url

done < $filename

👍от души

AK

давайте не будем заводить срач про оверхед сетевого взаимодействия и быстроту языков

NK

⭕️ CVE-2020-10713 GRUB2 - BootHole

В GNU GRUB2 обнаружили эпичную уязвимость.

Затрагивает системы с Secure Boot и стандартным CA UEFI CA, все подписанные версии GRUB2.

Уязвимы почти все дистры Linux, куча других embedded операционок и решений вроде Xen, большинство современных операционных систем, сервера и рабочие станции, немало IoT`ов.

Уязвимость как из учебника, переполнение кучи при чтении слишком длинного параметра из

Проверку на длину конечно же добавили, и на такой случай вызвали макрос

И это всё за пределами контекста операционной системы, никаких ASLR, DEP и nx mitigation нет, зато есть полный контроль над загрузкой оси. Идеально для буткитов.

Репорт подтолкнул поаудитить код GRUB, и оказалось, что там еще ряд неприятных багов.

👉 https://eclypsium.com/2020/07/29/theres-a-hole-in-the-boot/

В GNU GRUB2 обнаружили эпичную уязвимость.

Затрагивает системы с Secure Boot и стандартным CA UEFI CA, все подписанные версии GRUB2.

Уязвимы почти все дистры Linux, куча других embedded операционок и решений вроде Xen, большинство современных операционных систем, сервера и рабочие станции, немало IoT`ов.

Уязвимость как из учебника, переполнение кучи при чтении слишком длинного параметра из

grub.cfg.Проверку на длину конечно же добавили, и на такой случай вызвали макрос

fatal_error, и как оказалось fatal_error громко ругается, но не останавливает исполнение кода (а все надеялись), отсюда контроль над памятью. И это всё за пределами контекста операционной системы, никаких ASLR, DEP и nx mitigation нет, зато есть полный контроль над загрузкой оси. Идеально для буткитов.

Репорт подтолкнул поаудитить код GRUB, и оказалось, что там еще ряд неприятных багов.

👉 https://eclypsium.com/2020/07/29/theres-a-hole-in-the-boot/

ка

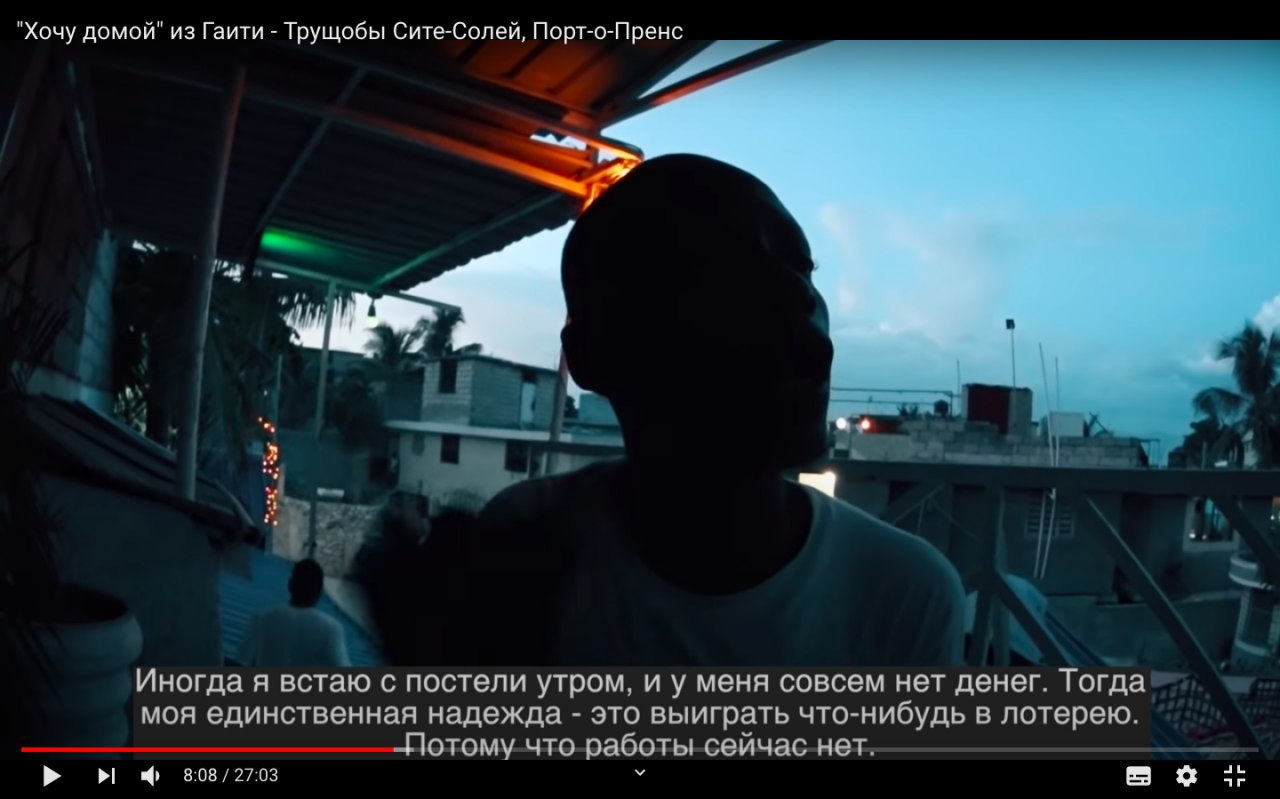

о я тож смотрю его норм канал

ка

можно показать тем кто ноут что в рашке плохо

A

кеш аут

можно показать тем кто ноут что в рашке плохо

А сверху показать видео из Вкены, Цюриха или Осло, чтобы поняли, что не зря ноют

Y

Gordon Shumway

О! А у нас такой есть))) только дэюро он специалист по защите информации а дэ факто у него полномочия следить за всем и за иб в т. ч.