А

Size: a a a

2020 July 06

A

K

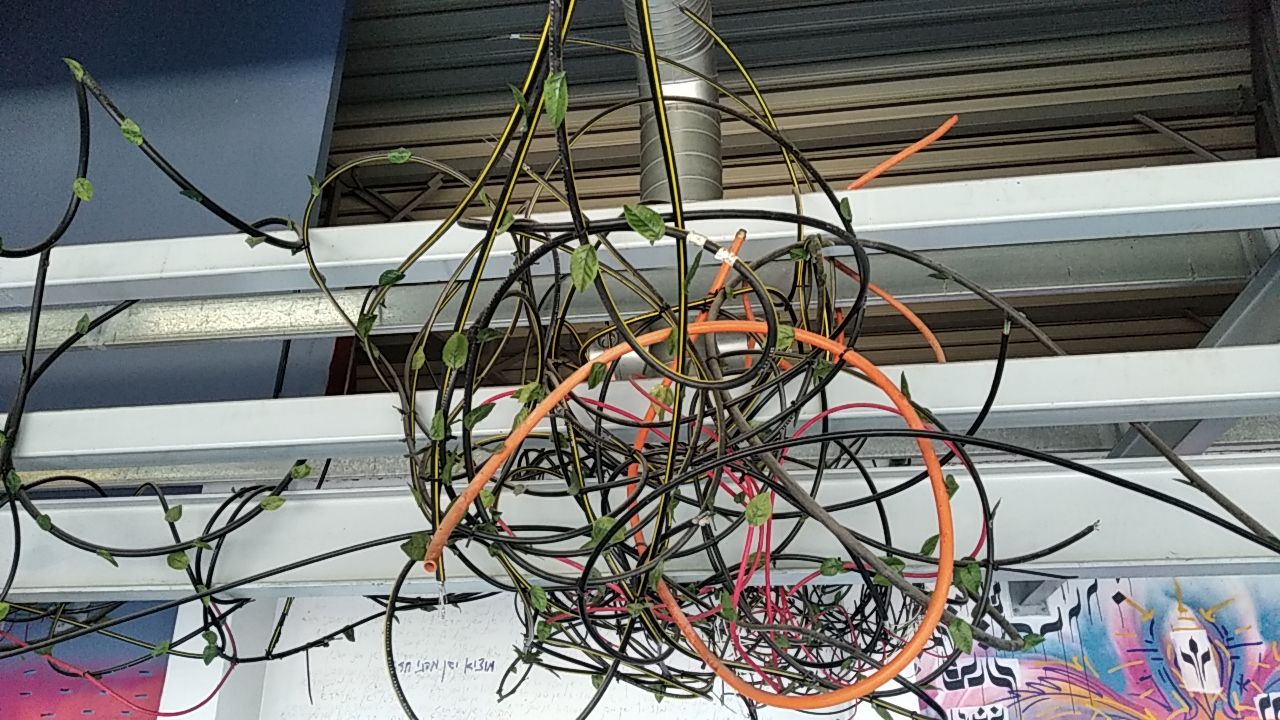

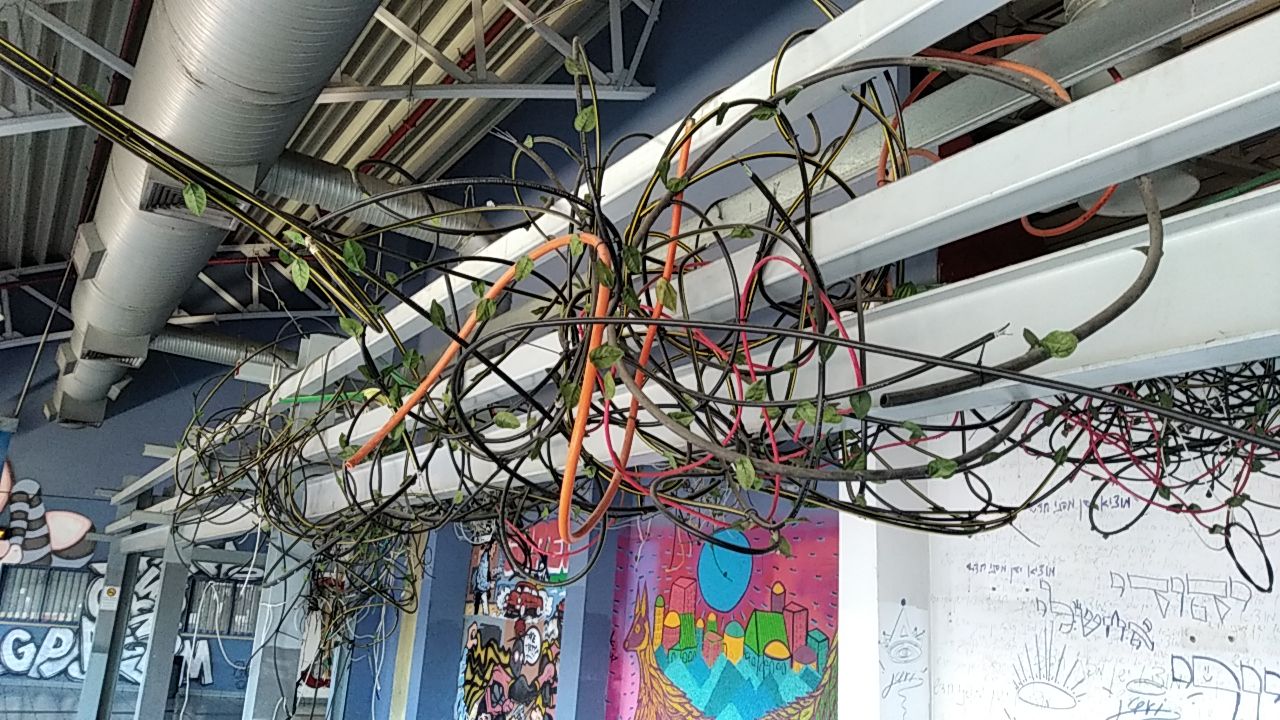

а я не вижу здесь разговоров про что то связанное с инженерными сетями

+

А

а я не вижу здесь разговоров про что то связанное с инженерными сетями

A

В отрасли инфосек, кажется, назревает роутергейт.

Общеизвестно, что с информационной безопасностью домашних маршрутизаторов имеются определенные проблемы. И мы про них неоднократно писали - вот, например, последний пост.

Однако, перефразируя незабвенного особиста-контрразведчика из фильма ДМБ - дела оказались не просто плохие, а еще хуже.

Немецкий Институт связи Фраунхофера провел исследование 127 моделей маршрутизаторов от 7 ведущих брендов, подавляющее большинство которых (больше 90%) работает на Linux. Результаты обескураживают.

Ресерчеры не нашли ни одного (!) роутера не имеющего проблемы с информационной безопасностью:

- 46 маршрутизаторов из 127 за последний год не получили ни одного обновления безопасности;

- в тех маршрутизаторах, которые все-таки обновлялись, зачастую не исправлены известные уязвимости;

- некоторые из маршрутизаторов имеют легко подбираемые вшитые пароли, которые не может изменить пользователь;

- из большинства образцов прошивок можно вытащить закрытый криптографический ключ, что делает шифрование уязвимым.

Больше всего поразил исследователей тот факт, что большинство устройств работают с ядром Linux 2.6, которое было актуально в период с 2003 по 2011 год.

По степени безопасности производители расположились так - на первом месте AVM, дальше ASUS и Netgear, и в конце списка - D-Link, Linksys, TP-Link и Zyxel.

Самый худший результат показал маршрутизатор Linksys WRT54GL, работающий на Linux 2.4.20 выпуска 2002 года и подверженный 570 известным уязвимостям.

На этом фоне совершенно неудивительно, что периодически хакеры взламывают маршрутизаторы для создания бот-сетей и проникновения в домашние сети.

Общеизвестно, что с информационной безопасностью домашних маршрутизаторов имеются определенные проблемы. И мы про них неоднократно писали - вот, например, последний пост.

Однако, перефразируя незабвенного особиста-контрразведчика из фильма ДМБ - дела оказались не просто плохие, а еще хуже.

Немецкий Институт связи Фраунхофера провел исследование 127 моделей маршрутизаторов от 7 ведущих брендов, подавляющее большинство которых (больше 90%) работает на Linux. Результаты обескураживают.

Ресерчеры не нашли ни одного (!) роутера не имеющего проблемы с информационной безопасностью:

- 46 маршрутизаторов из 127 за последний год не получили ни одного обновления безопасности;

- в тех маршрутизаторах, которые все-таки обновлялись, зачастую не исправлены известные уязвимости;

- некоторые из маршрутизаторов имеют легко подбираемые вшитые пароли, которые не может изменить пользователь;

- из большинства образцов прошивок можно вытащить закрытый криптографический ключ, что делает шифрование уязвимым.

Больше всего поразил исследователей тот факт, что большинство устройств работают с ядром Linux 2.6, которое было актуально в период с 2003 по 2011 год.

По степени безопасности производители расположились так - на первом месте AVM, дальше ASUS и Netgear, и в конце списка - D-Link, Linksys, TP-Link и Zyxel.

Самый худший результат показал маршрутизатор Linksys WRT54GL, работающий на Linux 2.4.20 выпуска 2002 года и подверженный 570 известным уязвимостям.

На этом фоне совершенно неудивительно, что периодически хакеры взламывают маршрутизаторы для создания бот-сетей и проникновения в домашние сети.

2020 July 07