Size: a a a

2019 August 12

К другим новостям: в Редзиково приобретает финальные очертания "польский" элемент "европейского" эшелона американской противоракетной обороны. Aegis Ashore уже вполне узнаваем, в т.ч. и на коммерческих снимках. Радар, пусковые, Калининград рядом. Ввод в эксплуатацию обещают в конце 2020-го.

2019 August 13

На фоне событий в Гонконге Китай решил обменяться с нами опытом борьбы с цветными революциями. У России этот опыт не всегда позитивный, но весьма богатый.

Обратите внимание, как наше местное локальное понятие, которое долгое время считали плодом кремлевской паранойи, обрастает геополитическими смыслами и обретает глобальное значение.

https://www.rbc.ru/politics/12/08/2019/5d512f069a7947a319f7570b

Обратите внимание, как наше местное локальное понятие, которое долгое время считали плодом кремлевской паранойи, обрастает геополитическими смыслами и обретает глобальное значение.

https://www.rbc.ru/politics/12/08/2019/5d512f069a7947a319f7570b

За последнее время в ходе катастроф с "Лошариком" и на полигоне в Неноксе мы потеряли беспрецедентное число выдающихся специалистов. Это серьёзный удар по ГУГИ, Росатому и всей стране. В связи с этим некоторые #тезисы.

1) Понять, что же именно и с чем произошло, может позволить снижение темпов каких-то известных военных программ. Однако не факт, что работы велись в рамках проектов, известных публике.

2) Раз уж с высочайшей трибуны объявлено о ряде передовых программ, следует обеспечить регулярное информирование на тему их статуса. В противном случае приходится надеяться на сливы в американской прессе, у которой своя повестка.

3) У нас достаточно много прорывных проектов в области вооружений и военной техники на различных этапах разработки и производства. Порой складывается ощущение, что приоритеты смещены в ущерб развитию сил общего назначения.

4) Если что-то не получается в заданных параметрах (и в целом выглядит как технологический демонстратор без конкретных задач в обозримом будущем), не стоит стесняться ставить проекты на паузу, а то и совсем закрывать. От заморозки "Рубежа" и "Баргузина" никто не помер — напротив, редкий пример здравомыслия в оборонке.

5) Ресурсы у нас не бесконечные, совсем даже наоборот. В том числе, если не в первую очередь, и человеческие.

6) Погибшие люди могли принести много пользы как военному, так и гражданскому развитию России. "Роковое стечение обстоятельств" в такой ситуации — недопустимо простой ответ.

1) Понять, что же именно и с чем произошло, может позволить снижение темпов каких-то известных военных программ. Однако не факт, что работы велись в рамках проектов, известных публике.

2) Раз уж с высочайшей трибуны объявлено о ряде передовых программ, следует обеспечить регулярное информирование на тему их статуса. В противном случае приходится надеяться на сливы в американской прессе, у которой своя повестка.

3) У нас достаточно много прорывных проектов в области вооружений и военной техники на различных этапах разработки и производства. Порой складывается ощущение, что приоритеты смещены в ущерб развитию сил общего назначения.

4) Если что-то не получается в заданных параметрах (и в целом выглядит как технологический демонстратор без конкретных задач в обозримом будущем), не стоит стесняться ставить проекты на паузу, а то и совсем закрывать. От заморозки "Рубежа" и "Баргузина" никто не помер — напротив, редкий пример здравомыслия в оборонке.

5) Ресурсы у нас не бесконечные, совсем даже наоборот. В том числе, если не в первую очередь, и человеческие.

6) Погибшие люди могли принести много пользы как военному, так и гражданскому развитию России. "Роковое стечение обстоятельств" в такой ситуации — недопустимо простой ответ.

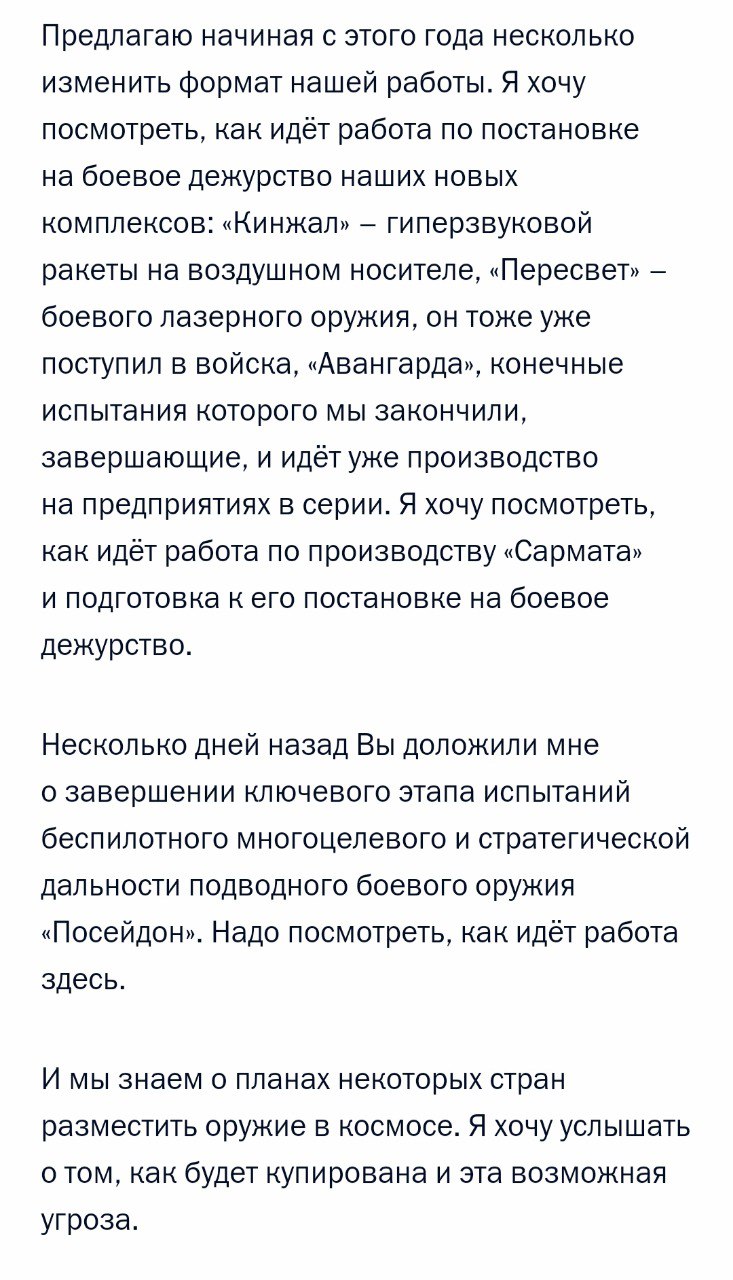

Ватфор считает целесообразным напомнить: Верховный главнокомандующий в феврале планировал посетить места производства и развертывания всех первомартовских изделий и, сверх того, противокосмических систем.

За полгода высочайшего внимания удостоился "Кинжал" и в какой-то мере "Посейдон".

Обратите внимание, что "Буревестника" даже нет в списке.

#стратдела

За полгода высочайшего внимания удостоился "Кинжал" и в какой-то мере "Посейдон".

Обратите внимание, что "Буревестника" даже нет в списке.

#стратдела

Лучшие люди обсудили прекрасное сотрудничество США и Великобритании после Брекзита.

Комический дуэт "Усатый и Лохматый", и при этом у них достаточно мощи развалить очень много международных режимов.

#большеада

Комический дуэт "Усатый и Лохматый", и при этом у них достаточно мощи развалить очень много международных режимов.

#большеада

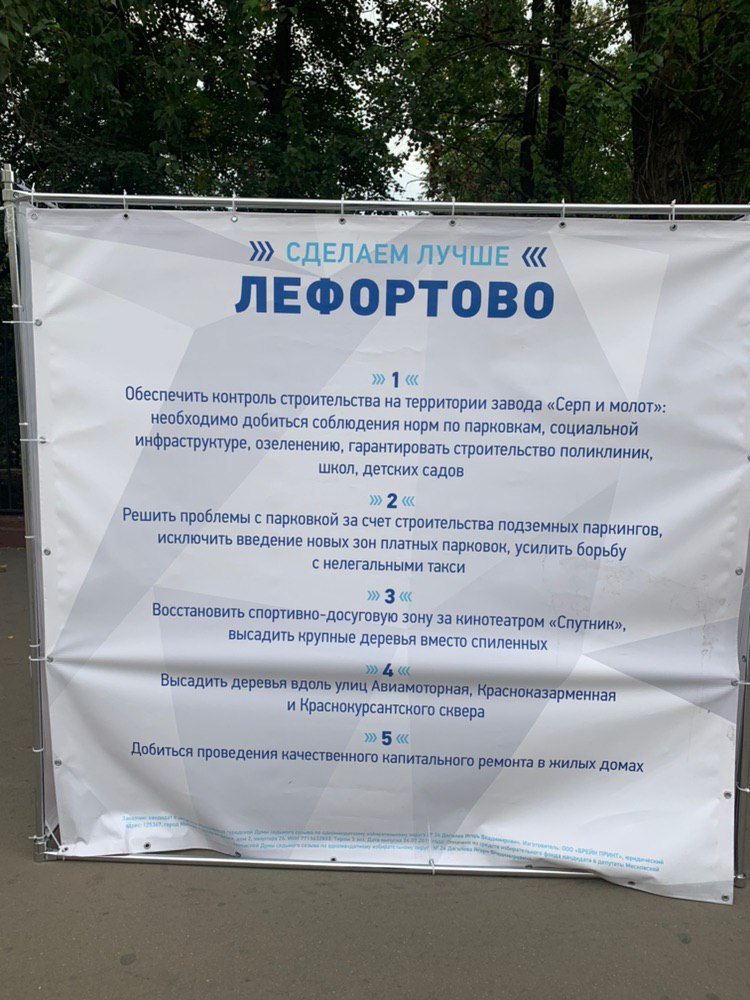

К вопросу о содержательной повестке.

На одном фото — предвыборная программа кандидата-самовыдвиженца, которого обвиняют в том, что он подставной член Единой России и участвует в выборах, чтобы не пустить в думу оппозицию. На втором фото — программа настоящего оппозиционного кандидата от КПРФ.

Сможете угадать, где чья?

На одном фото — предвыборная программа кандидата-самовыдвиженца, которого обвиняют в том, что он подставной член Единой России и участвует в выборах, чтобы не пустить в думу оппозицию. На втором фото — программа настоящего оппозиционного кандидата от КПРФ.

Сможете угадать, где чья?

vatfor

На фоне событий в Гонконге Китай решил обменяться с нами опытом борьбы с цветными революциями. У России этот опыт не всегда позитивный, но весьма богатый.

Обратите внимание, как наше местное локальное понятие, которое долгое время считали плодом кремлевской паранойи, обрастает геополитическими смыслами и обретает глобальное значение.

https://www.rbc.ru/politics/12/08/2019/5d512f069a7947a319f7570b

Обратите внимание, как наше местное локальное понятие, которое долгое время считали плодом кремлевской паранойи, обрастает геополитическими смыслами и обретает глобальное значение.

https://www.rbc.ru/politics/12/08/2019/5d512f069a7947a319f7570b

Наш читатель подсказывает, что термин «цветная революция» употреблял Дик Чейни в Вильнюсе в 2006 году:

https://jim-garrison.livejournal.com/1287722.htmlhttps://jim-garrison.livejournal.com/1287722.html

https://jim-garrison.livejournal.com/1287722.htmlhttps://jim-garrison.livejournal.com/1287722.html

2019 August 14

Немцы пишут о газовом рынке в Европе: несмотря на то, что Северный поток-2 превратился в политический вопрос и буксует, а теперь еще и оказался под прицелом американских санкций, России нечего опасаться за свою долю рынка.

Дело в том, что сжиженный газ (СПГ), поставки которого Россия наращивает год от года, также оказывается дешевле американского. По поставкам СПГ в Европу наша страна вышла на второе место после Катара и в дальнейшем не собирается сбавлять обороты.

СПГ, закупаемый на спотовом рынке, весьма подвержен колебаниям цены: его нельзя, как нефть или как трубопроводный газ, держать про запас в значительных количествах, а значит — любой мороз приводит к резким скачкам цены, и примеров таких масса.

Именно поэтому затевались и затеваются грандиозные трубопроводные проекты: на обозримую перспективу только трубопроводный газ сможет обеспечить основу газовых поставок. Ну а на случай политических помутнений развивается альтернатива в виде СПГ.

Грамотный подход.

https://inosmi.ru/politic/20190813/245629614.html

Дело в том, что сжиженный газ (СПГ), поставки которого Россия наращивает год от года, также оказывается дешевле американского. По поставкам СПГ в Европу наша страна вышла на второе место после Катара и в дальнейшем не собирается сбавлять обороты.

СПГ, закупаемый на спотовом рынке, весьма подвержен колебаниям цены: его нельзя, как нефть или как трубопроводный газ, держать про запас в значительных количествах, а значит — любой мороз приводит к резким скачкам цены, и примеров таких масса.

Именно поэтому затевались и затеваются грандиозные трубопроводные проекты: на обозримую перспективу только трубопроводный газ сможет обеспечить основу газовых поставок. Ну а на случай политических помутнений развивается альтернатива в виде СПГ.

Грамотный подход.

https://inosmi.ru/politic/20190813/245629614.html

Помните анекдот про главу Самсунга, который на следующий день после камин аута главы Эппл заявил, что он тоже гей, только у него в два раза больше памяти и цветная подсветка?

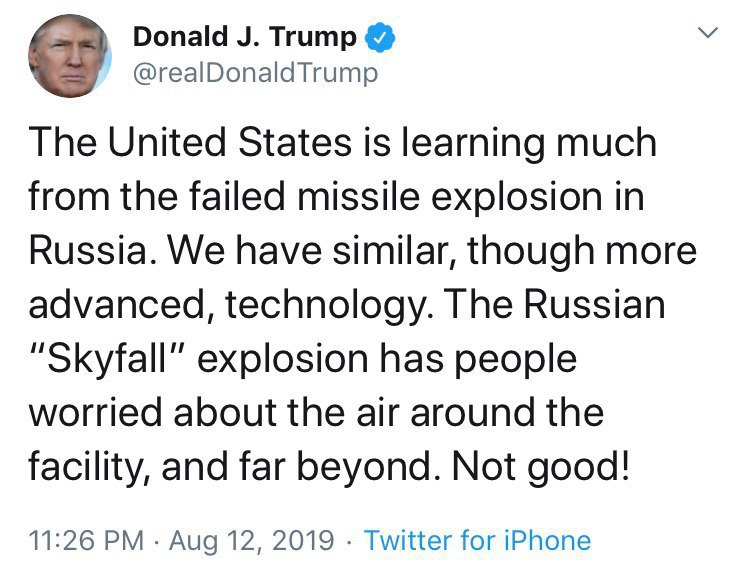

Вот и Трамп, услышав про Skyfall-Буревестник, не переминул заявить, что у него тоже такое есть, только лучше (нет).

Кстати, в Кремле ещё в 2017 году заявляли, что рассматривают твиты Трампа как официальные заявления президента США. Это они зря, потому что, в лучших традициях сетевых срачей, Трамп, несущий чепуху в Твиттер, и Трамп подписывающий документы — это два разных Трампа. И это — яркий пример.

Вот и Трамп, услышав про Skyfall-Буревестник, не переминул заявить, что у него тоже такое есть, только лучше (нет).

Кстати, в Кремле ещё в 2017 году заявляли, что рассматривают твиты Трампа как официальные заявления президента США. Это они зря, потому что, в лучших традициях сетевых срачей, Трамп, несущий чепуху в Твиттер, и Трамп подписывающий документы — это два разных Трампа. И это — яркий пример.

2019 August 15

Фил @usher2 Кулин навёл на статью французского криптоаналитика о криптостойкости электронного голосования в Мосгордуму. Вкратце: всё не очень.

Суть протоколов электронного голосования в следующем: избиратель может не просто проголосовать, но и проверить, был ли записан его электронный бюллетень так, как он проголосовал, и был ли он посчитан в итоге голосования. Для этого применяются методы криптографии с открытым ключом: открытым ключом, известным всем, можно зашифровать данные, а закрытым ключом, известным только одной стороне, можно расшифровать их. Часть протокола голосования основывается на том, что открытым ключом шифруется заполненный бюллетень, а закрытым ключом он расшифровывается для подсчёта.

Исходный код элементов протокола был выложен на GitHub, что и позволило исследователю проверить его на стойкость. Основных технических проблем две с половиной. Во-первых, используемая длина ключа, основной параметр защищённости данных, недостаточна. В данном случае можно из открытого ключа посчитать закрытый за считанные минуты на домашнем компьютере. Во-вторых, генерируемые пары открытых и закрытых ключей немного коррелируют, что позволяет узнать один бит информации в шифрованном сообщении. Вроде бы, один бит это не так много, но на каком-нибудь референдуме бюллетень содержит ровно один бит информации, положительный или отрицательный ответ на поставленный вопрос. Во-вторых-с-половиной, протокол, хоть и частично опубликован, неочевиден и производит не совсем понятные манипуляции с данными (вроде троекратного шифрования разными, но слишком короткими ключами). Отдельно стоит упомянуть про организационные проблемы: код использует отчасти самописные библиотеки криптографии, зачем-то прикручен блокчейн Ethereum, а сам протокол толком не документирован. Впрочем, для обвинительного вердикта хватает одного только пункта «во-первых». Зная открытые ключи, можно расшифровать все шифрованные бюллетени, буквально не отходя от компьютера. Единственное, что для этого нужно, это доступ к базе шифрованных голосов. Если же она хранится в публично доступном блокчейне, то у нас совсем плохие новости.

Авторы кода признали проблему, пусть и в типичном корпоративном стиле «это только для тестов, мы и так уже вот-вот собирались шифровать по-настоящему», что похвально. Не очень похвально, что протокол всё так же плохо задокументирован и, видимо, авторы пропустили мимо ушей ремарку о небезопасном методе генерации ключей. Это позволяет сделать не очень приятные выводы о компетентности авторов реализации. В очередной раз сработал закон, сформулированный знакомым автора этих строк: «В криптографии ты или с самого начала делаешь всё как следует, или ты облажался. Как правило, происходит последнее». Ватфор добавляет: прежде чем писать криптографию, посоветуйтесь со специалистами, иначе облажаетесь громко и со спецэффектами. Вдвойне обидно, что всё это происходит в стране с собственной и очень сильной криптографической школой. С другой стороны, нельзя не похвалить авторов за публикацию кода в открытом доступе, что и позволило найти ошибку в реализации сейчас, а не тогда, когда это уже было бы слишком поздно.

https://arxiv.org/pdf/1908.05127.pdf

Суть протоколов электронного голосования в следующем: избиратель может не просто проголосовать, но и проверить, был ли записан его электронный бюллетень так, как он проголосовал, и был ли он посчитан в итоге голосования. Для этого применяются методы криптографии с открытым ключом: открытым ключом, известным всем, можно зашифровать данные, а закрытым ключом, известным только одной стороне, можно расшифровать их. Часть протокола голосования основывается на том, что открытым ключом шифруется заполненный бюллетень, а закрытым ключом он расшифровывается для подсчёта.

Исходный код элементов протокола был выложен на GitHub, что и позволило исследователю проверить его на стойкость. Основных технических проблем две с половиной. Во-первых, используемая длина ключа, основной параметр защищённости данных, недостаточна. В данном случае можно из открытого ключа посчитать закрытый за считанные минуты на домашнем компьютере. Во-вторых, генерируемые пары открытых и закрытых ключей немного коррелируют, что позволяет узнать один бит информации в шифрованном сообщении. Вроде бы, один бит это не так много, но на каком-нибудь референдуме бюллетень содержит ровно один бит информации, положительный или отрицательный ответ на поставленный вопрос. Во-вторых-с-половиной, протокол, хоть и частично опубликован, неочевиден и производит не совсем понятные манипуляции с данными (вроде троекратного шифрования разными, но слишком короткими ключами). Отдельно стоит упомянуть про организационные проблемы: код использует отчасти самописные библиотеки криптографии, зачем-то прикручен блокчейн Ethereum, а сам протокол толком не документирован. Впрочем, для обвинительного вердикта хватает одного только пункта «во-первых». Зная открытые ключи, можно расшифровать все шифрованные бюллетени, буквально не отходя от компьютера. Единственное, что для этого нужно, это доступ к базе шифрованных голосов. Если же она хранится в публично доступном блокчейне, то у нас совсем плохие новости.

Авторы кода признали проблему, пусть и в типичном корпоративном стиле «это только для тестов, мы и так уже вот-вот собирались шифровать по-настоящему», что похвально. Не очень похвально, что протокол всё так же плохо задокументирован и, видимо, авторы пропустили мимо ушей ремарку о небезопасном методе генерации ключей. Это позволяет сделать не очень приятные выводы о компетентности авторов реализации. В очередной раз сработал закон, сформулированный знакомым автора этих строк: «В криптографии ты или с самого начала делаешь всё как следует, или ты облажался. Как правило, происходит последнее». Ватфор добавляет: прежде чем писать криптографию, посоветуйтесь со специалистами, иначе облажаетесь громко и со спецэффектами. Вдвойне обидно, что всё это происходит в стране с собственной и очень сильной криптографической школой. С другой стороны, нельзя не похвалить авторов за публикацию кода в открытом доступе, что и позволило найти ошибку в реализации сейчас, а не тогда, когда это уже было бы слишком поздно.

https://arxiv.org/pdf/1908.05127.pdf

Тут некий канал @cultras заламывает руки насчет игрового мероприятия для детей на тему Ктулху, которое организует - о ужас! - районная библиотека.

Ватфор считает, что это - стоящее мероприятие, отлично подходящее под формат современной библиотеки. Глядишь, нынешние школьники узнают что-нибудь и про Лавкрафта, и про его литературное наследие. А может быть, чем черт не шутит, даже и прочитают пару рассказов. Наши читатели уже толпятся в очереди на вход.

А ханжи всякие могут сходить на заседание комитета Госдумы по делам молодежи. Главное в чужие дела не лезьте.

Афиша мероприятия для тех, кто желает присоединиться: http://bibliosvao.ru/afisha#!/tproduct/114860124-1565609794022

Ватфор считает, что это - стоящее мероприятие, отлично подходящее под формат современной библиотеки. Глядишь, нынешние школьники узнают что-нибудь и про Лавкрафта, и про его литературное наследие. А может быть, чем черт не шутит, даже и прочитают пару рассказов. Наши читатели уже толпятся в очереди на вход.

А ханжи всякие могут сходить на заседание комитета Госдумы по делам молодежи. Главное в чужие дела не лезьте.

Афиша мероприятия для тех, кто желает присоединиться: http://bibliosvao.ru/afisha#!/tproduct/114860124-1565609794022

Ватфор любит подкасты и военщину и не может пройти мимо немецкого подкаста Sicherheitshalber, который записывают исследователи проблем безопасности Ульрика Франке (Future of Humanity Institute), Франк Зауэр, Карло Мазала (оба — Университет Бундесвера) и независимый военный обозреватель Томас Вигольд. Авторы транслируют в первую очередь немецко-европейский взгляд на проблемы международной безопасности, который достаточно сильно отличается от американского, как географическими акцентами, так и интересами, чем, собственно, и интересны.

В недавнем эпизоде авторы вместе с китаисткой Сарой Кирхбергер долго и интересно говорят о Китае и будущем миропорядка. В частности, им не нравится «многополярный мир» как альтернатива текущему миропорядку, потому что, на их взгляд, за этим понятием скрывается не демократическое мироустройство, а возврат к конкуренции региональных держав, разделение мир на сферы влияния и право сильного по отношению к странам поменьше. При этом авторы подкаста, видимо, неявно подразумевают, что, во-первых, в условиях либерального миропорядка, основанного на правилах, ничего такого нет, во-вторых, продвижением концепции многополярности занимаются исключительно ревизионисты вроде России и Китая.

Это видится излишней идеализацией и излишним упрощением текущего состояния: любой миропорядок обладает как механизмами насильственного принуждения диссидентов, так и механизмами разрешения конфликтов, как-то отражающими интересы сторон. Недовольных, считающих, что с ними вели себя несправедливо, тоже хватает, от Турции до Индии с Пакистаном. Но окажется ли новый «многополярный» баланс сил способным лучше и справедливее решать конфликты между странами, совершенно не факт. Сомнения в этом, судя по результатам разрешения конфликта интересов региональных и не очень держав в сирийской песочнице, вполне оправданы.

Подкаст (на немецком): https://soundcloud.com/sicherheitshalber

В недавнем эпизоде авторы вместе с китаисткой Сарой Кирхбергер долго и интересно говорят о Китае и будущем миропорядка. В частности, им не нравится «многополярный мир» как альтернатива текущему миропорядку, потому что, на их взгляд, за этим понятием скрывается не демократическое мироустройство, а возврат к конкуренции региональных держав, разделение мир на сферы влияния и право сильного по отношению к странам поменьше. При этом авторы подкаста, видимо, неявно подразумевают, что, во-первых, в условиях либерального миропорядка, основанного на правилах, ничего такого нет, во-вторых, продвижением концепции многополярности занимаются исключительно ревизионисты вроде России и Китая.

Это видится излишней идеализацией и излишним упрощением текущего состояния: любой миропорядок обладает как механизмами насильственного принуждения диссидентов, так и механизмами разрешения конфликтов, как-то отражающими интересы сторон. Недовольных, считающих, что с ними вели себя несправедливо, тоже хватает, от Турции до Индии с Пакистаном. Но окажется ли новый «многополярный» баланс сил способным лучше и справедливее решать конфликты между странами, совершенно не факт. Сомнения в этом, судя по результатам разрешения конфликта интересов региональных и не очень держав в сирийской песочнице, вполне оправданы.

Подкаст (на немецком): https://soundcloud.com/sicherheitshalber

2019 August 16

Чоткие и колоритные агитаторы Иностранного Легиона ищут новобранцев-франкофонов на курортах французского побережья.

Традиционно процент таковых был весьма низок (~12%), но по мере усложнения вооружения и военной техники и внедрения соответствующих автоматизированных систем повышаются требования к пониманию легионерами инструкций и особенностей эксплуатации.

Да и сценарии учений усложняются, базового вокабуляра в 500 слов уже недостаточно. Целевой показатель на этот год - 1245 новых рекрутов, 20% франкоговорящих.

Традиционно процент таковых был весьма низок (~12%), но по мере усложнения вооружения и военной техники и внедрения соответствующих автоматизированных систем повышаются требования к пониманию легионерами инструкций и особенностей эксплуатации.

Да и сценарии учений усложняются, базового вокабуляра в 500 слов уже недостаточно. Целевой показатель на этот год - 1245 новых рекрутов, 20% франкоговорящих.

Наш читатель с ником Alex Stern обращает внимание на парочку мусульманских конгрессменок-демократок (конгрессвумен? конгрессвуменок?) из США, которых не пустил к себе Израиль.

Итак, Рашида Тлаиб и Ильхан Омар, недавно избранные депутаты палестинского и сомалийского происхождения соответственно, запланировали визит в Израиль и Палестину где, помимо прочего, в г. Рамалле у Рашиды Тлаиб проживает престарелая бабушка. Тлаиб и Омар известны своими жесткими – вплоть до призыва бойкотировать – антиизраильскими заявлениями. Такая риторика привычна для европейских левых политиков, но чрезвычайно нова и вызывающа для США.

Дональд Трамп, месяц назад уже выдавший серию скандальных твитов про «понаехавших конгрессменов», и здесь не упустил своего – через Твиттер попросил Израиль не впускать в страну Тлаиб и Омар, добавив в своём стиле, что они «являются лицами Демократической партии, и они ненавидят Израиль!». Государство Израиль с готовностью последовало рекомендациям президента США и отказало парочке в посещении, за что удостоилось похвалы от Дэвида Фридмана, американского посла в Израиле и ставленника Трампа.

Впрочем, Рашиде Тлаиб все же разрешили въезд после ее личного обращения на имя главы МВД Израиля, в котором она написала, что нынешняя поездка – возможно, ее последний шанс повидаться с бабушкой.

Тем не менее, в США уже вовсю заполыхало: демократы в Конгрессе во главе с боевой подругой обиженных депутаток Александрией Окасио-Кортес завели свою обычную шарманку про расизм и дискриминацию. Сама Рашида Тлаиб уже успела отказаться от поездки и от выданного ей разрешения, заявив, что «не может встречаться с бабушкой в условиях давления, когда ее заставляют замолчать и обращаются с ней как с преступницей».

За бабушку очень обидно, а всем остальным мы напоминаем, что евреи без малого 75 лет прокачивали навык профессиональных обиженок, и прогрессивным конгрессвуменкам есть чему у них поучиться. В схватке опыта и алкоголизма с молодостью и задором Ватфор ставит на опыт.

https://www.usatoday.com/story/news/politics/2019/08/15/donald-trump-tweets-then-ilhan-omar-rashida-tlaib-barred-israel/2021918001/

Итак, Рашида Тлаиб и Ильхан Омар, недавно избранные депутаты палестинского и сомалийского происхождения соответственно, запланировали визит в Израиль и Палестину где, помимо прочего, в г. Рамалле у Рашиды Тлаиб проживает престарелая бабушка. Тлаиб и Омар известны своими жесткими – вплоть до призыва бойкотировать – антиизраильскими заявлениями. Такая риторика привычна для европейских левых политиков, но чрезвычайно нова и вызывающа для США.

Дональд Трамп, месяц назад уже выдавший серию скандальных твитов про «понаехавших конгрессменов», и здесь не упустил своего – через Твиттер попросил Израиль не впускать в страну Тлаиб и Омар, добавив в своём стиле, что они «являются лицами Демократической партии, и они ненавидят Израиль!». Государство Израиль с готовностью последовало рекомендациям президента США и отказало парочке в посещении, за что удостоилось похвалы от Дэвида Фридмана, американского посла в Израиле и ставленника Трампа.

Впрочем, Рашиде Тлаиб все же разрешили въезд после ее личного обращения на имя главы МВД Израиля, в котором она написала, что нынешняя поездка – возможно, ее последний шанс повидаться с бабушкой.

Тем не менее, в США уже вовсю заполыхало: демократы в Конгрессе во главе с боевой подругой обиженных депутаток Александрией Окасио-Кортес завели свою обычную шарманку про расизм и дискриминацию. Сама Рашида Тлаиб уже успела отказаться от поездки и от выданного ей разрешения, заявив, что «не может встречаться с бабушкой в условиях давления, когда ее заставляют замолчать и обращаются с ней как с преступницей».

За бабушку очень обидно, а всем остальным мы напоминаем, что евреи без малого 75 лет прокачивали навык профессиональных обиженок, и прогрессивным конгрессвуменкам есть чему у них поучиться. В схватке опыта и алкоголизма с молодостью и задором Ватфор ставит на опыт.

https://www.usatoday.com/story/news/politics/2019/08/15/donald-trump-tweets-then-ilhan-omar-rashida-tlaib-barred-israel/2021918001/