VS

Size: a a a

2020 March 25

вернее как понял. Активно читаю сайт, слежу за каналом.

спасибо что читаете мой блог ©

DK

Взаимно!

NK

🔒 Тут по разным каналам активно нагнетается информация по уязвимости Type 1 Font Parsing (ATMFD.DLL)

Истерика сопровождается заявлениями, что Microsoft впервые за многие годы призналась в факте эксплуатации уязвимости, а также советами переименовывать библиотеку и что-то отключать.

Реальность такова, что Microsoft уже многие годы публикует сведения об уязвимостях до выхода исправлений. Это сопровождется информацией о наличии эксплойтов, если таковые известны, а также рекомендациями по предотвращению или снижению вреда от эксплуатации.

Последние несколько лет компания публикует Advisory на портале MSRC, вот такие https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV200006

А до этого сведения публиковались на TechNet в бюллетенях безопасности.

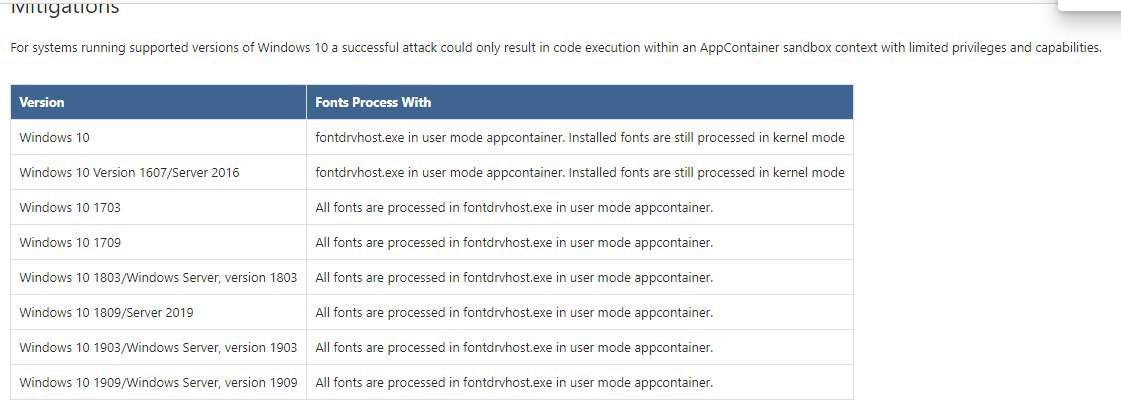

Из документа выше следует:

• удаленное выполнение кода (RCE) эксплуатируют пока только в Windows 7, потому что #Windows10 архитектурно лучше защищена

• начиная с версии Windows 10 1703, выполнение вредоносного кода для эксплуатации возможно только в пределах песочницы AppContainer с ограниченными привилегиями

• в Windows 10 вероятностью RCE можно пренебречь, а повышение привилегий (EoP) в ней невозможно

• обходные пути для снижения риска эксплуатации не рекомендуется применять на Windows 10

И уж тем более не надо пытаться переименовывать ATMFD.DLL в Windows 10, потому что ее нет в актуальных версиях ОС. Именно ими нужно пользоваться для снижения рисков эксплуатации уязвимостей ✌️

Истерика сопровождается заявлениями, что Microsoft впервые за многие годы призналась в факте эксплуатации уязвимости, а также советами переименовывать библиотеку и что-то отключать.

Реальность такова, что Microsoft уже многие годы публикует сведения об уязвимостях до выхода исправлений. Это сопровождется информацией о наличии эксплойтов, если таковые известны, а также рекомендациями по предотвращению или снижению вреда от эксплуатации.

Последние несколько лет компания публикует Advisory на портале MSRC, вот такие https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV200006

А до этого сведения публиковались на TechNet в бюллетенях безопасности.

Из документа выше следует:

• удаленное выполнение кода (RCE) эксплуатируют пока только в Windows 7, потому что #Windows10 архитектурно лучше защищена

• начиная с версии Windows 10 1703, выполнение вредоносного кода для эксплуатации возможно только в пределах песочницы AppContainer с ограниченными привилегиями

• в Windows 10 вероятностью RCE можно пренебречь, а повышение привилегий (EoP) в ней невозможно

• обходные пути для снижения риска эксплуатации не рекомендуется применять на Windows 10

И уж тем более не надо пытаться переименовывать ATMFD.DLL в Windows 10, потому что ее нет в актуальных версиях ОС. Именно ими нужно пользоваться для снижения рисков эксплуатации уязвимостей ✌️

N

ID:0

🔒 Тут по разным каналам активно нагнетается информация по уязвимости Type 1 Font Parsing (ATMFD.DLL)

Истерика сопровождается заявлениями, что Microsoft впервые за многие годы призналась в факте эксплуатации уязвимости, а также советами переименовывать библиотеку и что-то отключать.

Реальность такова, что Microsoft уже многие годы публикует сведения об уязвимостях до выхода исправлений. Это сопровождется информацией о наличии эксплойтов, если таковые известны, а также рекомендациями по предотвращению или снижению вреда от эксплуатации.

Последние несколько лет компания публикует Advisory на портале MSRC, вот такие https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV200006

А до этого сведения публиковались на TechNet в бюллетенях безопасности.

Из документа выше следует:

• удаленное выполнение кода (RCE) эксплуатируют пока только в Windows 7, потому что #Windows10 архитектурно лучше защищена

• начиная с версии Windows 10 1703, выполнение вредоносного кода для эксплуатации возможно только в пределах песочницы AppContainer с ограниченными привилегиями

• в Windows 10 вероятностью RCE можно пренебречь, а повышение привилегий (EoP) в ней невозможно

• обходные пути для снижения риска эксплуатации не рекомендуется применять на Windows 10

И уж тем более не надо пытаться переименовывать ATMFD.DLL в Windows 10, потому что ее нет в актуальных версиях ОС. Именно ими нужно пользоваться для снижения рисков эксплуатации уязвимостей ✌️

Истерика сопровождается заявлениями, что Microsoft впервые за многие годы призналась в факте эксплуатации уязвимости, а также советами переименовывать библиотеку и что-то отключать.

Реальность такова, что Microsoft уже многие годы публикует сведения об уязвимостях до выхода исправлений. Это сопровождется информацией о наличии эксплойтов, если таковые известны, а также рекомендациями по предотвращению или снижению вреда от эксплуатации.

Последние несколько лет компания публикует Advisory на портале MSRC, вот такие https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV200006

А до этого сведения публиковались на TechNet в бюллетенях безопасности.

Из документа выше следует:

• удаленное выполнение кода (RCE) эксплуатируют пока только в Windows 7, потому что #Windows10 архитектурно лучше защищена

• начиная с версии Windows 10 1703, выполнение вредоносного кода для эксплуатации возможно только в пределах песочницы AppContainer с ограниченными привилегиями

• в Windows 10 вероятностью RCE можно пренебречь, а повышение привилегий (EoP) в ней невозможно

• обходные пути для снижения риска эксплуатации не рекомендуется применять на Windows 10

И уж тем более не надо пытаться переименовывать ATMFD.DLL в Windows 10, потому что ее нет в актуальных версиях ОС. Именно ими нужно пользоваться для снижения рисков эксплуатации уязвимостей ✌️

1703+? Видимо речь про EMET, который именно с неё и добавили

VS

N

Ух ты, неплохо

VS

да, и не исключаю, что о таком мы узнаем только когда уязвимости всплывают :) может специалисты и следят, конечно

N

Вообще изоляция такая доступна с Windows 8. Помню хром уже тогда флаг имел для включения изоляции в AppContainer

VS

да, но видимо не все было в нее запихнуто

N

Системные компоненты, видимо, ещё его не использовали

VS

если я ничего не путаю, туда UWP сразу поместили

N

Да, все приложения на WinRT были в контейнере

ИМ

Всем привет! Надеюсь правильно угадал с чатом. Есть новый ноутбук HP, без системы. Кто подскажет нормальную инструкцию про установку WIN 10.

Пользователь мака, уже ничего не помню про виндовс.

Пользователь мака, уже ничего не помню про виндовс.

V

Всем привет! Надеюсь правильно угадал с чатом. Есть новый ноутбук HP, без системы. Кто подскажет нормальную инструкцию про установку WIN 10.

Пользователь мака, уже ничего не помню про виндовс.

Пользователь мака, уже ничего не помню про виндовс.

MCT

C

📗 MCT - Media Creation Tool

AM

Кто-нибудь в курме, почему постоянно в фоне запускается бразуер Edge?

AM

А также калькулятор, фотографии и другие программы, которые я не запускаю... о.О

М

Народ как удалить пользователя если у тебя их 2?

AM

Народ как удалить пользователя если у тебя их 2?

control userpasswords2