d

Size: a a a

2021 September 02

у меня была 8800GT 512, но я ее кому-то отдал

O

9600 только сегодня снял. большая, красная

O

у меня 2шт 1650 за 0 и 960 за 0

KD

вот спасибо за открытие! но я про него лет тридцать уже знаю. или больше.

Ԥ

AB

А я ещё за 26 покупал новую(((

ЕК

Доброго

Я тут недавно спрашивал ⤴️

В общем, получается, что есть неожиданные ограничения:

https://answers.microsoft.com/ru-ru/windows/forum/windows_10-networking/%d0%be%d0%b1%d1%89%d0%b8%d0%b9/67ab9bae-be39-45a9-9ff3-971c8cf11c2a

Что скажите?

Я тут недавно спрашивал ⤴️

В общем, получается, что есть неожиданные ограничения:

https://answers.microsoft.com/ru-ru/windows/forum/windows_10-networking/%d0%be%d0%b1%d1%89%d0%b8%d0%b9/67ab9bae-be39-45a9-9ff3-971c8cf11c2a

Что скажите?

dG

В даркнете реализован PoC, позволяющий использовать буфер памяти графического процессора для хранения и выполнения вредоносного кода, что обеспечивает ему надежную защиту от антивирусных средств, нацеленных, прежде всего, на оперативную память.

Метод оптимизирован под ОС Windows с версией фреймворка OpenCL 2.0 и выше и прошел успешные испытания на видеокартах Intel (UHD 620/630), Radeon (RX 5700) и GeForce (GTX 740M, GTX 1650).

Это первое боевое применение найденного в 2013 году исследователями из FORTH (Греция) и Колумбийского университета (США) метода реализации кейлоггера в памяти графических процессоров. В расчет не принимается также история с JellyFish, когда в мае 2015 года публиковались PoC для кейлоггера на базе графического процессора и трояна удаленного доступа на базе графического процессора для Windows.

Подробности сделки не раскрываются, и вряд ли будут раскрыты. PoC ушел за две недели и по сути открыл новый этап в хакерской индустрии. Последствия сделки так или иначе скоро проявят себя, ведь вычислительная мощность графического процессора позволяет значительно ускорять выполнение кода со сложными схемами шифрования, нежели чем процессор.

VX-Underground обещают демонстрацию новой техники в самое ближайшее время. Так что ждем.

Метод оптимизирован под ОС Windows с версией фреймворка OpenCL 2.0 и выше и прошел успешные испытания на видеокартах Intel (UHD 620/630), Radeon (RX 5700) и GeForce (GTX 740M, GTX 1650).

Это первое боевое применение найденного в 2013 году исследователями из FORTH (Греция) и Колумбийского университета (США) метода реализации кейлоггера в памяти графических процессоров. В расчет не принимается также история с JellyFish, когда в мае 2015 года публиковались PoC для кейлоггера на базе графического процессора и трояна удаленного доступа на базе графического процессора для Windows.

Подробности сделки не раскрываются, и вряд ли будут раскрыты. PoC ушел за две недели и по сути открыл новый этап в хакерской индустрии. Последствия сделки так или иначе скоро проявят себя, ведь вычислительная мощность графического процессора позволяет значительно ускорять выполнение кода со сложными схемами шифрования, нежели чем процессор.

VX-Underground обещают демонстрацию новой техники в самое ближайшее время. Так что ждем.

VS

В смысле, ты задаешь на форуме вопрос, а тут хочешь получить мнение об ответе? И кто пометил там ответ ответом?

Вроде всегда так было, что на другом ПК должна быть учетная запись такая же, и ничего специфичного для MSA тут нет.

Вроде всегда так было, что на другом ПК должна быть учетная запись такая же, и ничего специфичного для MSA тут нет.

C

📗 MSA (Microsoft Account) - учетная запись Microsoft

Q

Видать вопрос в том, почему функция называется "общий доступ", хотя он получается не общий, а личный)

VS

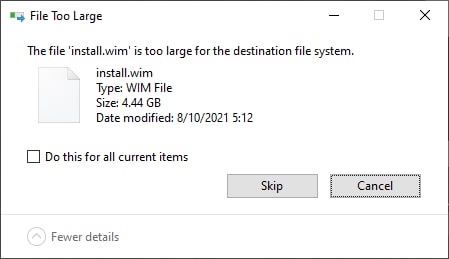

А вот они выпустили ISO для инсайдеров. Но оно на флэшку FAT32 не лезет. А их инструкции про Rufus http://aka.ms/wipbootiso несовместимы с 11 :)

Не, так-то они термин "чистая установка" уже переопределили как апгрейд без сохранения файлов и настроек, т.е. им есть куда ткнуть пальцем, но...

Не, так-то они термин "чистая установка" уже переопределили как апгрейд без сохранения файлов и настроек, т.е. им есть куда ткнуть пальцем, но...

Е

.win можно конвертировать в .esd

VS

это долго https://www.outsidethebox.ms/18814/

я не спрашиваю, что делать, я просто ржу

я не спрашиваю, что делать, я просто ржу

PP

Несовместимы, потому что руфус делает флешку в уефи-нтфс, а чтоб с нее загрузиться надо секурбут выключать?

VS

Е

Это же для инсайдерки, когда релиз выходит они наверное медиакрейшнтулс сделает

VS

ну так а что инсайдеры, не люди что-ли? :)

Е

Ну они типа продвинутые, преодолеть может

VS

смешно