Size: a a a

2018 July 25

Вот это прям годнота. Микрон и раньше делали RFID чипы для Московского метро, но это были микропартии. Надеюсь, на волне Iot, получится развернуть масштабное производство. Конкуренция - это всегда хорошо. Тем более, что по моему мнению, RFID сильно недооценивают в России. Это же могут быть не только карты для проезда, но и автоматизированый учёт книг в библиотеках, трекинг людей и объектов, интеллектуальные системы для музеев, ну и отслеживание подлинности изделий, да. То есть, развиваться есть куда.

На Микроне запустили выпуск RFID-чипов для отслеживания вообще всего.

Тут подпискики отмечают, что у нас производством RFID меток вовсю занимается РСТ-Инвент из славного Питера.

http://rst-invent.ru

Компания, на сколько стало известно, из портфеля Роснано и ГК Систематика. Делает метки с очень большим количеством применений, в том числе кастомные под нужды заказчиков. даже, вроде как, могут делать метки с самоуничтожением. Само производство в пригороде. Импортозамещение, работчие места, позитив. Ну, вы поняли =)

Из значимых проектов можно выделить (Тадааам!) автоматизацию библиотечной системы Петербурга, разработку системы пропусков для автомобилей на FIFA (все у нас немного про футбол), поставку идентификационных меток для Гознак (там что-то про идентификацию меховых изделий).

Кстати, было бы прикольно штрих-коды заменить на метки с самоуничтожением после истечения срока годности. "Просрочка" просто исчезла бы из магазинов (ну, почти).

Вобщем, все как обычно, надо просто брать и делать.

http://rst-invent.ru

Компания, на сколько стало известно, из портфеля Роснано и ГК Систематика. Делает метки с очень большим количеством применений, в том числе кастомные под нужды заказчиков. даже, вроде как, могут делать метки с самоуничтожением. Само производство в пригороде. Импортозамещение, работчие места, позитив. Ну, вы поняли =)

Из значимых проектов можно выделить (Тадааам!) автоматизацию библиотечной системы Петербурга, разработку системы пропусков для автомобилей на FIFA (все у нас немного про футбол), поставку идентификационных меток для Гознак (там что-то про идентификацию меховых изделий).

Кстати, было бы прикольно штрих-коды заменить на метки с самоуничтожением после истечения срока годности. "Просрочка" просто исчезла бы из магазинов (ну, почти).

Вобщем, все как обычно, надо просто брать и делать.

Товарищи, тут такое дело.

Нужна помощь по общению с разработчиками ядра Linux, которые пилят беспроводной стек.

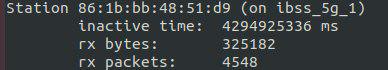

Мы нашли багу из-за которой происходят чудеса и сразу после подключения станции время ее последней активности устремляется в бесконечность на соклько позволяет переменная.

Это сводит беспроводной стек с ума, а некоторые утилиты (iwinfo) воспринимают время как отрицательное.

Багу уже больше года и я удивляюсь как на него никто не напарывался.

Мы запатчили и проблема больше не проявляется, но хочется пропихнуть это дело в апстрим.

Нужна помощь по общению с разработчиками ядра Linux, которые пилят беспроводной стек.

Мы нашли багу из-за которой происходят чудеса и сразу после подключения станции время ее последней активности устремляется в бесконечность на соклько позволяет переменная.

Это сводит беспроводной стек с ума, а некоторые утилиты (iwinfo) воспринимают время как отрицательное.

Багу уже больше года и я удивляюсь как на него никто не напарывался.

Мы запатчили и проблема больше не проявляется, но хочется пропихнуть это дело в апстрим.

Идея не нова и даже норм, но с покрытием всегда беда.

МТС запустила тариф для умных устройств для бизнеса - «IoT для бизнеса». В него входят семь готовых решений, каждое из которых учитывает тип умного оборудования и отраслевые особенности бизнеса. В зависимости от устройства - будь то система удаленного видеонаблюдения, онлайн-касса, счетчик ЖКХ, мультимедийный рекламный модуль, система мониторинга транспорта - тариф предполагает разные каналы передачи информации.

Данные могут передаваться по мобильному интернету или с использованием специального голосового канала, с помощью SMS или даже с помощью голосовых вызовов, например, в охранных системах при экстренном информировании о внештатной ситуации.

Пользователям умных онлайн-касс рекомендован пакет, который включает до 1 ГБ мобильного интернета и 300 SMS: это оптимальный вариант для устройства, которое отправляет отчетность в режиме онлайн и рассылает чеки покупателям в виде сообщений.

Для систем видеонаблюдения, передающих большие потоки данных, предлагается пакет до 10 ГБ мобильного интернета. Транспортные компании в рамках тарифа могут задействовать пакеты мобильного интернета и SMS не только на территории России, но также в странах СНГ, Европы и Азии.

Подобрав вариант, соответствующий бизнес-задачам и оплатив его на год, пользователи смогут сэкономить до 20%.

http://www.cnews.ru/news/line/2018-07-23_mts_zapustila_tarif_dlya_raznyh_tipov_ustrojstv

#реклама #текстприслан

Данные могут передаваться по мобильному интернету или с использованием специального голосового канала, с помощью SMS или даже с помощью голосовых вызовов, например, в охранных системах при экстренном информировании о внештатной ситуации.

Пользователям умных онлайн-касс рекомендован пакет, который включает до 1 ГБ мобильного интернета и 300 SMS: это оптимальный вариант для устройства, которое отправляет отчетность в режиме онлайн и рассылает чеки покупателям в виде сообщений.

Для систем видеонаблюдения, передающих большие потоки данных, предлагается пакет до 10 ГБ мобильного интернета. Транспортные компании в рамках тарифа могут задействовать пакеты мобильного интернета и SMS не только на территории России, но также в странах СНГ, Европы и Азии.

Подобрав вариант, соответствующий бизнес-задачам и оплатив его на год, пользователи смогут сэкономить до 20%.

http://www.cnews.ru/news/line/2018-07-23_mts_zapustila_tarif_dlya_raznyh_tipov_ustrojstv

#реклама #текстприслан

2018 July 27

Продукт на стадии подготовки к релизу, а люди уже шутят.

Я тоже поржал.

Павлу респект! =)

Я тоже поржал.

Павлу респект! =)

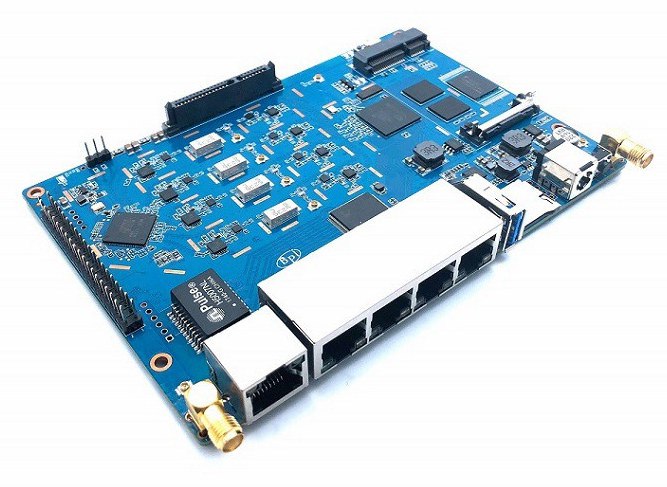

Эй, кто там хотел запилить роутер на какой-нибудь современной ARM'овой железяке?

Бананов не хотите ли?

https://www.cnx-software.com/2018/07/27/banana-pi-bpi-r64-router-board-is-powered-by-mediatek-mt7622-supports-802-11ac-wifi-poe/

На вид вполне сносно и Wi-Fi достаточно современный. Есть GPIO, да еще и поддержка PoE. На mini PCIe сильно не надейтесь, походу там разведен только USB, но это не точно.

Характеристики, которые дойдут до нас, очевидно, не раньше 2019 года:

SoC – MediaTek MT7622 dual-core Arm Cortex-A53 @ 1.35GHz with dedicated network accelerator, 4×4 802.11n and Bluetooth 5 connectivity

System Memory – 1GB DDR3 SDRAM

Storage

8GB eMMC flash (option 16/32/64G)

MicroSD slot up to 256GB

1x SATA interface

Connectivity

4x Gigabit Ethernet LAN port + 1x Gigabit Ethernet WAN port connected via Realtek RTL8367S switch controller

802.11n built in SoC (If the board is based on MT7622A the Bluetooth 5 is also present, if not that’s MT7622B).

802.11ac via Mediatek MT7615 chip

Optional 4G module via mini PCIe socket + SIM card slot

2x SMA connectors for antennas

USB – 1x USB 3.0 port

Expansion – 40-pin GPIO header

Misc – Reset button, 3-pin header for serial console

Power Supply

12V/2A DC power barrel jack

Optional PoE module with support for 12V/3A

Короче, я бы купил.

Бананов не хотите ли?

https://www.cnx-software.com/2018/07/27/banana-pi-bpi-r64-router-board-is-powered-by-mediatek-mt7622-supports-802-11ac-wifi-poe/

На вид вполне сносно и Wi-Fi достаточно современный. Есть GPIO, да еще и поддержка PoE. На mini PCIe сильно не надейтесь, походу там разведен только USB, но это не точно.

Характеристики, которые дойдут до нас, очевидно, не раньше 2019 года:

SoC – MediaTek MT7622 dual-core Arm Cortex-A53 @ 1.35GHz with dedicated network accelerator, 4×4 802.11n and Bluetooth 5 connectivity

System Memory – 1GB DDR3 SDRAM

Storage

8GB eMMC flash (option 16/32/64G)

MicroSD slot up to 256GB

1x SATA interface

Connectivity

4x Gigabit Ethernet LAN port + 1x Gigabit Ethernet WAN port connected via Realtek RTL8367S switch controller

802.11n built in SoC (If the board is based on MT7622A the Bluetooth 5 is also present, if not that’s MT7622B).

802.11ac via Mediatek MT7615 chip

Optional 4G module via mini PCIe socket + SIM card slot

2x SMA connectors for antennas

USB – 1x USB 3.0 port

Expansion – 40-pin GPIO header

Misc – Reset button, 3-pin header for serial console

Power Supply

12V/2A DC power barrel jack

Optional PoE module with support for 12V/3A

Короче, я бы купил.

Тут еще Olimex упоролись и сделали плату на ESP32.

C PoE, КАРЛ!!!!!!!!

Ну, реально. Микроконтроллер, плата, выводы GPIO и все как обычно.

Только питаться это чудо может от 5V MicroUSB, аккумулятора Li-Po или... PoE.

Ну, почему бы и нет?

https://www.cnx-software.com/2018/07/26/olimex-esp32-poe-board/

Наговцам с их линейкой ERD на заметку 😉

UPD: Я сперва не написал, но там есть ethernet 10/100M, если что.

C PoE, КАРЛ!!!!!!!!

Ну, реально. Микроконтроллер, плата, выводы GPIO и все как обычно.

Только питаться это чудо может от 5V MicroUSB, аккумулятора Li-Po или... PoE.

Ну, почему бы и нет?

https://www.cnx-software.com/2018/07/26/olimex-esp32-poe-board/

Наговцам с их линейкой ERD на заметку 😉

UPD: Я сперва не написал, но там есть ethernet 10/100M, если что.

2018 July 28

Аларм, у нас тут очередная утечка ключа по сторонним каналам. На этот раз дистанционная.

Подвержены чипы а-ля Bluеtooth или WiFi с аппаратным шифрованием. Например, мой любимчик AR9271.

Проблема реальная и спасти может разве что перенос шифрования на CPU в качестве меры защиты.

Ломать начинают уже с десяти метров.

Это пиздец, товарищи.

Все вендоры, по идее, должны срочно обновить firmware радиомодулей и как можно скорее.

Поможет что-то вроде случайных прерываний с подмешиванием случайных операций во время процедуры шифровки фрейма. Ну ли чего-то еще придумают, не дураки же.

Инструментарий уже выложен в паблик.

https://github.com/eurecom-s3/screaming_channels#Story

Вот тут инфа на русском:

http://www.opennet.ru/opennews/art.shtml?num=49036

Оригинал:

http://s3.eurecom.fr/tools/screaming_channels/

PDF:

http://s3.eurecom.fr/docs/ccs18_camurati_preprint.pdf

Подвержены чипы а-ля Bluеtooth или WiFi с аппаратным шифрованием. Например, мой любимчик AR9271.

Проблема реальная и спасти может разве что перенос шифрования на CPU в качестве меры защиты.

Ломать начинают уже с десяти метров.

Это пиздец, товарищи.

Все вендоры, по идее, должны срочно обновить firmware радиомодулей и как можно скорее.

Поможет что-то вроде случайных прерываний с подмешиванием случайных операций во время процедуры шифровки фрейма. Ну ли чего-то еще придумают, не дураки же.

Инструментарий уже выложен в паблик.

https://github.com/eurecom-s3/screaming_channels#Story

Вот тут инфа на русском:

http://www.opennet.ru/opennews/art.shtml?num=49036

Оригинал:

http://s3.eurecom.fr/tools/screaming_channels/

PDF:

http://s3.eurecom.fr/docs/ccs18_camurati_preprint.pdf

Все еще хуже чем я предполагал.

Пришел ответ от Бена (Ben Greear. Автор 802.1Q в ядре Linux и своей версии ath10k-ct, но сейчас не об этом).

Бен, помимо всего прочего, делает свою прошивку для чипов Qualcomm и говорит, что даже она не контролирует сам процесс шифрования фреймов. Это делается глубоко в железе и ни драйвер, ни firmware на данный процесс повлиять не могут.

В качестве единственного решения на данный момент он тоже видит перенос шифрования на CPU.

Если для SPECTRE и MELTDOWN деградация производительности из-за оверхеда была ощутимая, но не критичная, то с вайфайными чипами она будет тотальной, особенно на устройствах со слабым процессором MIPS24k/74k, которых на рынке большинство даже в enterprise сегменте.

Печаль...

Пришел ответ от Бена (Ben Greear. Автор 802.1Q в ядре Linux и своей версии ath10k-ct, но сейчас не об этом).

Бен, помимо всего прочего, делает свою прошивку для чипов Qualcomm и говорит, что даже она не контролирует сам процесс шифрования фреймов. Это делается глубоко в железе и ни драйвер, ни firmware на данный процесс повлиять не могут.

В качестве единственного решения на данный момент он тоже видит перенос шифрования на CPU.

Если для SPECTRE и MELTDOWN деградация производительности из-за оверхеда была ощутимая, но не критичная, то с вайфайными чипами она будет тотальной, особенно на устройствах со слабым процессором MIPS24k/74k, которых на рынке большинство даже в enterprise сегменте.

Печаль...

2018 July 29

Что-то прет меня последнее время обозревать всякие девайсы.

Вот, очередное чудо китайских инженеров.

Карманный деаутентификатор со встроенным пауэр банком (или наоборот, хз как правильно класифицировать этот девайс).

https://www.aliexpress.com/item/DSTIKE-WiFi-Deauther-Monster-ESP8266-1-3OLED-8dB-Antenna-18650-power-bank-2A-quick-charging-2USB/32859266128.html

Сделан на базе ESP8266 и предназначен для высвобождения эфира в диапазоне 2.4Ггц.

От "Нахрен оно надо, я лучше приложение на телефон поставлю" данное устройство выгодно отличает антенна с хорошим усилением, что гарантированно доставит ваши deauth пакеты всем абонентам на десятки метров вокруг.

Вот, очередное чудо китайских инженеров.

Карманный деаутентификатор со встроенным пауэр банком (или наоборот, хз как правильно класифицировать этот девайс).

https://www.aliexpress.com/item/DSTIKE-WiFi-Deauther-Monster-ESP8266-1-3OLED-8dB-Antenna-18650-power-bank-2A-quick-charging-2USB/32859266128.html

Сделан на базе ESP8266 и предназначен для высвобождения эфира в диапазоне 2.4Ггц.

От "Нахрен оно надо, я лучше приложение на телефон поставлю" данное устройство выгодно отличает антенна с хорошим усилением, что гарантированно доставит ваши deauth пакеты всем абонентам на десятки метров вокруг.

А вот уже детектор подобных атак в виде USB свистка от того же упоротого китайца.

https://www.aliexpress.com/item/DSTIKE-WiFi-Deauth-detector-V2-Pre-flashed-with-Case-ESP8266-ESP12N-USB-LED-NodeMCU-WiFi-Deauther/32812101331.html

Там у него еще много разных исполнений, корпус для беспалевности.

Кому интересно - можете посмотреть.

Ссылки чистые, никакой рекламы.

https://www.aliexpress.com/item/DSTIKE-WiFi-Deauth-detector-V2-Pre-flashed-with-Case-ESP8266-ESP12N-USB-LED-NodeMCU-WiFi-Deauther/32812101331.html

Там у него еще много разных исполнений, корпус для беспалевности.

Кому интересно - можете посмотреть.

Ссылки чистые, никакой рекламы.

Господи, он на столько упорот, что даже сделал свой ютюб канал, где рассказывает про эти вещи.

Там у него история ревизий, основные отличия и даже показана "тревожная кнопка" при нажатии которой в радиусе десятков метров не остается никого. Прям в духе РВСН "После нас - тишина".

https://www.youtube.com/user/g0ldk/videos

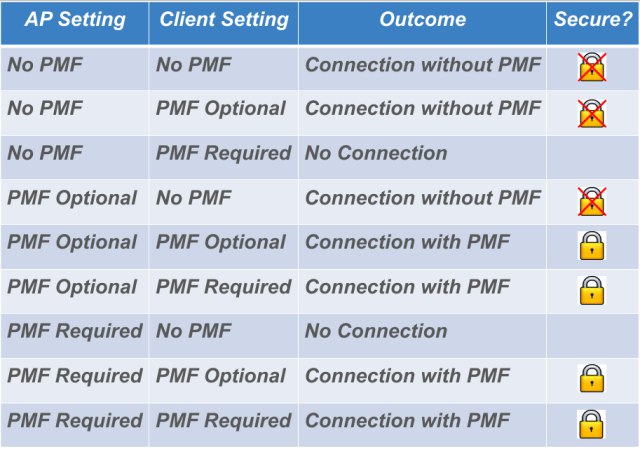

Я не знаю, хорошо это или плохо, что за пару десятков баксов можно спокойно купить подобные устрйоства и терроризировать соседей. Вроде как, вечная проблема щита и меча, но с другой стороны, Management Frame Protection в обычные домашние роутеры еще не завезли и делать этого никто из вендоров не собирается.

А против этой атаки спасет только он (802.11w a.k.a PMF).

Давайте, я ниже напишу простыми словами о нем.

Там у него история ревизий, основные отличия и даже показана "тревожная кнопка" при нажатии которой в радиусе десятков метров не остается никого. Прям в духе РВСН "После нас - тишина".

https://www.youtube.com/user/g0ldk/videos

Я не знаю, хорошо это или плохо, что за пару десятков баксов можно спокойно купить подобные устрйоства и терроризировать соседей. Вроде как, вечная проблема щита и меча, но с другой стороны, Management Frame Protection в обычные домашние роутеры еще не завезли и делать этого никто из вендоров не собирается.

А против этой атаки спасет только он (802.11w a.k.a PMF).

Давайте, я ниже напишу простыми словами о нем.

802.11w привнес немного улучшений в процедуру обмена служебными фреймами между точкой и клиентами.

С картинками и на английском можно почитать тут, например.

https://wlan1nde.wordpress.com/2014/10/21/protected-management-frames-802-11w/

Вкратце:

Добавилась такая сущность как IGTK или Integrity Group Temporal Key. Этот ключ согласуется уже после процедуры, предусмотренной WPA2. Когда точке нужно отправить служебный мультикаст, она использует IGTK для генерации специального поля (MIC) и добавляет его в кадр. Клиент при получении кадра тоже может сгенерировать MIC и проверить соответствие с использованием полученного ранее IGTK. Короче, вот такая цифровая подпись, ничего нового.

Стандарт появился еще в 2009 году, но даже спустя девять лет никто особо не чешется.

Фактически, все было сделано для мягкого перехода, так как предусматривается два режима работы:

1) Точка требует жестко соблюдать механизмы распространения IGTK и не принимает клиентов без поддержки PMF

2) Точка анонсирует поддержку PMF и если клиент попросит, то может согласовать с ним IGTK.

Во втором режиме на одну точку могут зацепиться клиенты как с подержкой PMF, так и без нее. Ничего страшного в этом нет. Новые будут проверять MIC и принимать решения самостоятельно, а старые будут игнорировать подпись и доверять всем служебным кадрам от имени точки.

Достаточно немного желания и за несколько лет можно было бы осуществить переход на более защищенный стандарт. Теперь же мы имеем огромное количество домашних роутеров без его поддержки и кучу устройств, производители которых точно так же клали болт.

Видимо, Wi-Fi alliance это надоело и WPA3, между прочим, жестко требует наличие PMF (иначе не получится сертифицировать). Так что новые роутеры, даже самая люая дешмань, скоро будут поддерживать его поголовно. Правда, использовать будет возможно только по второму варианту из-за описанных выше причин.

С картинками и на английском можно почитать тут, например.

https://wlan1nde.wordpress.com/2014/10/21/protected-management-frames-802-11w/

Вкратце:

Добавилась такая сущность как IGTK или Integrity Group Temporal Key. Этот ключ согласуется уже после процедуры, предусмотренной WPA2. Когда точке нужно отправить служебный мультикаст, она использует IGTK для генерации специального поля (MIC) и добавляет его в кадр. Клиент при получении кадра тоже может сгенерировать MIC и проверить соответствие с использованием полученного ранее IGTK. Короче, вот такая цифровая подпись, ничего нового.

Стандарт появился еще в 2009 году, но даже спустя девять лет никто особо не чешется.

Фактически, все было сделано для мягкого перехода, так как предусматривается два режима работы:

1) Точка требует жестко соблюдать механизмы распространения IGTK и не принимает клиентов без поддержки PMF

2) Точка анонсирует поддержку PMF и если клиент попросит, то может согласовать с ним IGTK.

Во втором режиме на одну точку могут зацепиться клиенты как с подержкой PMF, так и без нее. Ничего страшного в этом нет. Новые будут проверять MIC и принимать решения самостоятельно, а старые будут игнорировать подпись и доверять всем служебным кадрам от имени точки.

Достаточно немного желания и за несколько лет можно было бы осуществить переход на более защищенный стандарт. Теперь же мы имеем огромное количество домашних роутеров без его поддержки и кучу устройств, производители которых точно так же клали болт.

Видимо, Wi-Fi alliance это надоело и WPA3, между прочим, жестко требует наличие PMF (иначе не получится сертифицировать). Так что новые роутеры, даже самая люая дешмань, скоро будут поддерживать его поголовно. Правда, использовать будет возможно только по второму варианту из-за описанных выше причин.

Стали меня спрашивать что и почему, а я вспомнил как несколько лет назад искал оригинал стандарта, хотя бы 802.11g и нифига не было.

Реально бывают ситуации когда в какой-то статье или прямо в исходном коде встречаются ссылки на разделы стандарта и таблицы, но без указания конкретных слов или пояснений. Сразу хочется посмотреть, но не у всех есть полная версия.

Благо, у мен была возможность скачать прямо с обменников ieee.

Вот, выкладываю вам. Может, кому и пригодится. Версия 2016 года со всеми актуальными изменениями.

Реально бывают ситуации когда в какой-то статье или прямо в исходном коде встречаются ссылки на разделы стандарта и таблицы, но без указания конкретных слов или пояснений. Сразу хочется посмотреть, но не у всех есть полная версия.

Благо, у мен была возможность скачать прямо с обменников ieee.

Вот, выкладываю вам. Может, кому и пригодится. Версия 2016 года со всеми актуальными изменениями.