Как не выдать пароль под пытками: криптографическое решение проблемы

Криптографы Ian Goldberg, автор знаменитого протокола шифрования OTR, используемого в джаббере, и Erinn Atwater, директор OpenPrivacy и сотрудница лаборатории

Cryptography Security and Privacy, предложили интересное решение важной для активистов и журналистов проблемы - а именно -

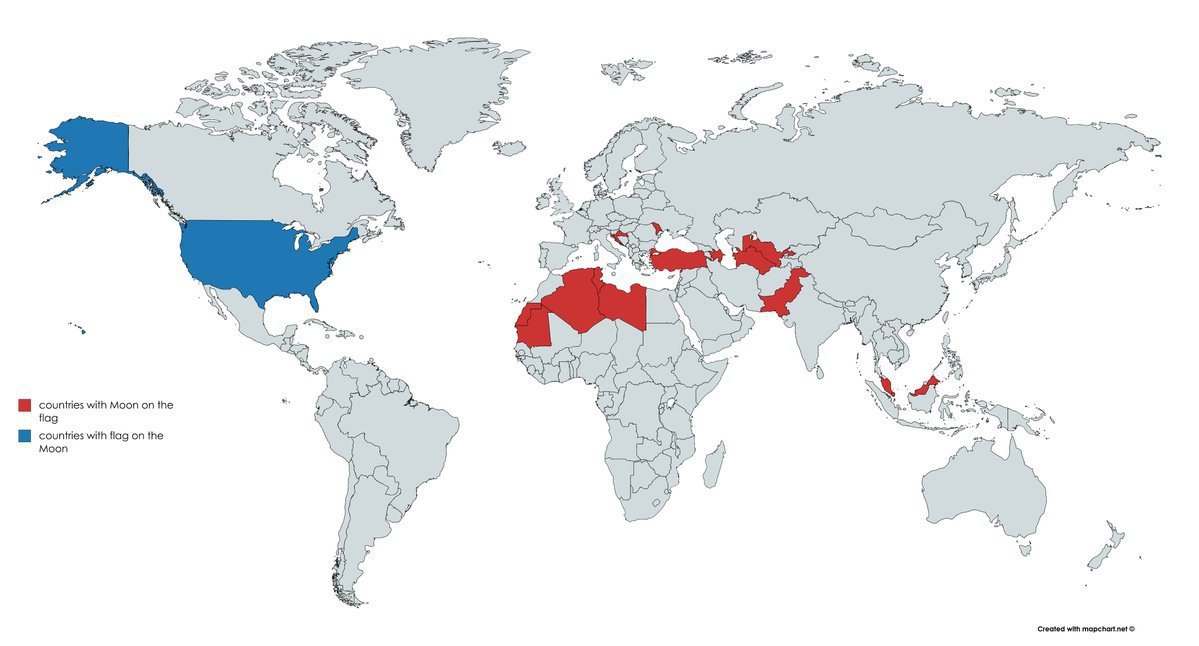

как поступать в ситуации когда "правоохранители" требуют выдачу пароля от вашего зашифрованного девайса. Такие ситуации могут случиться, например, при переходе границы: так, в 2017 году пограничные службы США обыскали 30 000 устройств, в три раза больше чем в 2015 (1; 2).

Подробное решение проблемы описано в

научной статье Этвотер и Голдберга, опубликованной в рамках конференции Security Protocols 2018. Исследователи предлагают использовать принцип "shatter secret" - распределённого или "расколотого" секрета. "ShatterSecret", cпециальное приложение менеджер ключей (

пока доступное только под Android), разбивает ваш ключ на несколько частей, которые отправляются на устройства заранее определённых доверенных контактов. Количество таких контактов устанавливается самим пользователем. Далее, части ключа удаляются с устройства пользователя. При пересечении границы или в ситуации обыска или допроса пользователь не сможет выдать полный пароль от доступа к зашифрованному устройству, так как он физически не будетиметь доступ и знать недостающие части ключей. Чтобы восстановить доступ к устройству, пользователь должен будет физически встретиться с доверенными контактами. Доверенные контакты также должны установить приложение и сгенерировать аккаунты (возможно анонимное создание аккаунтов без привязки к номеру телефона).

(1) CBP Public Affairs: CBP Releases Statistics on Electronic Device Searches. U.S. Customs and Border Protection (April 2017)

(2) Savage, C., Nixon, R.: Privacy Complaints Mount Over Phone Searches at U.S. Border Since 2011. The New York Times (December 2017)