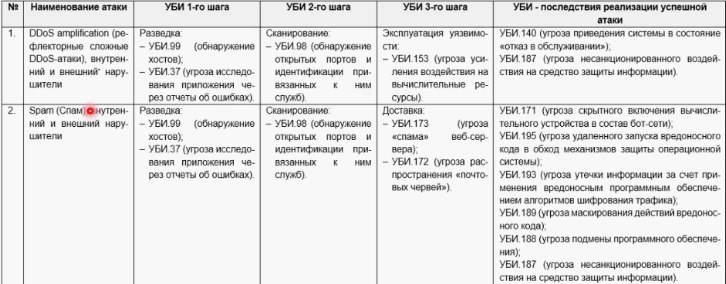

Вот, это очень хорошая иллюстрация непригодности нынешней БДУ для моделирования атак.

Для меня вариантами первого шага атаки со стороны внешнего нарушителя будут:

— проникновение через скрипты, исполняемые браузером пользователя

— эксплуатация типовых уязвимостей веб-интерфейсов

— эксплуатация известных уязвимостей внешних сетевых служб

— подбор словарных PSK для Wi-Fi сетей организации

— подбор словарных идентификаторов и паролей пользователей к внешним интерфейсам системы

— использование ставших известными ранее идентификаторов и паролей пользователей к внешним интерфейсам системы

— инфицирование АРМ через отчуждаемые носители

— инфицирование АРМ с помощью социалки

— проникновение через инфраструктуру и ресурсы, используемые совместно с материнской/дочерней/партнерской организацей

— инфицирование личных устройств пользователей, которые они используют для удаленной/мобильной работы

— rogue access point для атак на беспроводные устройства

За основу взяты техники из Mitre Att&CK для тактики Initial Access

https://attack.mitre.org/tactics/TA0001/Для каждой из перечисленных техник требуются свои нюансы мер защиты и мониторинг специфических для них событий. При этом понятно, и какие нюансы защиты нужны, и какие события мониторить, чтобы обнаружить это действие.

А теперь попробуйте описать то же самое перечислением угроз из БДУ:

- для некоторых техник (особенно для техник продвижения по инфраструктуре) вы ничего не найдете

- техники, описывающие разные способы инфицирования (тактика Execution), превратятся в одну совершенно абстрактную "угрозу внедрения кода".

ФСТЭК не может прямым текстом сказать "пока мы не перепишем БДУ, используйте Att&CK или CAPEC", поэтому они сформулировали это обтекаемо ("могут использоваться иные источники, в том числе опубликованные в общедоступных источниках данные об уязвимостях, компьютерных атаках, вредоносном программном обеспечении"). Но подразумевается, что сценарий атаки - это описание именно последовательности возможных действий нарушителя. помощью которых он может добиться нужного ему негативного последствия