Size: a a a

2020 September 02

Сразу в трех крупных регионах России объем строительства с использованием счетов эскроу с начала этого года увеличился более чем вдвое: в Тюменской, Новосибирской и Воронежской областях.

С 1 июля 2019 года все новые проекты многоквартирного жилищного строительства в России осуществляются по новой схеме. Деньги дольщиков привлекаются застройщиками не напрямую, а на специальные банковские счета — эскроу.

Получить эти средства девелопер может лишь после сдачи дома, а в случае его банкротства деньги в полном объеме возвращаются гражданам. Это исключает возможность появления новых обманутых дольщиков.

По состоянию на 01 сентября 2020 года по новым правилам в стране строится 39% всего многоквартирного жилья. При этом около 80% строительства с использованием счетов эскроу приходится на крупнейшие субъекты, где объем стройки превышает 1 млн кв. м. В настоящий момент в стране насчитывается 21 такой регион.

Лидером по переходу на новые правила среди указанных регионов является Тюменская область, где за восемь месяцев текущего года объем строительства с эскроу вырос на 132% (+621 тыс. кв. м). За ней следуют Новосибирская область (+127%, или 513 тыс. кв. м) и Воронежская область (+103%, или 361 тыс. кв. м).

С 1 июля 2019 года все новые проекты многоквартирного жилищного строительства в России осуществляются по новой схеме. Деньги дольщиков привлекаются застройщиками не напрямую, а на специальные банковские счета — эскроу.

Получить эти средства девелопер может лишь после сдачи дома, а в случае его банкротства деньги в полном объеме возвращаются гражданам. Это исключает возможность появления новых обманутых дольщиков.

По состоянию на 01 сентября 2020 года по новым правилам в стране строится 39% всего многоквартирного жилья. При этом около 80% строительства с использованием счетов эскроу приходится на крупнейшие субъекты, где объем стройки превышает 1 млн кв. м. В настоящий момент в стране насчитывается 21 такой регион.

Лидером по переходу на новые правила среди указанных регионов является Тюменская область, где за восемь месяцев текущего года объем строительства с эскроу вырос на 132% (+621 тыс. кв. м). За ней следуют Новосибирская область (+127%, или 513 тыс. кв. м) и Воронежская область (+103%, или 361 тыс. кв. м).

Не только лишь преступники могут использовать выходные узлы Tor для своих темных дел. Иногда инфосек исследователи балуются тем же самым, разумеется, в интересах справедливости и правды.

Исследователи сборной группы инфосек компаний PRODAFT (Швейцария) и INVICTUS (Турция), которые именуют себя PTI, поставили множество подконтрольных выходных Tor-узлов и нашли в трафике много интересного. Ресерчеры назвали эту операцию Blue Raven.

В настоящее время PTI публикуют в нескольких частях статью о перехваченных материалах хакерской группы FIN 7.

FIN 7 - это вообще сложная штука, одна из коммерческих APT. И, хотя ее активность наблюдается с 2013 года, исследователи до сих пор не пришли к единому мнению, что же это за образование. То ли это конгломерат нескольких хакерских групп, включающий в себя непосредственно FIN 7 (aka APT-C-11), Anunak (aka Carbanak) и EmpireMonkey (aka CobaltGoblin), то ли все это и есть одна крупная группа.

С происхождением тоже было не все ясно - если западные эксперты склонялись к России, то отечественные специалисты утверждали, что это украинцы. И уже в 2019 году американцы арестовали четырех граждан Украины, являвшихся членами FIN 7. Да, у них был филиал в Москве и Хайфе. Нет, группа не умерла и продолжает активную деятельность.

Биография у FIN 7 достаточно богатая, они атаковали банковский сектор, ретейл, общепит и пр. и пр. Подозревается, что хакерам удалось украсть почти 900 млн. долларов в ходе кампании 2013-2014 годов. В 2020 году FIN 7 успели прославиться уже изрядно позабытой атакой типа BadUSB, в ходе которой компаниям-жертвам рассылались подарочные накопители USB, имитировавшие после подключения USB-клавиатуру и загружавшие из сети вредонос через PowerShell.

Вернемся к операции Blue Raven. Исследователи смогли перехватить несколько ранее не замеченных модулей для используемого хакерами вредоноса Carbanak, а также образцы нового бэкдора Tirion (хакеры фанаты Игры престолов или Warcraft?), который придет на смену Carbanak.

Также ресерчеры нашли демонстрационное видео той самой атаки BadUSB и код используемых в ее процессе модулей. В том числе, обнаружили фрагмент кода для атаки на устройства под управлением macOS, о чем раньше известно не было.

Исследователи получили статистику по жертвам хакеров за период с февраля по апрель 2020 года - 325 объектов в 16 странах, а также прелюбопытнейшие результаты проверки хакерами на обнаружение антивирусными продуктами своих вредоносных инструментов. Как из них видно, наиболее надежными оказались продукты от FireEye, ESET, Bitdefender и Касперских (да-да, за рекламу нам заплатили ЦРУ, Словацкая информационная служба, Сигуранца и Кремль).

PTI обещают еще как минимум 4 статьи по результатам Blue Raven, в частности данные о связях FIN 7 и группы REvil, оператора ransomware Sodinokibi. Будем с интересом наблюдать.

Исследователи сборной группы инфосек компаний PRODAFT (Швейцария) и INVICTUS (Турция), которые именуют себя PTI, поставили множество подконтрольных выходных Tor-узлов и нашли в трафике много интересного. Ресерчеры назвали эту операцию Blue Raven.

В настоящее время PTI публикуют в нескольких частях статью о перехваченных материалах хакерской группы FIN 7.

FIN 7 - это вообще сложная штука, одна из коммерческих APT. И, хотя ее активность наблюдается с 2013 года, исследователи до сих пор не пришли к единому мнению, что же это за образование. То ли это конгломерат нескольких хакерских групп, включающий в себя непосредственно FIN 7 (aka APT-C-11), Anunak (aka Carbanak) и EmpireMonkey (aka CobaltGoblin), то ли все это и есть одна крупная группа.

С происхождением тоже было не все ясно - если западные эксперты склонялись к России, то отечественные специалисты утверждали, что это украинцы. И уже в 2019 году американцы арестовали четырех граждан Украины, являвшихся членами FIN 7. Да, у них был филиал в Москве и Хайфе. Нет, группа не умерла и продолжает активную деятельность.

Биография у FIN 7 достаточно богатая, они атаковали банковский сектор, ретейл, общепит и пр. и пр. Подозревается, что хакерам удалось украсть почти 900 млн. долларов в ходе кампании 2013-2014 годов. В 2020 году FIN 7 успели прославиться уже изрядно позабытой атакой типа BadUSB, в ходе которой компаниям-жертвам рассылались подарочные накопители USB, имитировавшие после подключения USB-клавиатуру и загружавшие из сети вредонос через PowerShell.

Вернемся к операции Blue Raven. Исследователи смогли перехватить несколько ранее не замеченных модулей для используемого хакерами вредоноса Carbanak, а также образцы нового бэкдора Tirion (хакеры фанаты Игры престолов или Warcraft?), который придет на смену Carbanak.

Также ресерчеры нашли демонстрационное видео той самой атаки BadUSB и код используемых в ее процессе модулей. В том числе, обнаружили фрагмент кода для атаки на устройства под управлением macOS, о чем раньше известно не было.

Исследователи получили статистику по жертвам хакеров за период с февраля по апрель 2020 года - 325 объектов в 16 странах, а также прелюбопытнейшие результаты проверки хакерами на обнаружение антивирусными продуктами своих вредоносных инструментов. Как из них видно, наиболее надежными оказались продукты от FireEye, ESET, Bitdefender и Касперских (да-да, за рекламу нам заплатили ЦРУ, Словацкая информационная служба, Сигуранца и Кремль).

PTI обещают еще как минимум 4 статьи по результатам Blue Raven, в частности данные о связях FIN 7 и группы REvil, оператора ransomware Sodinokibi. Будем с интересом наблюдать.

Ситуация вокруг строительства ж/д путей и углепогрузочной станции у посёлка Черемза Новокузнецкого района, кажется, завершилась.

21 августа на сайте администрации правительства Кузбасса появилась информация об отмене разрешения на строительство, которое ранее было дано «Кузнецкому Южному».

С одной стороны, власть объясняет своё решение тем, что компания не представила утверждённый проект рекультивации земель, с другой - губернатор Цивилёв причиной отказа называет неурегулированные отношения между руководством разреза и местным населением.

Как ни крути, а приходится признать, что правительство Кузбасса оказалось не в самом приятном положении. Отмена собственных решений вряд ли укрепляет авторитет. Может быть, признавать свои ошибки и неплохо, но всё-таки лучше их не допускать. Особенно, когда у тебя «на руках» достаточно проблемный регион.

Хорошо смотрятся те, чья позиция обоснованна и последовательна. В случае с Черемзой, это гражданские активисты. Отмена решения о строительстве дороги и станции - их заслуга и успех.

21 августа на сайте администрации правительства Кузбасса появилась информация об отмене разрешения на строительство, которое ранее было дано «Кузнецкому Южному».

С одной стороны, власть объясняет своё решение тем, что компания не представила утверждённый проект рекультивации земель, с другой - губернатор Цивилёв причиной отказа называет неурегулированные отношения между руководством разреза и местным населением.

Как ни крути, а приходится признать, что правительство Кузбасса оказалось не в самом приятном положении. Отмена собственных решений вряд ли укрепляет авторитет. Может быть, признавать свои ошибки и неплохо, но всё-таки лучше их не допускать. Особенно, когда у тебя «на руках» достаточно проблемный регион.

Хорошо смотрятся те, чья позиция обоснованна и последовательна. В случае с Черемзой, это гражданские активисты. Отмена решения о строительстве дороги и станции - их заслуга и успех.

Российские экспортёры газа рассчитывают восстановить свои позиции на европейском рынке.

Добыча «голубого» топлива в России постепенно начинает приближаться к докризисным показателям. Так, в августе объём добычи достиг 53.21 млрд кубов, что на 4,3% процента меньше, чем за тот же период в прошлом году. В июле разница составляла — 6,2%, в июне — 12,3%.

Многие позитивно настроенные эксперты уже назвали сложившуюся ситуацию восстановлением газовой конъюнктуры. Как основное доказательство — рост цен в Европе. На голландском хабе TTF спотовая цена уже превысила отметку в $132/тыс. кубов.

Есть несколько мнений о причинах сложившейся ситуации. Одни её связывают с летней жарой в Европе, которая поспособствовала повышенному потреблению энергоресурсов и прежде всего для кондиционирования воздуха в помещениях. Другие - с заполненными до отказа ПХГ. Свободные места в хранилищах оказались лишь у Португалии и Великобритании. Они-то и нарастили импорт СПГ.

Остальные же как могли сокращали закупки: Бельгия — на 79%, Италия — на 25%, Франция — на 7%. Даже Польша, которая грозится полностью заменить поставки российского газа сжиженным, сократила импорт СПГ на 5%. И это не удивительно - у американского и катарского СПГ довольно высокая себестоимость, поэтому в период низких цен европейский рынок для них был малопривлекателен. По данным мониторинга Bloomberg, за всё лето на северо-запад Европы из США было организовано в три раза меньше поставок сжиженного газа, чем в одном лишь мае.

Добыча «голубого» топлива в России постепенно начинает приближаться к докризисным показателям. Так, в августе объём добычи достиг 53.21 млрд кубов, что на 4,3% процента меньше, чем за тот же период в прошлом году. В июле разница составляла — 6,2%, в июне — 12,3%.

Многие позитивно настроенные эксперты уже назвали сложившуюся ситуацию восстановлением газовой конъюнктуры. Как основное доказательство — рост цен в Европе. На голландском хабе TTF спотовая цена уже превысила отметку в $132/тыс. кубов.

Есть несколько мнений о причинах сложившейся ситуации. Одни её связывают с летней жарой в Европе, которая поспособствовала повышенному потреблению энергоресурсов и прежде всего для кондиционирования воздуха в помещениях. Другие - с заполненными до отказа ПХГ. Свободные места в хранилищах оказались лишь у Португалии и Великобритании. Они-то и нарастили импорт СПГ.

Остальные же как могли сокращали закупки: Бельгия — на 79%, Италия — на 25%, Франция — на 7%. Даже Польша, которая грозится полностью заменить поставки российского газа сжиженным, сократила импорт СПГ на 5%. И это не удивительно - у американского и катарского СПГ довольно высокая себестоимость, поэтому в период низких цен европейский рынок для них был малопривлекателен. По данным мониторинга Bloomberg, за всё лето на северо-запад Европы из США было организовано в три раза меньше поставок сжиженного газа, чем в одном лишь мае.

Британское издание «Daily Mail» актуализирует информацию об имении Sunninghill Park, которое британский принц Эндрю продал за 15 млн. фунтов: покупателем выступил Тимур Кулибаев, приобретавший роскошный дом для своей любовницы - Гаухар Еркиновны Беркалиевой (она же более известна, как Гоги Ашкенази).

«Daily Mail» публикует свежее фото почти завершенного строительства; напомним, что имение было куплено, но несколько лет находилось в запустении - Ашкенази снесла старый дом до основания и решила его перестроить. Теперь в новом доме расположится «детское крыло» с двумя спальнями и ванными комнатами, гардеробными и помещениями для няни. Снаружи будет 200-футовая двухуровневая терраса с «ароматными садами», а также «пространство для исполнительских искусств» и теннисного корта.

Британское издание также пишет, что появились требования официального расследования того, почему казахстанский олигарх заплатил 3 млн. фунтов сверх запрашиваемой цены в 12 млн. фунтов.

«Daily Mail» публикует свежее фото почти завершенного строительства; напомним, что имение было куплено, но несколько лет находилось в запустении - Ашкенази снесла старый дом до основания и решила его перестроить. Теперь в новом доме расположится «детское крыло» с двумя спальнями и ванными комнатами, гардеробными и помещениями для няни. Снаружи будет 200-футовая двухуровневая терраса с «ароматными садами», а также «пространство для исполнительских искусств» и теннисного корта.

Британское издание также пишет, что появились требования официального расследования того, почему казахстанский олигарх заплатил 3 млн. фунтов сверх запрашиваемой цены в 12 млн. фунтов.

Целый ряд СМИ распространяют информацию о том, что отец и сын лидера группы «Кино» Виктора Цоя якобы написали письмо Владимиру Путину с просьбой не допустить выхода на экраны фильма Алексея Учителя о музыканте, назвав фильм «пошлым зрелищем».

Однако отец музыканта данную информацию опроверг: «Это выдумки». То есть никакое письмо президенту он не писал. Он также отметил, что дал добро Учителю на создание картины. По его словам, ничего возмутительного в картине нет.

Однако отец музыканта данную информацию опроверг: «Это выдумки». То есть никакое письмо президенту он не писал. Он также отметил, что дал добро Учителю на создание картины. По его словам, ничего возмутительного в картине нет.

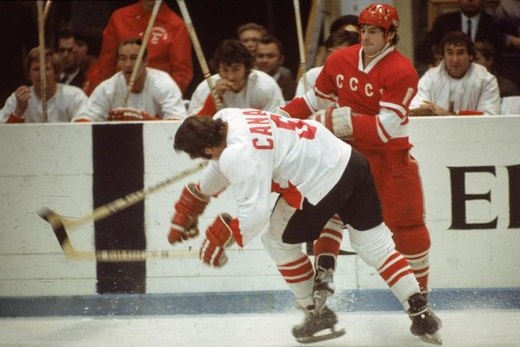

В этот день 1972 году состоялся первый матч в Суперсерии СССР — Канада. Впоследствии этот матч назвали легендарным. Советские хоккеисты, уступая 0:2, в итоге победили канадцев со счетом 7:3

❗️Почти половина россиян неверно назвали дату начала Второй мировой войны - 1941 год — опрос ВЦИОМ

Уровень юмора «Бог»;)

Век живи — век учись.

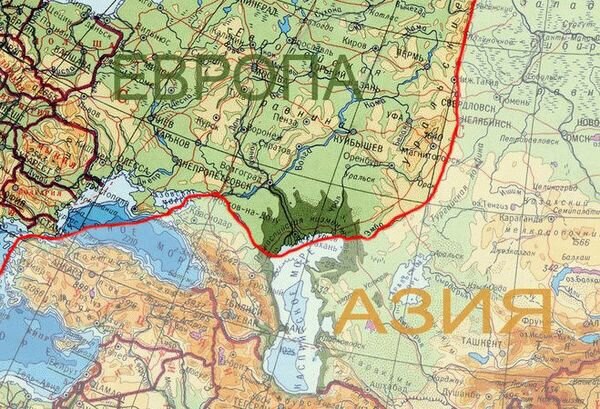

Вы знали, что Сочи географически находится не в Европе, а в Азии?

Вы знали, что Сочи географически находится не в Европе, а в Азии?

Вышка, у нас за бортом летает мужчина!

В воскресенье, 30 августа при заходе на посадку в аэропорту Лос-Анджелеса пилоты авиакомпании American Airlines, выполняющие рейс 1997 из Филадельфии сообщили диспетчерам, что примерно в 300 метрах от самолета по левому борту они увидели мужчину с реактивным рюкзаком за спиной.

- «Вышка, это American 1997, мы только что пролетели мимо мужчины с джетпаком!» - сообщили пилоты

- «Американ 1997, ок! Спасибо! С какой стороны от Вас он был? С левой или правой?» - ответили диспетчеры

- «С левой. Примерно в 300 метрах, приблизительно на нашей высоте» - ответили пилоты.

Спустя некоторое время о том же мужчине сообщили пилоты самолета авиакомпании SkyWest.

Диспетчеры подхода попросили пилотов других бортов сообщать, если они тоже увидят подозрительно летающих мужчин за бортом.

Позже Федеральное Управление сообщило, что начало проверку по данному инциденту и обратилось в отдел полиции Лос-Анджелеса. Однако в полиции заявили, что никаких обращений не получали.

В воскресенье, 30 августа при заходе на посадку в аэропорту Лос-Анджелеса пилоты авиакомпании American Airlines, выполняющие рейс 1997 из Филадельфии сообщили диспетчерам, что примерно в 300 метрах от самолета по левому борту они увидели мужчину с реактивным рюкзаком за спиной.

- «Вышка, это American 1997, мы только что пролетели мимо мужчины с джетпаком!» - сообщили пилоты

- «Американ 1997, ок! Спасибо! С какой стороны от Вас он был? С левой или правой?» - ответили диспетчеры

- «С левой. Примерно в 300 метрах, приблизительно на нашей высоте» - ответили пилоты.

Спустя некоторое время о том же мужчине сообщили пилоты самолета авиакомпании SkyWest.

Диспетчеры подхода попросили пилотов других бортов сообщать, если они тоже увидят подозрительно летающих мужчин за бортом.

Позже Федеральное Управление сообщило, что начало проверку по данному инциденту и обратилось в отдел полиции Лос-Анджелеса. Однако в полиции заявили, что никаких обращений не получали.

👁🗨 Оказывается, немцы говорят, что Путин теперь лично "спидозные иголки" будет на сидения кинотеатров подкладывать.

На деле вакцина от ковида не может повысить опасность заражения ВИЧ. Потому что для этого в ней должны быть белки от вируса ВИЧ, которых в ней нет. А одинаковая основа у вакцина в виде аденовируса не связана с ВИЧ вообще никак. Аденовирусы в организм могут и безо всякой вакцины попадать, из естественной среды. И никаких вспышек ВИЧ не вызывают.

Важно, кстати, понимать, что вся вот эта массированная атака на "путинскую вакцину" - она, по всей вероятности, очень отчасти политическая. И, по всей вероятности, во многом инспирирована западной фарминдустрией.

На деле вакцина от ковида не может повысить опасность заражения ВИЧ. Потому что для этого в ней должны быть белки от вируса ВИЧ, которых в ней нет. А одинаковая основа у вакцина в виде аденовируса не связана с ВИЧ вообще никак. Аденовирусы в организм могут и безо всякой вакцины попадать, из естественной среды. И никаких вспышек ВИЧ не вызывают.

Важно, кстати, понимать, что вся вот эта массированная атака на "путинскую вакцину" - она, по всей вероятности, очень отчасти политическая. И, по всей вероятности, во многом инспирирована западной фарминдустрией.

Отчаянные времена требуют отчаянного креатива. По крайней мере, по мнению "Победы".

⚡️Рахмон действительно продал Китаю несколько сотен квадратных километров Горного Багдахшана, фактически, вместе с людьми, проживающими там, буквально пару лет назад. Продал, в буквальном смысле, получив деньги из Пекина.

В Горном Багдахшане этим, мягкого говоря, не довольны. По информации проекта @wargonzo багдахшанские политические лидеры месяцев девят назад даже готовили официальное письмо в Госдуму РФ с просьбой включить этот регион в состав России. Но видимо им кто-то дал понять, что выйдет большой скандал, если об этом будет заявлено официально.

Кроме того, не так давно NASA опубликовало доклад, основанный на снимках спутников, о серьезных залежах урана на Памире, в Горном Багдахшане, в том числе. Уран для Китая - один из самых необходимых ископаемых - Пекин серьезно занимается ядерной отрослью последние десятилетия. И, конечно, Памир для китайцев лакомный кусок, который они ни за что не упустят.

Именно поэтому наших военных никто выводить из Таджикистана не собирается. Об этом @wargonzo заверили источники в МО.

https://t.me/russ_orientalist/3878

В Горном Багдахшане этим, мягкого говоря, не довольны. По информации проекта @wargonzo багдахшанские политические лидеры месяцев девят назад даже готовили официальное письмо в Госдуму РФ с просьбой включить этот регион в состав России. Но видимо им кто-то дал понять, что выйдет большой скандал, если об этом будет заявлено официально.

Кроме того, не так давно NASA опубликовало доклад, основанный на снимках спутников, о серьезных залежах урана на Памире, в Горном Багдахшане, в том числе. Уран для Китая - один из самых необходимых ископаемых - Пекин серьезно занимается ядерной отрослью последние десятилетия. И, конечно, Памир для китайцев лакомный кусок, который они ни за что не упустят.

Именно поэтому наших военных никто выводить из Таджикистана не собирается. Об этом @wargonzo заверили источники в МО.

https://t.me/russ_orientalist/3878

«Россети» продолжат защищать пернатых от поражения током.

В преддверии осени компания ускорила установку специальных птицезащитных устройств на ЛЭП. В основном, по маршрутам миграции редких перелетных птиц.

С начала года только в Красноярском крае установили почти 500 подобных устройств. В крае более 40 тыс. ЛЭП, большая часть которых проходит по территории лесов и степей. Провода – привлекательное посадочное место для птиц. Особенно в степях, поскольку других мест для устройства гнезда или отдыха просто нет.

В Красную книгу края занесены 89 видов птиц. Чаще всего они страдают от ЛЭП в гнездовое время или в период весенних и осенних миграций. Нередко жертвами становятся лебеди, пеликаны, журавли.

Помимо установки ПЗУ, в последние годы «Россети» внедряют самонесущие изолированные провода, менее опасные для пернатых. Но, несмотря на все усилия, в России ежегодно гибнут от ЛЭП десятки миллионов птиц.

В преддверии осени компания ускорила установку специальных птицезащитных устройств на ЛЭП. В основном, по маршрутам миграции редких перелетных птиц.

С начала года только в Красноярском крае установили почти 500 подобных устройств. В крае более 40 тыс. ЛЭП, большая часть которых проходит по территории лесов и степей. Провода – привлекательное посадочное место для птиц. Особенно в степях, поскольку других мест для устройства гнезда или отдыха просто нет.

В Красную книгу края занесены 89 видов птиц. Чаще всего они страдают от ЛЭП в гнездовое время или в период весенних и осенних миграций. Нередко жертвами становятся лебеди, пеликаны, журавли.

Помимо установки ПЗУ, в последние годы «Россети» внедряют самонесущие изолированные провода, менее опасные для пернатых. Но, несмотря на все усилия, в России ежегодно гибнут от ЛЭП десятки миллионов птиц.

Росстат дал цифры по грузообороту транспорта в июле (относительно прошлого года и июня):

• ж/д: -1,8% / +5,9%

• автомобильный: -6,6% / +5,5%

• морской: +6,8% / +35%

• речной: -12,5% / +12,1%

• воздушный: -16,9% / -2,8%

Снижение за январь-июль: ж/д - 4,8%, автомобильный - 4,2%, речной - 8,7%, воздушный - 9,6%. Морской вырос на 5,6%. В целом еще спад, но отрасль очевидно восстанавливается.

У морских перевозок плюс, и это отражается на бизнесе. Чистая прибыль FESCO в I полугодии - 5,26 млрд рублей по сравнению с 1,2 млрд убытка год назад.

• ж/д: -1,8% / +5,9%

• автомобильный: -6,6% / +5,5%

• морской: +6,8% / +35%

• речной: -12,5% / +12,1%

• воздушный: -16,9% / -2,8%

Снижение за январь-июль: ж/д - 4,8%, автомобильный - 4,2%, речной - 8,7%, воздушный - 9,6%. Морской вырос на 5,6%. В целом еще спад, но отрасль очевидно восстанавливается.

У морских перевозок плюс, и это отражается на бизнесе. Чистая прибыль FESCO в I полугодии - 5,26 млрд рублей по сравнению с 1,2 млрд убытка год назад.