RP

Size: a a a

2020 June 11

без хелпера он не будет отлавливать gre, по идее

В случае NAT? Наверняка не будет, точнее больше одной сесии не удасться обработать

IO

ну в первую очередь для NAT это надо, да

IO

по-крайней мере, два клиента из локалки до одного внешнего сервера у меня ходили точно (хелпер включен)

МП

Жаль в ней нет COM порта, для настройки свитчей консолью. Ибо я себе подобное слепил с платы RB411

Это вам, батенька, какой-нибудь LtAP mini надо брать )

IO

В случае NAT? Наверняка не будет, точнее больше одной сесии не удасться обработать

не-не, хелпер нужен для того, чтобы из ниоткуда возникшие gre-пакеты не попали в инвалид, а были проассоциированы с уже установленным tcp1723 соединением. И не только для второго клиента, но даже и для первого. И даже для input соединений, не обязательно для forward

RP

не-не, хелпер нужен для того, чтобы из ниоткуда возникшие gre-пакеты не попали в инвалид, а были проассоциированы с уже установленным tcp1723 соединением. И не только для второго клиента, но даже и для первого. И даже для input соединений, не обязательно для forward

Тут спорить не буду, я помню времена, когда ещё не было хелпера, а потом никогда не было мысли его отключить.

mi

Кто в курсе сколько пропускной способности может выжать eoip ?)

RP

не-не, хелпер нужен для того, чтобы из ниоткуда возникшие gre-пакеты не попали в инвалид, а были проассоциированы с уже установленным tcp1723 соединением. И не только для второго клиента, но даже и для первого. И даже для input соединений, не обязательно для forward

Сделал тест, вы правы даже чистый GRE он не может обработать без helper в RouterOS

VV

Это вам, батенька, какой-нибудь LtAP mini надо брать )

Хм… У него PoE-out’а нет )

IO

Сделал тест, вы правы даже чистый GRE он не может обработать без helper в RouterOS

да и линукс не сможет при наличии общего дропа в конце

IO

IO

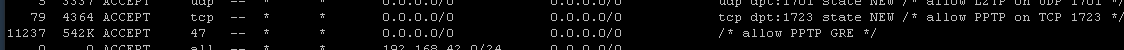

под правило с протоколом GRE вот счётчик на дебиане в роли pptp-сервера

IO

другое дело, что в линуке обычно отключением этого функционала в нетфильтре никто не занимается, а в мироктике оно на виду

RP

под правило с протоколом GRE вот счётчик на дебиане в роли pptp-сервера

Угу вижу, тут стоит заметить, что у PPTP не стандартный GRE заголовок ещё к тому же, хотя и содержащий больше информации для NAT

В

Коллеги, приветствую!

Вопрос, думаю, оч популярный последнее время:

На микроте поднят л2тп сервер, клиент подключается к нему, пытается зайти на терминал по рдп - не подключается.

При этом пинги идут, имя сервера резолвится. Вчера все работало прекрасно, сегодня вот такая херня вылезла.

Вопрос, думаю, оч популярный последнее время:

На микроте поднят л2тп сервер, клиент подключается к нему, пытается зайти на терминал по рдп - не подключается.

При этом пинги идут, имя сервера резолвится. Вчера все работало прекрасно, сегодня вот такая херня вылезла.

В

Микротик мандит или винда у пользователя?

IO

l2tp с ipsec ? MTU какой на интерфейсе?

В

с ипсеком. 1400

k

@kex666 технически в RouterOS default policy accept для всех цепочек в таблице filter, поэтому правило разрешающие accept с конкретным connection-state нужно для случая, когда после drop invalid идут ещё правила, которые могут блокировать например new соединения для WAN и тд. На работу самого connection tracking они не влияют, если он смог создать соединение, то invalid state для GRE пакетов может быть только не правильно сформированный заголовок пакета, других причин я не вижу, когда бы он мог посчитать новый GRE пакет invalid, учитывая, что state у GRE нет, как у протокола.

Посмотрел бегло https://github.com/torvalds/linux/blob/master/net/netfilter/nf_conntrack_proto_gre.c и не вижу там даже на намёка на то, что может привести к попаданию GRE в invalid, но я не программист и тем более не системный, поэтому возможно на мой не проффесиональный взгляд я пропустил где-то в коде место, где он обращается к фукнции которая возможно приведёт к другому файлу в исходных кодах ядра, где будет видно, при каких условиях GRE может попасть в invalid.

Посмотрел бегло https://github.com/torvalds/linux/blob/master/net/netfilter/nf_conntrack_proto_gre.c и не вижу там даже на намёка на то, что может привести к попаданию GRE в invalid, но я не программист и тем более не системный, поэтому возможно на мой не проффесиональный взгляд я пропустил где-то в коде место, где он обращается к фукнции которая возможно приведёт к другому файлу в исходных кодах ядра, где будет видно, при каких условиях GRE может попасть в invalid.

спасибо за консультацию 🤝

k

а в ip-firewall-serviceport включен pptp?

отключен, кстати. но до 6.44.5 не было слодностей с этим