AL

Size: a a a

2019 September 29

Не совсем понял :) В новости шла речь о том, что есть хакнутые железки, в последующем обсуждении была поднят вопрос о том, зачем они это сказали. Как эти две темы можно объединить в одном опросе из двух пунктов? Конечно, всё буржуйское РЗА идет с дырами, при этом, само такое заяление - PR для избирателей/налогоплательщиков :)

Там до выборов еще до фига времени

AC

У них всё не так как у нас. Пиарятся на всем чем можно и при люблм случае

AL

Ну да, у нас конечно никто не пиарится 😊

AC

У нас это делают более тупо и массировано :))

NK

Как США взломали ИГИЛ.

Есть и размышления о России

…All this is important now because you can draw a straight line from Joint Task Force ARES to a new unit from the NSA and U.S. Cyber Command: something called the Russia Small Group. Just as Joint Task Force ARES focused on ISIS, the Russia Small Group is organized in much the same way around Russian cyberattacks.

In June, the New York Times reported that the U.S. had cracked into Russia's electrical power grid and planted malware there. Nakasone wouldn't confirm the Times story, but it isn't hard to see how planting malware in anticipation of needing it later would fit into the Russia Small Group's operations if it is modeled on ARES.

Nakasone said the first thing he did when he became NSA director in 2018 was to review what the Russians had done in the runup to the U.S. presidential election, so U.S. Cyber Command could learn from it and reverse-engineer it to see how it works. "It provided us with a very, very good road map of what they might do in the future," Nakasone said. He said Cyber Command was poised to act if the Russians attempt to hack the 2020 elections. "We will impose costs," he said, "on adversaries that attempt to impact our elections. I think it's important for the American public to understand that as with any domain — air, land, sea, or space — cyberspace is the same way; our nation has a force."…

https://www.npr.org/2019/09/26/763545811/how-the-u-s-hacked-isis

Есть и размышления о России

…All this is important now because you can draw a straight line from Joint Task Force ARES to a new unit from the NSA and U.S. Cyber Command: something called the Russia Small Group. Just as Joint Task Force ARES focused on ISIS, the Russia Small Group is organized in much the same way around Russian cyberattacks.

In June, the New York Times reported that the U.S. had cracked into Russia's electrical power grid and planted malware there. Nakasone wouldn't confirm the Times story, but it isn't hard to see how planting malware in anticipation of needing it later would fit into the Russia Small Group's operations if it is modeled on ARES.

Nakasone said the first thing he did when he became NSA director in 2018 was to review what the Russians had done in the runup to the U.S. presidential election, so U.S. Cyber Command could learn from it and reverse-engineer it to see how it works. "It provided us with a very, very good road map of what they might do in the future," Nakasone said. He said Cyber Command was poised to act if the Russians attempt to hack the 2020 elections. "We will impose costs," he said, "on adversaries that attempt to impact our elections. I think it's important for the American public to understand that as with any domain — air, land, sea, or space — cyberspace is the same way; our nation has a force."…

https://www.npr.org/2019/09/26/763545811/how-the-u-s-hacked-isis

2019 September 30

AK

Я ответил верю, поясню почему, у США есть все ресурсы для этого и возможно они поставили эксперимент для подтверждения, но глобально никакой компрометации нет, эта операция не принесёт им сейчас никакой выгоды, а заранее «засвечивать» свои возможности никто не будет.

NK

Iran's oil minister on Sunday ordered his country's energy sector to be on high alert to the threat of "physical and cyber" attacks.

Bijan Namdar Zanganeh said "it is necessary for all companies and installations of the oil industry to be on full alert against physical and cyber threats," in a statement published on the oil ministry's Shana website.

https://www.securityweek.com/irans-oil-sector-full-alert-against-attacks

Bijan Namdar Zanganeh said "it is necessary for all companies and installations of the oil industry to be on full alert against physical and cyber threats," in a statement published on the oil ministry's Shana website.

https://www.securityweek.com/irans-oil-sector-full-alert-against-attacks

E

моя стаять про ZigBee

https://xakep.ru/2019/09/30/zigbee-exploits/

https://xakep.ru/2019/09/30/zigbee-exploits/

E

к сожалению нужна подписка для полной версии

NK

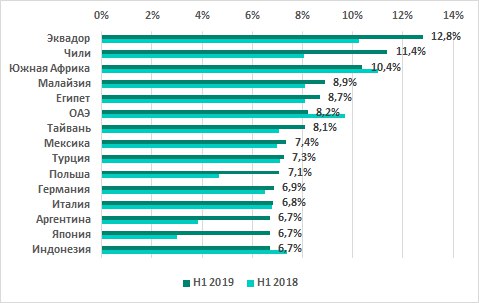

Опубликован отчет Kaspersky ICS CERT: Ландшафт угроз для систем промышленной автоматизации. Первое полугодие 2019

https://ics-cert.kaspersky.ru/reports/2019/09/30/threat-landscape-for-industrial-automation-systems-h1-2019

https://ics-cert.kaspersky.ru/reports/2019/09/30/threat-landscape-for-industrial-automation-systems-h1-2019

NK

Дайджест новостей RUSCADASEC #015 (чтобы не листать ленту канала)

https://mailchi.mp/de3f6c084f6d/ruscadasec-015

https://mailchi.mp/de3f6c084f6d/ruscadasec-015

2019 October 01

NK

В Open Source системе мониторинга трафика Zeek/Bro скоро появятся новые парсеры для промышленных протоколов:

* BACnet

* Ethernet/IP & Common Industrial Protocol (one plugin)

* Profinet

* S7comm

* MS-TDS Tabular Data Stream Protocol (not strictly ICS but used by some SCADA historians)

На текущий момент Zeek уже умеет разбирать Modbus, DNP3 и 60870-5-104

https://twitter.com/voteblake/status/1178787539999526912

* BACnet

* Ethernet/IP & Common Industrial Protocol (one plugin)

* Profinet

* S7comm

* MS-TDS Tabular Data Stream Protocol (not strictly ICS but used by some SCADA historians)

На текущий момент Zeek уже умеет разбирать Modbus, DNP3 и 60870-5-104

https://twitter.com/voteblake/status/1178787539999526912

NK

Агенство по кибербезопасности Сингапура / The Cyber Security Agency of Singapore (CSA) опубликовало Singapore’s Operational Technology Cybersecurity Masterplan 2019

https://www.csa.gov.sg/news/publications/ot-cybersecurity-masterplan

https://www.csa.gov.sg/news/publications/ot-cybersecurity-masterplan

T

Коллеги приветствую. Есть у кого под рукой информация (ссылки, слайды) по паре тройке инцидентов Иб произошедших в промышленности?

AS

Коллеги приветствую. Есть у кого под рукой информация (ссылки, слайды) по паре тройке инцидентов Иб произошедших в промышленности?

Так полно же, есть предпочтнения по отрасли?

T

Энергетика, металлургия

NK

Уязвимости для MOXA EDR-810:

Stack-based buffer overflow (CWE-121) Multiple functions in the web server allow users to execute arbitrary codes.

https://www.moxa.com/en/support/support/security-advisory/edr-810-series-secure-routers-vulnerability

Improper Input Validation

(CWE-20, CVE-2019-10969) Improper input on the web console via the Admin or ConfigAdmin account allows unauthorized commands to be performed on the router.

CVSS v3 7.2

Improper Access Control

(CWE-284, CVE-2019-10963) The log information may be retrieved by an unauthenticated attacker, which may allow sensitive information to be disclosed.

https://www.moxa.com/en/support/support/security-advisory/edr-810-series-secure-router-vulnerabilities-(1)

https://www.us-cert.gov/ics/advisories/icsa-19-274-03

Stack-based buffer overflow (CWE-121) Multiple functions in the web server allow users to execute arbitrary codes.

https://www.moxa.com/en/support/support/security-advisory/edr-810-series-secure-routers-vulnerability

Improper Input Validation

(CWE-20, CVE-2019-10969) Improper input on the web console via the Admin or ConfigAdmin account allows unauthorized commands to be performed on the router.

CVSS v3 7.2

Improper Access Control

(CWE-284, CVE-2019-10963) The log information may be retrieved by an unauthenticated attacker, which may allow sensitive information to be disclosed.

https://www.moxa.com/en/support/support/security-advisory/edr-810-series-secure-router-vulnerabilities-(1)

https://www.us-cert.gov/ics/advisories/icsa-19-274-03

NK

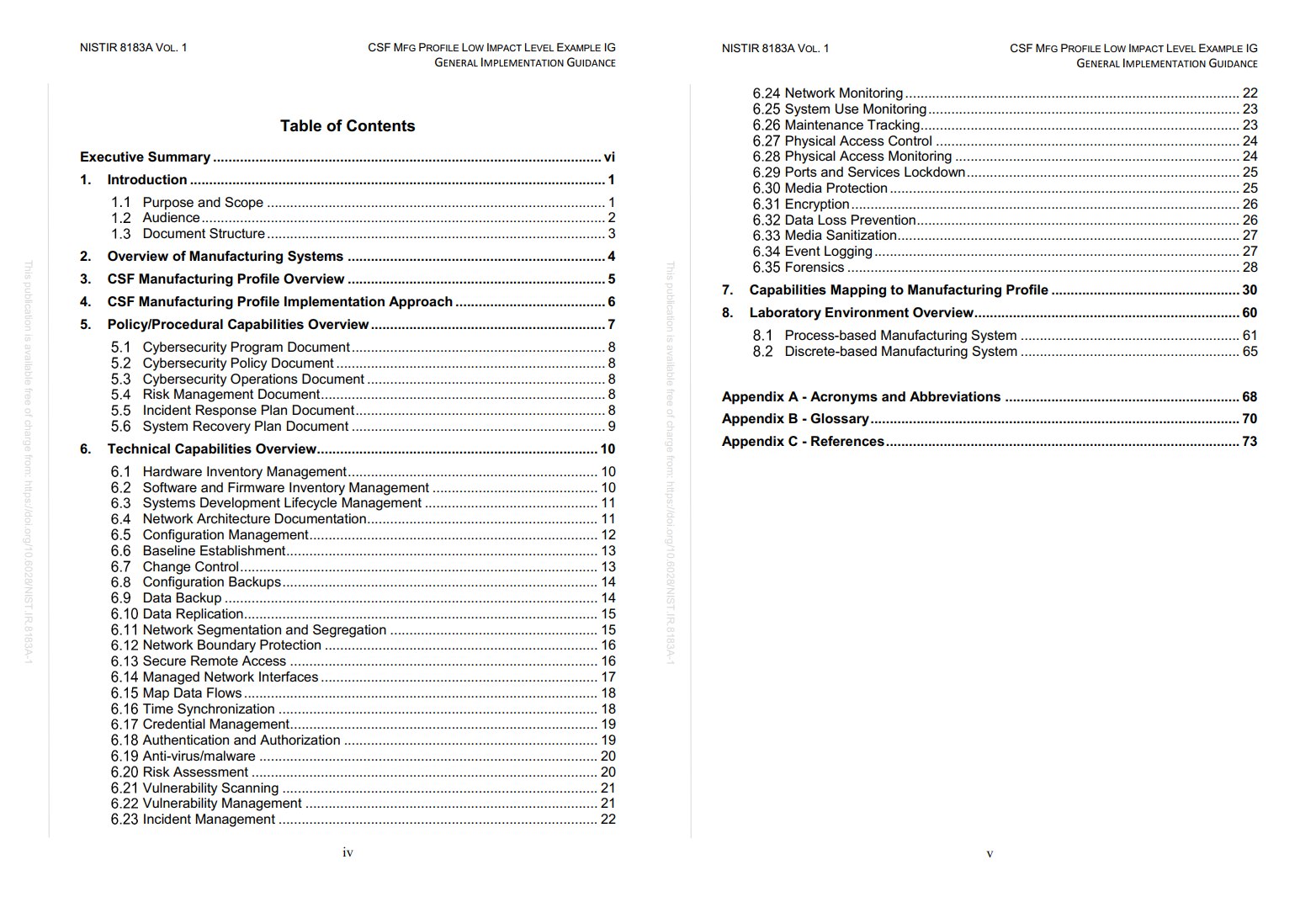

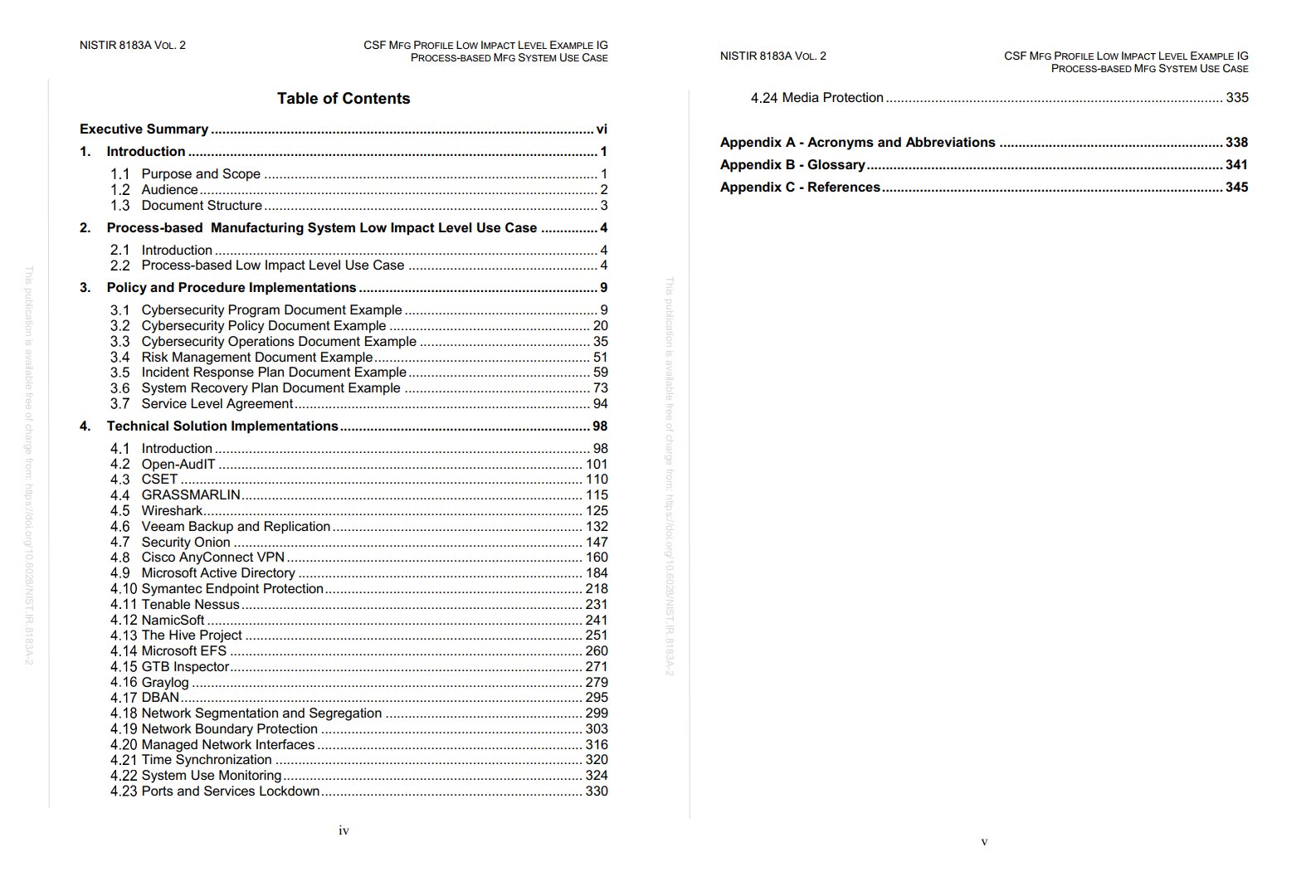

NIST опубликовал финальную версию NISTIR 8183A, Cybersecurity Framework Manufacturing Profile Low Impact Level Example Implementations Guide.

Включает три части:

Volume 1, General Implementation Guidance

Volume 2, Process-based Manufacturing System Use Case

Volume 3, Discrete-based Manufacturing System Use Case

Документ призван помочь малым и средним промышленным предприятиям выбрать и применить организационные и технические меры кибербезопасности. Во второй и третьей частях приводятся примеры организационных мер (документов) и технических мер (Open Source решений)

Включает три части:

Volume 1, General Implementation Guidance

Volume 2, Process-based Manufacturing System Use Case

Volume 3, Discrete-based Manufacturing System Use Case

Документ призван помочь малым и средним промышленным предприятиям выбрать и применить организационные и технические меры кибербезопасности. Во второй и третьей частях приводятся примеры организационных мер (документов) и технических мер (Open Source решений)